Zagrożenia internetowe III kw. 2011

2011-12-22 11:14

Przeczytaj także: Zagrożenia internetowe I kw. 2011

fot. mat. prasowe

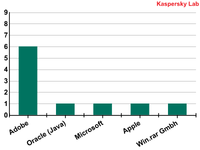

Jak widać, każda luka pozwala szkodliwym użytkownikom przejąć pełną kontrolę nad systemem. Trzy luki umożliwiają również przeprowadzenie ataków DoS na maszynę, na której znajduje się podatna na ataki aplikacja. Ponadto, dwie luki pozwalają szkodliwym użytkownikom obejść system bezpieczeństwa, dwie zapewniają dostęp do krytycznych informacji systemowych, dwie umożliwiają przeprowadzanie ataków XSS, a jedna manipulację danymi.

fot. mat. prasowe

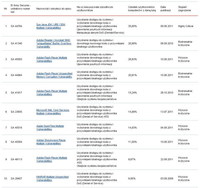

Producenci produktów zawierających luki z rankingu Top10

Producenci produktów zawierających luki z rankingu Top10

Wnioski

Spośród nowych taktyk warto wspomnieć o pojawieniu się szkodliwego kodu, który infekuje BIOS komputera. Tego rodzaju infekcja umożliwia wykonanie szkodliwego kodu natychmiast po wciśnięciu przycisku „włącz” - i co ważniejsze, jeszcze przed uruchomieniem się systemu operacyjnego. Ponadto, technika ta pozwala na skuteczne ukrywanie szkodliwego kodu w systemie. Mimo to prawdopodobnie nie zyska popularności wśród szkodliwych użytkowników. Po pierwsze, stworzenie uniwersalnego kodu, który potrafi infekować wszystkie wersje BIOS-u, nie jest łatwym zadaniem. Po drugie, współczesne płyty główne wykorzystują EFI, nową specyfikację, która bardzo różni się od BIOS-u. Może okazać się, że cały wysiłek wkładany w rozwój technologii infekujących BIOS nie jest wart zachodu.

Obserwujemy ewolucję technologii rootkitowej i z każdym etapem tego procesu szkodliwy kod atakuje na coraz wcześniejszych etapach procesu rozruchu systemu operacyjnego. Można bezpiecznie założyć, że kolejnym krokiem w tej ewolucji będzie infekcja menedżerów maszyn wirtualnych. To stanowiłoby jednak większe zagrożenie dla użytkowników korporacyjnych niż użytkowników indywidualnych, ponieważ technologie wirtualizacji są aktywnie wykorzystywane w dużych korporacjach. Ze względu na wzmożone zainteresowanie dużymi korporacjami wśród szkodliwymi użytkowników, możemy spodziewać się bardziej agresywnego wykorzystywania tej koncepcji w najbliższej przyszłości.

fot. mat. prasowe

Rozkład 10 najczęściej wykrywanych luk według rodzaju wpływu na system

Rozkład 10 najczęściej wykrywanych luk według rodzaju wpływu na system

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Najnowsze w dziale Wiadomości

-

![Świadome zarządzanie ryzykiem ratuje życie i biznes. Czego mogą nauczyć nas Wall Street i ośmiotysięczniki? [© wygenerowane przez AI] Świadome zarządzanie ryzykiem ratuje życie i biznes. Czego mogą nauczyć nas Wall Street i ośmiotysięczniki?]()

Świadome zarządzanie ryzykiem ratuje życie i biznes. Czego mogą nauczyć nas Wall Street i ośmiotysięczniki?

-

![Bezdomność zwierząt w Polsce, czyli jak wydać 335 mln zł i nie pomóc [© pexels] Bezdomność zwierząt w Polsce, czyli jak wydać 335 mln zł i nie pomóc]()

Bezdomność zwierząt w Polsce, czyli jak wydać 335 mln zł i nie pomóc

-

![Bez feedbacku i doceniania trudno o satysfakcję z pracy [© pexels] Bez feedbacku i doceniania trudno o satysfakcję z pracy]()

Bez feedbacku i doceniania trudno o satysfakcję z pracy

-

![W Polsce brakuje pracowników. 57% firm ma problemy z rekrutacją, jakich kompetencji poszukują? [© pexels] W Polsce brakuje pracowników. 57% firm ma problemy z rekrutacją, jakich kompetencji poszukują?]()

W Polsce brakuje pracowników. 57% firm ma problemy z rekrutacją, jakich kompetencji poszukują?

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Największe cyberataki w 2011 roku [© stoupa - Fotolia.com] Największe cyberataki w 2011 roku](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Najwieksze-cyberataki-w-2011-roku-MBuPgy.jpg)

![Świadome zarządzanie ryzykiem ratuje życie i biznes. Czego mogą nauczyć nas Wall Street i ośmiotysięczniki? [© wygenerowane przez AI] Świadome zarządzanie ryzykiem ratuje życie i biznes. Czego mogą nauczyć nas Wall Street i ośmiotysięczniki?](https://s3.egospodarka.pl/grafika2/zarzadzanie-ryzykiem-w-przedsiebiorstwie/Swiadome-zarzadzanie-ryzykiem-ratuje-zycie-i-biznes-Czego-moga-nauczyc-nas-Wall-Street-i-osmiotysieczniki-271017-150x100crop.jpg)

![Bezdomność zwierząt w Polsce, czyli jak wydać 335 mln zł i nie pomóc [© pexels] Bezdomność zwierząt w Polsce, czyli jak wydać 335 mln zł i nie pomóc](https://s3.egospodarka.pl/grafika2/ustawa-o-ochronie-zwierzat/Bezdomnosc-zwierzat-w-Polsce-czyli-jak-wydac-335-mln-zl-i-nie-pomoc-271023-150x100crop.jpg)

![Bez feedbacku i doceniania trudno o satysfakcję z pracy [© pexels] Bez feedbacku i doceniania trudno o satysfakcję z pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Bez-feedbacku-i-doceniania-trudno-o-satysfakcje-z-pracy-271025-150x100crop.jpg)

![W Polsce brakuje pracowników. 57% firm ma problemy z rekrutacją, jakich kompetencji poszukują? [© pexels] W Polsce brakuje pracowników. 57% firm ma problemy z rekrutacją, jakich kompetencji poszukują?](https://s3.egospodarka.pl/grafika2/poszukiwane-kompetencje/W-Polsce-brakuje-pracownikow-57-firm-ma-problemy-z-rekrutacja-jakich-kompetencji-poszukuja-271011-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Certyfikat trybu offline vs. uwierzytelniający w KSeF. Czym się różnią i który wybrać? [© wygenerowane przez AI] Certyfikat trybu offline vs. uwierzytelniający w KSeF. Czym się różnią i który wybrać?](https://s3.egospodarka.pl/grafika2/certyfikat-KSeF/Certyfikat-trybu-offline-vs-uwierzytelniajacy-w-KSeF-Czym-sie-roznia-i-ktory-wybrac-271026-150x100crop.jpg)

![Rejestr Cen Nieruchomości bez opłat. Jak sprawdzić cenę mieszkania? [© pexels] Rejestr Cen Nieruchomości bez opłat. Jak sprawdzić cenę mieszkania?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Rejestr-Cen-Nieruchomosci-bez-oplat-Jak-sprawdzic-cene-mieszkania-271024-150x100crop.jpg)

![Jak świadomie wybrać mieszkanie? Cena to nie jedyny koszt - na co jeszcze zwrócić uwagę? [© wygenerowane przez AI] Jak świadomie wybrać mieszkanie? Cena to nie jedyny koszt - na co jeszcze zwrócić uwagę?](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/Jak-swiadomie-wybrac-mieszkanie-Cena-to-nie-jedyny-koszt-na-co-jeszcze-zwrocic-uwage-271018-150x100crop.jpg)

![Ustawa o KSC podpisana. Firmy mają tylko miesiąc na przygotowanie do NIS2 [© wygenerowane przez AI] Ustawa o KSC podpisana. Firmy mają tylko miesiąc na przygotowanie do NIS2](https://s3.egospodarka.pl/grafika2/Ustawa-KSC/Ustawa-o-KSC-podpisana-Firmy-maja-tylko-miesiac-na-przygotowanie-do-NIS2-271012-150x100crop.jpg)

![Co naprawdę sprawdzają inwestorzy w due diligence? [© wygenerowane przez AI] Co naprawdę sprawdzają inwestorzy w due diligence?](https://s3.egospodarka.pl/grafika2/due-diligence/Co-naprawde-sprawdzaja-inwestorzy-w-due-diligence-270987-150x100crop.jpg)