Ataki internetowe z użyciem zestawów hakerskich

2011-01-20 00:15

Przeczytaj także: 8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?

„W przeszłości hakerzy musieli samodzielnie tworzyć zagrożenia od podstaw. Dzięki temu liczba atakujących była ograniczona do niewielkiej grupy wysoko wykwalifikowanych cyberprzestępców” – mówi Maciej Iwanicki, inżynier systemowy w Symantec Polska. „Dzisiejsze narzędzia sprawiają, że przeprowadzenie cyberataku jest stosunkowo łatwe nawet dla nowicjusza. W rezultacie możemy spodziewać się nasilenia działalności przestępczej w tej dziedzinie oraz zwiększenia prawdopodobieństwa ataków na przeciętnych użytkowników” – dodaje Maciej Iwanicki.

Dodatkowe informacje

Popularność i popyt spowodowały wzrost cen zestawów do przeprowadzania ataków. W 2006 r. popularny zestaw WebAttacker można było kupić za 15 dolarów na nielegalnym rynku. W 2010 r. cena zestawu ZeuS 2.0 sięgała nawet 8000 dolarów.

Pojawiły się dodatkowe usługi związane, np. z nakłanianiem nieświadomych użytkowników do odwiedzenia złośliwych stron internetowych stanowiących zagrożenie dla bezpieczeństwa komputera. Stosowane sposoby obejmują wysyłanie spamu, nieetyczne techniki optymalizacji wyszukiwarek internetowych(SEO), wprowadzanie złośliwego kodu do nieszkodliwych stron internetowych oraz złośliwe reklamy.

Firma Symantec odnotowała ponad 310 000 unikalnych domen, które zostały uznane za szkodliwe. Średnio w każdym miesiącu wykryto ponad 4,4 mln złośliwych stron internetowych.

Spośród wszystkich ataków internetowych wykrytych przez firmę Symantec w okresie analizy, 61 proc. było przeprowadzonych z wykorzystaniem szkodliwych zestawów.

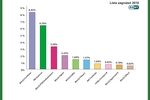

Najczęściej stosowane zestawy to MPack, Neosploit, Zeus, Nukesploit P4ck i Phoenix.

Wyszukiwane hasła, które najczęściej powodowały przejście do szkodliwych stron internetowych, dotyczyły witryn z rozrywką dla dorosłych (44 proc.).

Przeciwdziałanie atakom

- Firmy i użytkownicy końcowi powinni zadbać o aktualizację oprogramowania przy pomocy poprawek udostępnianych przez dostawcę. Rozwiązania w zakresie zarządzania poprawkami mogą pomóc w zapewnieniu zgodności uaktualnień i ich regularnych instalacji .

- Firmy powinny wprowadzić odpowiednie zasady w celu ograniczenia korzystania z przeglądarek i wtyczek do przeglądarek, które nie są niezbędne do pracy. Szczególnie dotyczy to formantów ActiveX, które mogą być zainstalowane bez wiedzy użytkownika.

- Firmy mogą również korzystać z rozwiązań reputacji witryn i czarnych list adresów IP, aby zablokować dostęp do stron zawierających zagrożenia ze strony narzędzi do przeprowadzania ataków.

Informacje na temat raportu

Raport firmy Symantec na temat zestawów narzędzi do przeprowadzania ataków i złośliwych stron internetowych, opracowany przez organizację Security Technology and Response (STAR), stanowi dogłębną analizę narzędzi do cyberataków. Raport zawiera przegląd zestawów, ich typy oraz rozwój, a także znane ataki i ich metody. Zawiera również omówienie funkcji, generowania ruchu i aktywności zestawów.

Używasz Discorda? Hakerzy mają na ciebie oko

Używasz Discorda? Hakerzy mają na ciebie oko

1 2

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

-

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa]()

Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa

-

![Cyberataki 2013: afera PRISM i zombie [© tiero - Fotolia.com] Cyberataki 2013: afera PRISM i zombie]()

Cyberataki 2013: afera PRISM i zombie

-

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008]()

Panda: złośliwe oprogramowanie 2008

-

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%]()

Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%

-

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane]()

Cyberataki: szybsze i coraz bardziej zautomatyzowane

-

![Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić [© Artur Marciniec - Fotolia.com] Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić]()

Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić

-

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci]()

Jak przestępcy wyłudzają pieniądze w sieci

-

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware]()

6 najpopularniejszych sposobów na zarażenie programami malware

-

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia]()

Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia

![Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa [© tashatuvango - Fotolia.com] Wirus Linux.BackDoor.Fgt.1: hakerzy atakują Linuxa](https://s3.egospodarka.pl/grafika2/Linux/Wirus-Linux-BackDoor-Fgt-1-hakerzy-atakuja-Linuxa-147272-150x100crop.jpg)

![Cyberataki 2013: afera PRISM i zombie [© tiero - Fotolia.com] Cyberataki 2013: afera PRISM i zombie](https://s3.egospodarka.pl/grafika2/cyberataki-2013/Cyberataki-2013-afera-PRISM-i-zombie-129712-150x100crop.jpg)

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Panda-zlosliwe-oprogramowanie-2008-apURW9.jpg)

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepczosc-coraz-bardziej-wyrafinowana-Ransomware-w-gore-o-16-251325-150x100crop.jpg)

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-szybsze-i-coraz-bardziej-zautomatyzowane-243996-150x100crop.jpg)

![Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić [© Artur Marciniec - Fotolia.com] Fortinet: cyberataki nie odpuszczają, ale jest szansa to zmienić](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-cyberataki-nie-odpuszczaja-ale-jest-szansa-to-zmienic-240442-150x100crop.jpg)

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-przestepcy-wyludzaja-pieniadze-w-sieci-239886-150x100crop.jpg)

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/6-najpopularniejszych-sposobow-na-zarazenie-programami-malware-236297-150x100crop.jpg)

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberprzestepczosc-przechodzi-metamorfoze-Oto-aktualne-zagrozenia-236163-150x100crop.jpg)

![ESET: infekcje przez TeamViewer [© stoupa - Fotolia.com] ESET: infekcje przez TeamViewer](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/ESET-infekcje-przez-TeamViewer-MBuPgy.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy? [© 金召 步 z Pixabay] Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy? [© 金召 步 z Pixabay]](https://s3.egospodarka.pl/grafika2/rynek-pracy/Chinskie-firmy-zatrudniaja-w-Polsce-Jacy-to-pracodawcy-259418-50x33crop.jpg) Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy?

Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy?

![Oferta mieszkań na wynajem znowu się kurczy? [© Piotr Adamowicz - Fotolia.com] Oferta mieszkań na wynajem znowu się kurczy?](https://s3.egospodarka.pl/grafika2/rynek-najmu/Oferta-mieszkan-na-wynajem-znowu-sie-kurczy-259532-150x100crop.jpg)

![Dopłaty do używanych samochodów elektrycznych coraz bliżej? [© Stefan Schweihofer z Pixabay] Dopłaty do używanych samochodów elektrycznych coraz bliżej?](https://s3.egospodarka.pl/grafika2/samochody-elektryczne/Doplaty-do-uzywanych-samochodow-elektrycznych-coraz-blizej-259521-150x100crop.jpg)

![Ubezpieczenie dla zwierząt także w ramach polisy mieszkaniowej [© Alexander Taoussanidis z Pixabay] Ubezpieczenie dla zwierząt także w ramach polisy mieszkaniowej](https://s3.egospodarka.pl/grafika2/ubezpieczenie-zwierzat-domowych/Ubezpieczenie-dla-zwierzat-takze-w-ramach-polisy-mieszkaniowej-259494-150x100crop.jpg)

![Rozporządzenie DORA. Surowe kary dla firm za nieprzestrzeganie przepisów [© igor - Fotolia.com] Rozporządzenie DORA. Surowe kary dla firm za nieprzestrzeganie przepisów](https://s3.egospodarka.pl/grafika2/rozporzadzenie-DORA/Rozporzadzenie-DORA-Surowe-kary-dla-firm-za-nieprzestrzeganie-przepisow-259512-150x100crop.jpg)

![O 37,4% mniej kredytów inwestycyjnych w III 2024 [© ewakubiak - Fotolia.com] O 37,4% mniej kredytów inwestycyjnych w III 2024](https://s3.egospodarka.pl/grafika2/kredyty-dla-firm/O-37-4-mniej-kredytow-inwestycyjnych-w-III-2024-259511-150x100crop.jpg)

![Długi branży noclegowej spadają, a liczba turystów rośnie [© Olya Adamovich z Pixabay] Długi branży noclegowej spadają, a liczba turystów rośnie](https://s3.egospodarka.pl/grafika2/branza-noclegowa/Dlugi-branzy-noclegowej-spadaja-a-liczba-turystow-rosnie-259510-150x100crop.jpg)