G DATA: szkodliwe oprogramowanie I-VI 2009

2009-08-08 11:16

Przeczytaj także: G DATA: szkodliwe oprogramowanie I-VI 2008

Co przyniesie nam przyszłość?

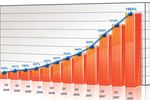

G Data przestrzega, iż użytkownicy muszą zachować czujność i w każdym okresie bez względu na poziom złośliwych programów dbać o swoje bezpieczeństwo w sieci. Coraz więcej szkodników przenika do Internetu. Metody infekowania wirusami stają się coraz bardziej wysublimowane, a w nadchodzących miesiącach ich ilość będzie wzrastać. Przewiduje się jednak, że ową rosnącą liczbę będą stanowiły wirusy z coraz mniejszej ilości rodzin. Obserwowane wzrosty nie będą już tak wyraźne, jak miało to miejsce w ubiegłych latach.

Zdaniem ekspertów, mając na uwadze profesjonalizm szarej strefy nie dziwi fakt, że już po kilku dniach od publikacji danego systemu operacyjnego oraz popularnych aplikacji z luk w ich zabezpieczeniach korzysta także złośliwe oprogramowanie. W niedługim czasie będą nimi także dysponować amatorzy korzystający z łatwych w obsłudze narzędzi do tworzenia złośliwego oprogramowania. Najsłabszym ogniwem tego łańcucha jest w chwili obecnej przeglądarka i jej elementy. To w niej znajduje się większość wykorzystywanych nielegalnie luk w zabezpieczeniach. Ci, którzy nie dbają o to, by system ochrony ich komputera był stale aktualny, umożliwiają ataki złośliwego oprogramowania.

G Data podaje, że eksperymenty prowadzone są także na innych platformach. Wzrośnie liczba szkodliwych programów przeznaczonych dla komputerów Apple, systemu Unix oraz notebooków. Nie należy jednak oczekiwać ich masowego wykorzystania.

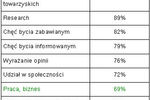

Ponieważ w międzyczasie wiele bramek sieciowych wyposażonych jest w zabezpieczenia antywirusowe, atakujący zwracają się ku słabiej chronionym obszarom. Zdaniem specjalistów w tym zakresie największe szanse powodzenia oferują obecnie strony internetowe wraz z licznymi aplikacjami. Dlatego też należy się spodziewać, że także w nadchodzących miesiącach obszar ten pozostanie celem coraz to nowszych oraz sprytniejszych ataków. Dla celów tych coraz częściej mogą być wykorzystywane niedoceniane dotychczas środki takie jak Flash czy PDF. Wzrośnie też z pewnością ilość stosowanych przez oszustów nieuczciwych chwytów, wabiących internautów do odwiedzin danej strony lub zainstalowania plików. Nowych manewrów zmyłkowych eksperci spodziewają się zwłaszcza w sieciach społecznościowych. Największe możliwości w tym zakresie oferuje obecnie Twitter - wynika z raportu.

fot. mat. prasowe

Przeczytaj także:

![G DATA: szkodliwe oprogramowanie 2007 [© Scanrail - Fotolia.com] G DATA: szkodliwe oprogramowanie 2007]() G DATA: szkodliwe oprogramowanie 2007

G DATA: szkodliwe oprogramowanie 2007

![G DATA: szkodliwe oprogramowanie 2007 [© Scanrail - Fotolia.com] G DATA: szkodliwe oprogramowanie 2007](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/G-DATA-szkodliwe-oprogramowanie-2007-apURW9.jpg) G DATA: szkodliwe oprogramowanie 2007

G DATA: szkodliwe oprogramowanie 2007

1 2

oprac. : Regina Anam / eGospodarka.pl

Więcej na ten temat:

cyberprzestępczość, przestępczość internetowa, złośliwe programy, ataki internetowe, hakerzy, phishing, zagrożenia internetowe, zagrożenia sieci

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Zagrozenia-plynace-z-Internetu-2008-apURW9.jpg)

![Hakerzy a regionalne ataki internetowe [© Scanrail - Fotolia.com] Hakerzy a regionalne ataki internetowe](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Hakerzy-a-regionalne-ataki-internetowe-apURW9.jpg)

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Panda-zlosliwe-oprogramowanie-2008-apURW9.jpg)

![G DATA: zagrożenia internetowe w 2008 [© Scanrail - Fotolia.com] G DATA: zagrożenia internetowe w 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/G-DATA-zagrozenia-internetowe-w-2008-apURW9.jpg)

![Zagrożenia internetowe I-VI 2008 [© Scanrail - Fotolia.com] Zagrożenia internetowe I-VI 2008](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-internetowe-I-VI-2008-apURW9.jpg)

![Phishing: uwaga na próbne cyberataki [© weerapat1003 - Fotolia.com] Phishing: uwaga na próbne cyberataki](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Phishing-uwaga-na-probne-cyberataki-241628-150x100crop.jpg)

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-przestepcy-wyludzaja-pieniadze-w-sieci-239886-150x100crop.jpg)

![Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok [© pexels] Lotnisko Warszawa-Radom: nowe połączenia i plan rozwoju na 2026 rok](https://s3.egospodarka.pl/grafika2/prawa-pasazera-linii-lotniczych/Lotnisko-Warszawa-Radom-nowe-polaczenia-i-plan-rozwoju-na-2026-rok-270740-150x100crop.jpg)

![Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą? [© pexels] Lojalność pracowników pod lupą: dlaczego benefity już nie wystarczą?](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Lojalnosc-pracownikow-pod-lupa-dlaczego-benefity-juz-nie-wystarcza-270746-150x100crop.jpg)

![1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA? [© wygenerowane przez AI] 1,5 biliona dolarów na zbrojenia. Kto zarobi na rekordowym budżecie obronnym USA?](https://s3.egospodarka.pl/grafika2/wydatki-na-obronnosc/1-5-biliona-dolarow-na-zbrojenia-Kto-zarobi-na-rekordowym-budzecie-obronnym-USA-270741-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 grudnia 2025](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-grudnia-2025-269896-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)