Ataki na banki - techniki hakerów

2008-11-04 00:32

Przeczytaj także: Jak okradane są konta bankowe?

Inną metodą przekierowania ruchu jest umieszczenie na atakowanej maszynie trojana monitorującego odwiedzane strony. Gdy tylko użytkownik połączy się ze stroną banku (lub innej instytucji finansowej), trojan przekieruje ruch na fałszywą stronę internetową. Ruch może zostać przekierowany ze strony HTTPS na stronę HTTP (potencjalnie niezabezpieczoną). W takich przypadkach trojan potrafi zwykle ukryć ostrzeżenia wyświetlane przez przeglądarkę.

Jednak z punktu widzenia cyberprzestępców, metoda ta ma swoje słabe punkty: wykorzystywane trojany należą zwykle do grupy Browser Helper Object, co oznacza, że działają tylko w Internet Explorerze. Ponadto, mimo że ruch jest przekierowywany, nie musi być przetwarzany w czasie rzeczywistym, co daje ofierze możliwość skontaktowania się ze swoim bankiem w celu zablokowania transakcji.

Ataki typu Man-in-the-Middle

Bardziej zaawansowane szkodliwe oprogramowanie wykorzystuje atak MitM. Pozwala to cyberprzestępcom nie tylko na atakowanie większej liczby banków, ale również zapewnia wyższy zwrot, ponieważ dane są przetwarzane w czasie rzeczywistym. Atak MitM wykorzystuje zainfekowany serwer do przechwytywania całego ruchu między klientem a serwerem, tj. użytkownikiem a organizacją finansową. Chociaż użytkownik będzie myślał, że wszystko jest w porządku, gdy zostanie proszony o autoryzację transakcji, w rzeczywistości autoryzuje transakcję stworzoną przez cyberprzestępcę. Szkodliwe oprogramowanie, które wykorzystuje ataki MiTM, zwykle ukrywa powiadomienia przeglądarki o fałszywych certyfikatach stron internetowych lub częściej pokazuje fałszywe powiadomienie. Jednak w zależności od stosowanego podejścia szkodliwe oprogramowanie może nie użyć żadnego z tych sposobów, ponieważ nie ma takiej konieczności. Na przykład, jeżeli użytkownik zaloguje się na stronę internetową banku, a szkodnik przejmie kontrolę i zacznie przekierowywać ruch na serwer MitM, szkodliwe oprogramowanie po prostu "uaktualni" stronę banku, przez co użytkownik będzie sądził, że nadal przegląda tę samą stronę.

Wiele bardziej zaawansowanych finansowych szkodliwych programów wykorzystujących ataki MitM stosuje również wstrzykiwanie HTML.

fot. mat. prasowe

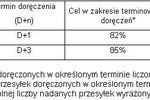

Okno wyskakujące wygenerowane przez Sinowala

Okno wyskakujące wygenerowane przez Sinowala

O wiele częściej wstrzykiwanie HTML wykorzystywane jest w celu dodania dodatkowego formularza do strony internetowej banku: tekst towarzyszący formularzowi prosi użytkownika o wprowadzenie dodatkowych informacji. Dane, o które proszony jest użytkownik, obejmują zwykle dane uwierzytelniające niezbędne do podpisania transakcji. W ten sposób serwer MitM może automatycznie dokonać transakcji, nawet gdy wykorzystywane jest uwierzytelnienie dwukierunkowe.

Metoda ta, chociaż nie jest konieczna do przeprowadzenia ataku MitM, jest najłatwiejsza do zautomatyzowania przez szkodliwych użytkowników. Jednak niektóre ataki MitM wykorzystują inną taktykę. Umożliwiają dodanie transakcji lub zmodyfikowanie zatwierdzonej przez klienta oryginalnej transakcji - naturalnie bez powiadamiania ofiary. Mimo że ataki MitM zwykle kończą się powodzeniem, z punktu widzenia cyberprzestępcy posiadają kilka wad. Atak MitM znacznie spowalnia otwieranie się serwisów internetowych, co może wzbudzić podejrzenia użytkownika. Dodatkowo, banki rewidują swoje systemy bezpieczeństwa, zwłaszcza w celu heurystycznej identyfikacji nielegalnych transakcji. Na przykład, jeżeli klient zaloguje się 99 razy z określonego adresu IP, a za setnym razem zaloguje się z adresu IP zlokalizowanego w całkowicie innym państwie, system podniesie alarm.

Jak zauważa Roel Schouwenberg, chcąc zmaksymalizować zyski i jednocześnie pozostać na wolności, cyberprzestępcy badają inne sposoby przeprowadzania ataków. Dlatego obecnie jesteśmy świadkami wzrostu liczby tak zwanych finansowych szkodliwych programów nowej generacji - Man-in-the-Endpoint (MitE).

![Przestępstwa bankowe: kto kradnie? [© Creativa - Fotolia.com] Przestępstwa bankowe: kto kradnie?](https://s3.egospodarka.pl/grafika2/banki/Przestepstwa-bankowe-kto-kradnie-133963-150x100crop.jpg) Przestępstwa bankowe: kto kradnie?

Przestępstwa bankowe: kto kradnie?

oprac. : eGospodarka.pl

Przeczytaj także

Najnowsze w dziale Wiadomości

-

![Lotnisko Chopina bez limitu płynów 100 ml. Nowe skanery CT przyspieszą kontrolę [© wygenerowane przez AI] Lotnisko Chopina bez limitu płynów 100 ml. Nowe skanery CT przyspieszą kontrolę]()

Lotnisko Chopina bez limitu płynów 100 ml. Nowe skanery CT przyspieszą kontrolę

-

![AI kontra ekonomiści: kto kształtuje opinie Polaków o gospodarce? [© pexels] AI kontra ekonomiści: kto kształtuje opinie Polaków o gospodarce?]()

AI kontra ekonomiści: kto kształtuje opinie Polaków o gospodarce?

-

![Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy [© pexels] Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy]()

Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy

-

![AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku? [© wygenerowane przez AI] AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?]()

AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?

![Bankowość online: trojan Neverquest [© Greg Walker - Fotolia.com] Bankowość online: trojan Neverquest](https://s3.egospodarka.pl/grafika2/trojany/Bankowosc-online-trojan-Neverquest-128103-150x100crop.jpg)

![Bankowość online: trojan Zeus najgroźniejszy [© Jürgen Fälchle - Fotolia.com] Bankowość online: trojan Zeus najgroźniejszy](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-transakcji/Bankowosc-online-trojan-Zeus-najgrozniejszy-118017-150x100crop.jpg)

![Obawy przed kradzieżą tożsamości [© Scanrail - Fotolia.com] Obawy przed kradzieżą tożsamości](https://s3.egospodarka.pl/grafika/bezpieczenstwo-srodkow-finansowych/Obawy-przed-kradzieza-tozsamosci-apURW9.jpg)

![Świąteczne pułapki online dla seniorów - 6 zasad bezpiecznych zakupów [© wygenerowane przez AI] Świąteczne pułapki online dla seniorów - 6 zasad bezpiecznych zakupów](https://s3.egospodarka.pl/grafika2/zakupy-internetowe/Swiateczne-pulapki-online-dla-seniorow-6-zasad-bezpiecznych-zakupow-269911-150x100crop.jpg)

![Wyniki przedsiębiorstw 2007 [© Scanrail - Fotolia.com] Wyniki przedsiębiorstw 2007](https://s3.egospodarka.pl/grafika/przedsiebiorstwa/Wyniki-przedsiebiorstw-2007-apURW9.jpg)

![Lotnisko Chopina bez limitu płynów 100 ml. Nowe skanery CT przyspieszą kontrolę [© wygenerowane przez AI] Lotnisko Chopina bez limitu płynów 100 ml. Nowe skanery CT przyspieszą kontrolę](https://s3.egospodarka.pl/grafika2/podroz-samolotem/Lotnisko-Chopina-bez-limitu-plynow-100-ml-Nowe-skanery-CT-przyspiesza-kontrole-270225-150x100crop.jpg)

![AI kontra ekonomiści: kto kształtuje opinie Polaków o gospodarce? [© pexels] AI kontra ekonomiści: kto kształtuje opinie Polaków o gospodarce?](https://s3.egospodarka.pl/grafika2/opinia-publiczna/AI-kontra-ekonomisci-kto-ksztaltuje-opinie-Polakow-o-gospodarce-270217-150x100crop.jpg)

![Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy [© pexels] Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Technostres-i-FOBO-w-2026-r-technologie-znowu-zmienia-rynek-pracy-270188-150x100crop.jpg)

![AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku? [© wygenerowane przez AI] AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/AI-w-rekach-cyberprzestepcow-Jak-autonomiczne-agenty-i-botnety-zmienia-oblicze-atakow-w-2026-roku-270205-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Składka zdrowotna 2026: wyższe obciążenia dla przedsiębiorców i nowe zasady wyliczania [© wygenerowane przez AI] Składka zdrowotna 2026: wyższe obciążenia dla przedsiębiorców i nowe zasady wyliczania](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Skladka-zdrowotna-2026-wyzsze-obciazenia-dla-przedsiebiorcow-i-nowe-zasady-wyliczania-270001-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![BUBLE i HITY podatkowe 2025 roku. Co ułatwiło, a co utrudniło życie przedsiębiorcom? [© wygenerowane przez AI] BUBLE i HITY podatkowe 2025 roku. Co ułatwiło, a co utrudniło życie przedsiębiorcom?](https://s3.egospodarka.pl/grafika2/kontrola-w-firmie/BUBLE-i-HITY-podatkowe-2025-roku-Co-ulatwilo-a-co-utrudnilo-zycie-przedsiebiorcom-270224-150x100crop.jpg)

![Wniosek USP do ZUS już działa. Jak doliczyć do stażu pracy umowy zlecenia, działalność i opiekę nad dzieckiem? Przewodnik z przykładami [© wygenerowane przez AI] Wniosek USP do ZUS już działa. Jak doliczyć do stażu pracy umowy zlecenia, działalność i opiekę nad dzieckiem? Przewodnik z przykładami](https://s3.egospodarka.pl/grafika2/obliczanie-stazu-pracy/Wniosek-USP-do-ZUS-juz-dziala-Jak-doliczyc-do-stazu-pracy-umowy-zlecenia-dzialalnosc-i-opieke-nad-dzieckiem-Przewodnik-z-przykladami-270223-150x100crop.jpg)

![Od Wall Street po waluty: 10 największych niespodzianek na rynkach finansowych w 2025 roku [© pexels] Od Wall Street po waluty: 10 największych niespodzianek na rynkach finansowych w 2025 roku](https://s3.egospodarka.pl/grafika2/rynek-finansowy/Od-Wall-Street-po-waluty-10-najwiekszych-niespodzianek-na-rynkach-finansowych-w-2025-roku-270218-150x100crop.jpg)

![Amortyzacja w firmie w 2026 r. - więcej firm może skorzystać z preferencyjnych stawek [© wygenerowane przez AI] Amortyzacja w firmie w 2026 r. - więcej firm może skorzystać z preferencyjnych stawek](https://s3.egospodarka.pl/grafika2/amortyzacja-srodkow-trwalych/Amortyzacja-w-firmie-w-2026-r-wiecej-firm-moze-skorzystac-z-preferencyjnych-stawek-270222-150x100crop.jpg)

![Ceny mieszkań a wynagrodzenia. Zależność, która mówi wszystko? [© pexels] Ceny mieszkań a wynagrodzenia. Zależność, która mówi wszystko?](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-a-wynagrodzenia-Zaleznosc-ktora-mowi-wszystko-270221-150x100crop.jpg)

![Noworoczne cele dla zespołu: Jak motywować, a nie wypalać? Praktyczny poradnik dla liderów [© wygenerowane przez AI] Noworoczne cele dla zespołu: Jak motywować, a nie wypalać? Praktyczny poradnik dla liderów](https://s3.egospodarka.pl/grafika2/wyznaczanie-celow/Noworoczne-cele-dla-zespolu-Jak-motywowac-a-nie-wypalac-Praktyczny-poradnik-dla-liderow-270202-150x100crop.jpg)

![KSeF od lutego 2026: Co naprawdę zmieni się dla jednoosobowych firm? Przewodnik po rewolucji w fakturowaniu [© wygenerowane przez AI] KSeF od lutego 2026: Co naprawdę zmieni się dla jednoosobowych firm? Przewodnik po rewolucji w fakturowaniu](https://s3.egospodarka.pl/grafika2/KSeF/KSeF-od-lutego-2026-Co-naprawde-zmieni-sie-dla-jednoosobowych-firm-Przewodnik-po-rewolucji-w-fakturowaniu-270212-150x100crop.jpg)