Spam I kw. 2014

2014-06-03 13:41

Przeczytaj także: Spam III 2014

Phishing

Począwszy od I kwartału 2014 r. postanowiliśmy połączyć dwie kategorie – Email i IMS oraz wyszukiwarki – w jedną kategorię portale e-mail i wyszukiwania. Portale te często posiadają jedno wspólne konto, które odpowiada zarówno za ustawienia jak i historię wyszukiwania; stanowi również konto e-mail i zapewnia dostęp do usług w chmurze oraz innych funkcji.

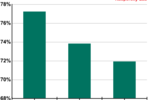

Tak jak spodziewaliśmy się, kategoria Portale e-mail i wyszukiwarki znalazły się na szczycie rankingu najpopularniejszych celów phisherów. Większość z takich ataków ma na celu uzyskanie dostępu do serwisu e-mail. Oprócz wykorzystywania poczty e-mail do własnych celów osoby atakujące mogą przeszukać jej zawartość w celu znalezienia innych loginów i haseł. W końcu na adresy e-mail przesyłane są dane logowania z wielu stron, w przypadku gdy użytkownik zapomni swojego hasła – czasem wszystkie informacje są zawarte w treści wiadomości. Inne strony idą o krok dalej i wysyłają użytkownikowi e-mail zawierający login i hasło natychmiast po tym, jak zarejestruje się na portalu. Aby nie dopuścić do utraty poufnych informacji, współczesne systemy pocztowe oferują metodę uwierzytelniania dwuskładnikowego: oprócz loginu i hasła użytkownicy muszą podać kod, który zostaje przysłany na ich telefon w wiadomości tekstowej. Użytkownicy powinni również usunąć ze swojego konta e-mail wszelkie wiadomości zawierające poufne informacje.

Portale społecznościowe nadal cieszą się popularnością wśród phisherów. Chociaż znalazły się na drugim miejscu, ich udział zmniejszył się o 1,44 punktu procentowego w stosunku do poprzedniego kwartału.

Największy wzrost odnotowała kategoria Sklepy online (+2,47 punktu procentowego). Spowodowane było to przede wszystkim wzrostem liczby ataków na serwisy zakupów grupowych jak również na punkty sprzedaży biletów. Te ostatnie odnotowały większą aktywność phisherów w marcu.

Odsetek ataków, których celem byli dostawcy IT, nieznacznie zmniejszył się (-2,46 punktu procentowego). Udział pozostałych kategorii nie zmienił się znacząco.

Podsumowanie

Dzisiaj prawie wszyscy mają smartfony, a niemal każdy popularny zasób internetowy posiada wersję mobilną. Ponadto, pojawiają się specjalne aplikacje mobilne, które są wykorzystywane przez coraz większą liczbę użytkowników. Ich popularność wykorzystują osoby atakujące, rozprzestrzeniając fałszywe powiadomienia z aplikacji mobilnych. W przyszłości zjawisko to stanie się jeszcze bardziej powszechne. Spodziewamy się również wzrostu ilości wysyłek phishingowych, których celem są hasła do kont aplikacji mobilnych.

Szkodliwe aplikacje dla systemu Android OS są rozprzestrzeniane za pośrednictwem poczty e-mail, na razie jednak są dość rzadkie. W najbliższej przyszłości możemy spodziewać się wzrostu ilości mobilnego szkodliwego oprogramowania.

Głównym celem większości szkodliwych programów rozprzestrzenianych za pośrednictwem poczty e-mail jest kradzież poufnych danych. Jednak w I kwartale tego roku popularnością cieszyło się również szkodliwe oprogramowanie potrafiące rozprzestrzeniać spam i przeprowadzać ataki DDoS. Większość popularnych szkodliwych programów jest teraz wielofunkcyjnych: potrafią kraść dane z komputera ofiary, przyłączać komputer do botnetu lub pobierać i instalować inne szkodliwe programy bez wiedzy użytkownika.

Spamerzy nadal stosują różnorodne sztuczki w celu obejścia filtrów. Jedną z popularniejszych jest tworzenie „szumu w tle” w wiadomościach przy użyciu znaczników HTML jak również zaciemnianie odsyłaczy w e-mailach. Najnowszą sztuczką tego typu jest dodanie do odsyłaczy symbolu UTF-8 . Symbol ten, jeśli nie jest umieszczony na początku tekstu, jest interpretowany jako znak zero. W rzeczywistości system kodowania UTF-8 zawiera mnóstwo takich trików, które oszuści od czasu do czasu wykorzystują.

Celem większości ataków phishingowych były konta e-mail. Użytkownicy często podchodzą beztrosko do swoich kont e-mail: wielu z nich stosuje proste loginy i hasła. Dlatego w tym miejscu chcielibyśmy przypomnieć użytkownikom, że zhakowane konto e-mail może umożliwić osobom atakującym dostęp do wszystkich informacji przechowywanych w ich skrzynkach pocztowych, łącznie z innymi loginami i hasłami. Zalecamy w miarę możliwości stosowanie mocnych haseł i uwierzytelnianie dwuskładnikowe.

![Spam V 2014 [© adimas - Fotolia.com] Spam V 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-V-2014-140971-150x100crop.jpg) Spam V 2014

Spam V 2014

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Spam II 2014 [© Kurhan - Fotolia.com] Spam II 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-II-2014-135512-150x100crop.jpg)

![Spam 2013 [© faithie - Fotolia.com] Spam 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-2013-131901-150x100crop.jpg)

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ewolucja-spamu-VII-IX-2012-108860-150x100crop.jpg)

![Ataki hakerskie na firmy. Pracownicy nieświadomi zagrożenia [© ra2 studio - Fotolia.com] Ataki hakerskie na firmy. Pracownicy nieświadomi zagrożenia](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Ataki-hakerskie-na-firmy-Pracownicy-nieswiadomi-zagrozenia-137974-150x100crop.jpg)

![Plus i Cyfrowy Polsat wprowadzają LTE bez limitu [© Syda Productions - Fotolia.com] Plus i Cyfrowy Polsat wprowadzają LTE bez limitu](https://s3.egospodarka.pl/grafika2/Plus/Plus-i-Cyfrowy-Polsat-wprowadzaja-LTE-bez-limitu-138098-150x100crop.jpg)

![1 na 10 reklam w social mediach to oszustwo. Platformy zarobiły na nich 725 mln zł w Polsce w 2025 r. [© wygenerowane przez AI] 1 na 10 reklam w social mediach to oszustwo. Platformy zarobiły na nich 725 mln zł w Polsce w 2025 r.](https://s3.egospodarka.pl/grafika2/scam/1-na-10-reklam-w-social-mediach-to-oszustwo-Platformy-zarobily-na-nich-725-mln-zl-w-Polsce-w-2025-r-270733-150x100crop.jpg)

![Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku? [© pexels] Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku?](https://s3.egospodarka.pl/grafika2/fundusze-PE/Wiecej-transakcji-wiecej-optymizmu-Co-czeka-private-equity-w-2026-roku-270729-150x100crop.jpg)

![Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB [© wygenerowane przez AI] Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB](https://s3.egospodarka.pl/grafika2/IT/Technologia-napedza-polski-wzrost-IT-coraz-wazniejsze-dla-polskiego-PKB-270721-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy [© wygenerowane przez AI] Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy](https://s3.egospodarka.pl/grafika2/preferencyjne-skladki/Maly-ZUS-Plus-od-2026-roku-nowe-zasady-dluzsza-ulga-i-wazne-terminy-270249-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)