Ewolucja złośliwego oprogramowania I kw. 2014

2014-05-24 00:20

Przeczytaj także: Ewolucja złośliwego oprogramowania 2013

Naturalnie, Agent.btz nie jest jedynym szkodliwym programem, który rozprzestrzenia się za pośrednictwem dysków flash USB.

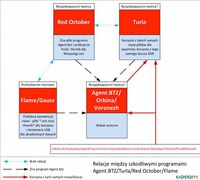

Moduł 'USB Stealer' zawarty w szkodniku Red October zawiera listę plików, które wyszukuje na podłączonych do zainfekowanych komputerów dyskach flash USB. Zauważyliśmy, że lista ta zawiera pliki 'mysysmgr.ocx' oraz 'thumb.dll', tzn. dwa z plików zapisanych na dyskach flash przez Agent.btz.

Spoglądając jeszcze bardziej wstecz, podczas analizy Flamea, jak również jego kuzynów: Gaussa oraz miniFlame’a, zauważyliśmy jego podobieństwa ze szkodnikiem Agent.btz. W obydwu przypadkach stosowana jest podobna konwencja nazewnictwa, w szczególności wykorzystanie rozszerzenia '.ocx'. Ponadto, okazało się również, że zarówno Gauss jak i miniFlame „wiedziały” o pliku 'thumb.dll' i szukały go na dyskach flash USB.

Na koniec warto wspomnieć, że Turla wykorzystuje te same nazwy plików co Agent.btz w dzienniku zdarzeń przechowywanym na zainfekowanych komputerach - 'mswmpdat.tlb', 'winview.ocx' i 'wmcache.nld'. Stosuje również ten sam klucz XOR, aby zarejestrować swoje pliki.

Wszystkie różnice i podobieństwa przedstawiono poniżej.

fot. mat. prasowe

Kaspersky nadal bada kampanię Turla

Agent.btz to samodzielnie rozmnażający się robak, który potrafi rozprzestrzeniać się za pośrednictwem pamięci USB z wykorzystaniem luki pozwalającej uruchomić się przy użyciu 'autorun.inf'.

Jak dotąd, wiemy tylko tyle, że istnieje kilka podobieństw między tymi szkodliwymi programami. Nie ma wątpliwości, że Agent.btz stanowił źródło inspiracji dla osób, które rozwinęły pozostałe szkodniki. Nie jesteśmy jednak w stanie stwierdzić z całą pewnością, czy za wszystkimi tymi zagrożeniami stała ta sama grupa osób.

Historie związane ze szkodliwym oprogramowaniem: obieranie cebuli

Tor (skrót od The Onion Router) to oprogramowanie, które pozwala użytkownikowi zachować anonimowość podczas uzyskiwania dostępu do internetu. Chociaż istnieje już od jakiegoś czasu, przez wiele lat było wykorzystywane głównie przez ekspertów i entuzjastów. Jednak w ciągu ostatnich kilku miesięcy rozpowszechnienie sieci Tor wzrosło, głównie ze względu na rosnące obawy dotyczące piractwa. Tor stał się przydatnym rozwiązaniem dla osób, które z jakiegoś powodu boją się inwigilacji i wycieku poufnych informacji. Jednak z badań przeprowadzonych w ostatnich miesiącach wynika, że Tor przyciąga również cyberprzestępców: również oni cenią sobie oferowaną przez tę sieć anonimowość.

W 2013 r. zauważyliśmy, że cyberprzestępcy zaczęli aktywnie wykorzystywać sieć Tor do hostowania swojej infrastruktury szkodliwego oprogramowania. Eksperci z Kaspersky Lab zidentyfikowali różne szkodliwe programy wykorzystujące sieć Tor . Badanie zasobów sieci Tor pozwoliło zidentyfikować wiele zasobów dedykowanych szkodliwemu oprogramowaniu, w tym serwery kontroli, panele administracyjne itd. Hostując swoje serwery w sieci Tor, cyberprzestępcy utrudniają ich identyfikację, umieszczenie na czarnej liście i usunięcie.

Cyberprzestępcze fora i rynki nie są niczym obcym w „normalnym” internecie. Ostatnio jednak pojawił się czarny rynek oparty na sieci Tor. Wszystko zaczęło się od niesławnego rynku Silk Road, który następnie rozbił się na dziesiątki wyspecjalizowanych rynków – narkotyków, broni i, naturalnie, szkodliwego oprogramowania.

W Darknecie zadomowiły się już sklepy, w których sprzedawane są skradzione informacje osobowe oferujące szeroki wachlarz kryteriów wyszukiwania, takich jak państwo, bank itd. Asortyment nie ogranicza się jedynie do kart kredytowych: można również kupić urządzenia do skimmingu (które są instalowane nielegalnie w bankomatach) oraz służące do przeprowadzania oszustw z wykorzystaniem kart kredytowych (carding).

Prosta procedura rejestracji, oceny wystawiane sprzedawcy, gwarantowany serwis oraz przyjazny dla użytkownika interfejs – to standardowe cechy czarnego rynku w sieci Tor. Niektóre sklepy wymagają, aby przed rozpoczęciem handlu sprzedawcy wpłacili kaucję, czyli ustaloną kwotę. Jest to sposób, aby zweryfikować, czy osoba sprzedająca jest uczciwa, a jej usługi nie są oszustwem czy złej jakości.

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2019-219113-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2018 [© adzicnatasa - Fotolia] Ewolucja złośliwego oprogramowania II kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2018-208672-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2018-205979-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© DD Images - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-184035-150x100crop.jpg)

![Phishing: trendy marzec 2014 [© WavebreakMediaMicro - Fotolia.com] Phishing: trendy marzec 2014](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Phishing-trendy-marzec-2014-137552-150x100crop.jpg)

![Bez feedbacku i doceniania trudno o satysfakcję z pracy [© pexels] Bez feedbacku i doceniania trudno o satysfakcję z pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Bez-feedbacku-i-doceniania-trudno-o-satysfakcje-z-pracy-271025-150x100crop.jpg)

![W Polsce brakuje pracowników. 57% firm ma problemy z rekrutacją, jakich kompetencji poszukują? [© pexels] W Polsce brakuje pracowników. 57% firm ma problemy z rekrutacją, jakich kompetencji poszukują?](https://s3.egospodarka.pl/grafika2/poszukiwane-kompetencje/W-Polsce-brakuje-pracownikow-57-firm-ma-problemy-z-rekrutacja-jakich-kompetencji-poszukuja-271011-150x100crop.jpg)

![Okiem CEO: generatywna AI i M&A napędzą sektor finansowy [© pexels] Okiem CEO: generatywna AI i M&A napędzą sektor finansowy](https://s3.egospodarka.pl/grafika2/CEO/Okiem-CEO-generatywna-AI-i-M-A-napedza-sektor-finansowy-271010-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Rejestr Cen Nieruchomości bez opłat. Jak sprawdzić cenę mieszkania? [© pexels] Rejestr Cen Nieruchomości bez opłat. Jak sprawdzić cenę mieszkania?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Rejestr-Cen-Nieruchomosci-bez-oplat-Jak-sprawdzic-cene-mieszkania-271024-150x100crop.jpg)

![Jak świadomie wybrać mieszkanie? Cena to nie jedyny koszt - na co jeszcze zwrócić uwagę? [© wygenerowane przez AI] Jak świadomie wybrać mieszkanie? Cena to nie jedyny koszt - na co jeszcze zwrócić uwagę?](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/Jak-swiadomie-wybrac-mieszkanie-Cena-to-nie-jedyny-koszt-na-co-jeszcze-zwrocic-uwage-271018-150x100crop.jpg)

![Ustawa o KSC podpisana. Firmy mają tylko miesiąc na przygotowanie do NIS2 [© wygenerowane przez AI] Ustawa o KSC podpisana. Firmy mają tylko miesiąc na przygotowanie do NIS2](https://s3.egospodarka.pl/grafika2/Ustawa-KSC/Ustawa-o-KSC-podpisana-Firmy-maja-tylko-miesiac-na-przygotowanie-do-NIS2-271012-150x100crop.jpg)

![Co naprawdę sprawdzają inwestorzy w due diligence? [© wygenerowane przez AI] Co naprawdę sprawdzają inwestorzy w due diligence?](https://s3.egospodarka.pl/grafika2/due-diligence/Co-naprawde-sprawdzaja-inwestorzy-w-due-diligence-270987-150x100crop.jpg)

![Fiskus przegrywa w sporze o rozliczanie kosztów. Przedsiębiorcy mogą zaoszczędzić miliony [© wygenerowane przez AI] Fiskus przegrywa w sporze o rozliczanie kosztów. Przedsiębiorcy mogą zaoszczędzić miliony](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Fiskus-przegrywa-w-sporze-o-rozliczanie-kosztow-Przedsiebiorcy-moga-zaoszczedzic-miliony-271009-150x100crop.jpg)

![Klątwa trzeciego pokolenia. Jak fundacja rodzinna chroni firmę przed rozdrobnieniem własności i konfliktami? [© wygenerowane przez AI] Klątwa trzeciego pokolenia. Jak fundacja rodzinna chroni firmę przed rozdrobnieniem własności i konfliktami?](https://s3.egospodarka.pl/grafika2/fundacja-rodzinna/Klatwa-trzeciego-pokolenia-Jak-fundacja-rodzinna-chroni-firme-przed-rozdrobnieniem-wlasnosci-i-konfliktami-270971-150x100crop.jpg)