Ataki hakerskie a inżynieria społeczna

2013-09-06 08:56

Przeczytaj także: Trojan atakuje Texas HoldEm Poker na Facebooku

Ofiary

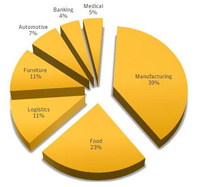

Z dochodzeń przeprowadzonych w związku z tymi atakami wynika, że zostało nimi dotkniętych szereg francuskich przedsiębiorstw. Celem atakujących było doprowadzenie do tego, by dział księgowości (lub podobny) przelał pieniądze na konto zagraniczne.

fot. mat. prasowe

Branże, w które wymierzona jest opisana operacja

W większości przypadków pierwszą ofiarą był pracownik administracyjny lub księgowy przedsiębiorstw

W większości przypadków pierwszą ofiarą był pracownik administracyjny lub księgowy przedsiębiorstwa. W sytuacji, gdy pierwsza ofiara nie miała uprawnień do przelania pieniędzy, atakujący posługiwał się tożsamością ofiary, aby zidentyfikować osobę w dziale księgowości posiadającą takie uprawnienia. Następnie atakujący, posługując się dalszymi metodami inżynierii społecznej, doprowadzał do zainfekowania komputera takiej osoby.

Atak w ruchu

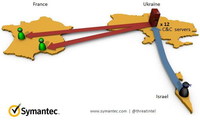

Analiza maili i ruchu związanego ze sterowaniem i kontrolą pozwoliła ustalić, że atakujący znajduje się w Izraelu lub przekierowuje swe ataki za pośrednictwem tego państwa. Jednak adresy IP nadawcy w Izraelu są nietypowe, gdyż należą do bloku zarezerwowanego dla mobilnych klientów izraelskiego przedsiębiorstwa telekomunikacyjnego. Co więcej, analiza ruchu pozwoliła ustalić, że ataki w istocie wychodziły z sieci mobilnej i — co istotne — atakujący używa mobilnych hotspotów Wi-Fi.

fot. mat. prasowe

Ruch związany ze sterowaniem i kontrolą operacji

Analiza ruchu pozwoliła ustalić, że ataki w istocie wychodziły z sieci mobilnej i — co istotne — atakujący używa mobilnych hotspotów Wi-Fi.

Mobilny hotspot Wi-Fi może działać jak odpowiednik telefonu GSM; po podłączeniu do systemu komputerowego zapewnia dostęp do internetu za pośrednictwem sieci telefonii komórkowej. Jeśli karta SIM do przenośnego routera zostanie zakupiona za gotówkę na bazarze lub od osoby prywatnej, posiadający ją haker może zapewnić sobie anonimowość. Wielu dostawców usług 3G na świecie dopuszcza zakup karty prepaid umożliwiającej transmisję danych bez weryfikowania tożsamości nabywcy, co oznacza, że nie można wyśledzić posiadacza na podstawie informacji posiadanych przez operatora.

Jeszcze bardziej zaskakujący jest fakt, że — jak wynika z analizy ruchu — atakujący w trakcie przeprowadzania ataków poruszał się. Zastosowane przez atakującego techniki operacyjne sprawiają, że jest on bardzo trudny do wyśledzenia. Użycie takich technik do cyberprzestępczości świadczy o tym, że hakerzy posługują się coraz bardziej wyrafinowanymi metodami. Odnalezienie poruszającego się hotspotu Wi-Fi wymaga użycia dyżurującego stale personelu rozmieszczonego w terenie i wyposażonego w specjalny sprzęt, a także pomocy ze strony operatora telekomunikacyjnego przy namierzaniu lokalizacji karty.

Opisane ataki są dobrym przykładem na rosnący stopień zaawansowania cyberprzestępczości, co jest tendencją, która najprawdopodobniej będzie się utrzymywać w przyszłości.

Symantec chciałby podziękować CERT-UA (Computer Emergency Response Team of Ukraine — ukraiński zespół ds. nagłych przypadków komputerowych) za pomoc w przeprowadzeniu badań.

Ataki hakerskie w I połowie 2016: Polska wśród najbardziej zagrożonych

Ataki hakerskie w I połowie 2016: Polska wśród najbardziej zagrożonych

1 2

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

Najnowsze w dziale Wiadomości

-

![Wizz Air wraca do Modlina i uruchomi 11 nowych tras do 8 krajów [© wygenerowane przez AI] Wizz Air wraca do Modlina i uruchomi 11 nowych tras do 8 krajów]()

Wizz Air wraca do Modlina i uruchomi 11 nowych tras do 8 krajów

-

![Nowa aplikacja Koszyk Zakupowy: sprawdź, gdzie zrobisz taniej zakupy spożywcze w największych sieciach [© wygenerowane przez AI] Nowa aplikacja Koszyk Zakupowy: sprawdź, gdzie zrobisz taniej zakupy spożywcze w największych sieciach]()

Nowa aplikacja Koszyk Zakupowy: sprawdź, gdzie zrobisz taniej zakupy spożywcze w największych sieciach

-

![Cyberprzestępcy testują nową technikę FileFix. Ataki phishingowe bez użycia luk w oprogramowaniu. [© wygenerowane przez AI] Cyberprzestępcy testują nową technikę FileFix. Ataki phishingowe bez użycia luk w oprogramowaniu.]()

Cyberprzestępcy testują nową technikę FileFix. Ataki phishingowe bez użycia luk w oprogramowaniu.

-

![Google testuje AI, które dzwoni do firm. Zmiany w kampaniach Performance Max i raportach Google Ads [© wygenerowane przez AI] Google testuje AI, które dzwoni do firm. Zmiany w kampaniach Performance Max i raportach Google Ads]()

Google testuje AI, które dzwoni do firm. Zmiany w kampaniach Performance Max i raportach Google Ads

![Botnety coraz groźniejsze [© mindscanner - Fotolia.com] Botnety coraz groźniejsze](https://s3.egospodarka.pl/grafika2/botnet/Botnety-coraz-grozniejsze-130112-150x100crop.jpg)

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype](https://s3.egospodarka.pl/grafika2/Skype/Trojan-BackDoor-Caphaw-rozsylany-przez-Skype-127487-150x100crop.jpg)

![System SAP zagrożony nowym trojanem [© yuriy - Fotolia.com] System SAP zagrożony nowym trojanem](https://s3.egospodarka.pl/grafika2/system-SAP/System-SAP-zagrozony-nowym-trojanem-127172-150x100crop.jpg)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Spam w VII 2013 r. [© Nmedia - Fotolia.com] Spam w VII 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VII-2013-r-123359-150x100crop.jpg)

![Przechowywanie danych w chmurze częściej przez mężczyzn [© ra2 studio - Fotolia.com] Przechowywanie danych w chmurze częściej przez mężczyzn](https://s3.egospodarka.pl/grafika2/kopie-zapasowe/Przechowywanie-danych-w-chmurze-czesciej-przez-mezczyzn-123503-150x100crop.jpg)

![Wizz Air wraca do Modlina i uruchomi 11 nowych tras do 8 krajów [© wygenerowane przez AI] Wizz Air wraca do Modlina i uruchomi 11 nowych tras do 8 krajów](https://s3.egospodarka.pl/grafika2/Wizz-Air/Wizz-Air-wraca-do-Modlina-i-uruchomi-11-nowych-tras-do-8-krajow-267833-150x100crop.png)

![Nowa aplikacja Koszyk Zakupowy: sprawdź, gdzie zrobisz taniej zakupy spożywcze w największych sieciach [© wygenerowane przez AI] Nowa aplikacja Koszyk Zakupowy: sprawdź, gdzie zrobisz taniej zakupy spożywcze w największych sieciach](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/Nowa-aplikacja-Koszyk-Zakupowy-sprawdz-gdzie-zrobisz-taniej-zakupy-spozywcze-w-najwiekszych-sieciach-267832-150x100crop.png)

![Cyberprzestępcy testują nową technikę FileFix. Ataki phishingowe bez użycia luk w oprogramowaniu. [© wygenerowane przez AI] Cyberprzestępcy testują nową technikę FileFix. Ataki phishingowe bez użycia luk w oprogramowaniu.](https://s3.egospodarka.pl/grafika2/socjotechnika/Cyberprzestepcy-testuja-nowa-technike-FileFix-Ataki-phishingowe-bez-uzycia-luk-w-oprogramowaniu-267829-150x100crop.png)

![Google testuje AI, które dzwoni do firm. Zmiany w kampaniach Performance Max i raportach Google Ads [© wygenerowane przez AI] Google testuje AI, które dzwoni do firm. Zmiany w kampaniach Performance Max i raportach Google Ads](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Google-testuje-AI-ktore-dzwoni-do-firm-Zmiany-w-kampaniach-Performance-Max-i-raportach-Google-Ads-267827-150x100crop.png)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![Sprzedaż mieszkań znowu hamuje. Skąd to spowolnienie? [© freepik] Sprzedaż mieszkań znowu hamuje. Skąd to spowolnienie? [© freepik]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sprzedaz-mieszkan-znowu-hamuje-Skad-to-spowolnienie-267593-50x33crop.jpg) Sprzedaż mieszkań znowu hamuje. Skąd to spowolnienie?

Sprzedaż mieszkań znowu hamuje. Skąd to spowolnienie?

![Wakacje przedsiębiorcy a koszty firmowe - co i kiedy można odliczyć? [© wygenerowane przez AI] Wakacje przedsiębiorcy a koszty firmowe - co i kiedy można odliczyć?](https://s3.egospodarka.pl/grafika2/urlop-przedsiebiorcy/Wakacje-przedsiebiorcy-a-koszty-firmowe-co-i-kiedy-mozna-odliczyc-267831-150x100crop.png)

![Produkcja za granicą? Tak polskie firmy reagują na nowe cła [© Freepik] Produkcja za granicą? Tak polskie firmy reagują na nowe cła](https://s3.egospodarka.pl/grafika2/polskie-firmy/Produkcja-za-granica-Tak-polskie-firmy-reaguja-na-nowe-cla-267826-150x100crop.jpg)

![Bezpieczna współpraca B2B: scoring finansowy krok po kroku [© Freepik] Bezpieczna współpraca B2B: scoring finansowy krok po kroku](https://s3.egospodarka.pl/grafika2/open-banking/Bezpieczna-wspolpraca-B2B-scoring-finansowy-krok-po-kroku-267822-150x100crop.jpg)

![Jak podatek Belki powiększa straty posiadaczy lokat bankowych [© wygenerowane przez AI] Jak podatek Belki powiększa straty posiadaczy lokat bankowych](https://s3.egospodarka.pl/grafika2/podatek-Belki/Jak-podatek-Belki-powieksza-straty-posiadaczy-lokat-bankowych-267821-150x100crop.png)

![Rzeczywisty właściciel w podatku u źródła - kluczowe objaśnienia MF po latach oczekiwania [© wygenerowane przez AI] Rzeczywisty właściciel w podatku u źródła - kluczowe objaśnienia MF po latach oczekiwania](https://s3.egospodarka.pl/grafika2/beneficjent-rzeczywisty/Rzeczywisty-wlasciciel-w-podatku-u-zrodla-kluczowe-objasnienia-MF-po-latach-oczekiwania-267819-150x100crop.png)