Zagrożenia internetowe I kw. 2011

2011-06-12 00:15

Przeczytaj także: Zagrożenia internetowe III kw. 2010

Skoro instalowanie łat staje się czynnością zależną od producenta, ponosi on częściowo odpowiedzialność za bezpieczeństwo urządzeń przenośnych. Jednak producenci często nie widzą dla siebie interesu we wspieraniu i aktualizowaniu oprogramowania na istniejących urządzeniach. Ponieważ modele smartfonów bardzo szybko stają sie przestarzałe, aktualizacja oprogramowania na takich urządzeniach wiąże się z dodatkowymi kosztami bez możliwości ich zwrotu. Użytkownicy mogą mieć jedynie nadzieję na to, że producenci urządzeń podejmą odpowiednie kroki i zapewnią możliwość instalowania aktualizacji na swoim sprzęcie. Czy w takich okolicznościach można poważnie dyskutować na temat bezpieczeństwa?

Warto wspomnieć, że Google pozwala na zdalne zainstalowanie aplikacji na dowolnym urządzeniu z Androidem lub usunięcie jej z takiego urządzenia. Jest to bardzo pomocne podczas neutralizacji szkodliwego oprogramowania na telefonach, które zostały już zainfekowane. Niemniej jednak incydent z trojanem w Android Markecie obnażył kilka słabości w tym systemie.

Po pierwsze, po uzyskaniu przywilejów administratora trojany zadomowiły się na smartfonach i mogły zostać usunięte tylko przez aplikację posiadającą te same przywileje administratora. Aby umożliwić usunięcie tych trojanów z zainfekowanych urządzeń, Google musiał opublikować specjalny program, który posiadał takie przywileje.

Po drugie, cyberprzestępcy, którzy nieustannie rozwijają szkodliwe oprogramowanie, mogą zaimplementować technologie pozwalające trojanom na wyłączenie mechanizmu zdalnej administracji – jest to proces podobny do wyłączenia funkcjonalności Windows Update na komputerach PC.

Po trzecie, obecny system umożliwia usuwanie trojanów z zainfekowanych telefonów, ale nie zapobiega infekcji. Jeżeli trojan jest wykorzystywany przez osoby atakujące do kradzieży pieniędzy lub istotnych danych, usunięcie go nie cofnie wyrządzonych szkód.

Ogólnie, sytuacja dotycząca Androida zaczyna przypominać sytuację systemu Windows:

- Istnieje ogromna liczba urządzeń z Androidem, które posiadają przestarzałe oprogramowanie zawierające różne niezałatane luki w zabezpieczeniach;

- W większości przypadków, użytkownicy ignorują ostrzeżenia bezpieczeństwa, które są wyświetlane podczas instalowania lub uruchamiania aplikacji po raz pierwszy;

- Podobnie jak w przypadku systemu Windows, najwięcej zainfekowanych komputerów znajduje się wśród tych, na których użytkownicy posiadają przywileje administratora, a najbardziej narażone na infekcję są systemy z Androidem działającym w trybie jailbreak;

- Mobilne szkodliwe oprogramowanie komunikuje się ze swoimi właścicielami przy użyciu metody powszechnie stosowanej przez szkodliwe oprogramowanie dla Windowsa – za pośrednictwem centrów kontroli, co nieuchronnie prowadzi do pojawienia się mobilnych botnetów;

- Systemy kontroli aplikacji można obejść: aplikacje można zainstalować na urządzeniach z Androidem nie tylko poprzez Android Market.

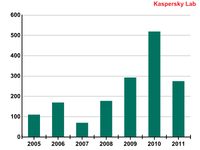

Od 2007 roku liczba nowych sygnatur mobilnego szkodliwego oprogramowania dodawanych do antywirusowych baz danych praktycznie zwiększa się każdego roku.

fot. mat. prasowe

Liczba nowych sygnatur mobilnego szkodliwego oprogramowania dodanych do antywirusowych baz danych

Liczba nowych sygnatur mobilnego szkodliwego oprogramowania dodanych do antywirusowych baz danych

Sytuacja dotycząca mobilnego szkodliwego oprogramowania jest szczególnie niepokojąca, ponieważ na urządzeniach mobilnych są przechowywane duże ilości istotnych danych. Co więcej, w niedalekiej przyszłości smartfony mogą być powszechnie stosowane jako mobilne “portfele”. Ponadto, pracownicy coraz częściej wykorzystują swoje prywatne urządzenia przenośne w celach związanych z pracą, dlatego wycieki danych z prywatnych smartfonów przyprawiają ich pracodawców o prawdziwy ból głowy.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Latem więcej scamu i vishingu [© stoupa - Fotolia.com] Latem więcej scamu i vishingu](https://s3.egospodarka.pl/grafika/scam/Latem-wiecej-scamu-i-vishingu-MBuPgy.jpg)

![AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC? [© pexels] AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?](https://s3.egospodarka.pl/grafika2/BPO-SSC/AI-zmienia-uslugi-dla-biznesu-Jakie-kompetencje-najbardziej-poszukiwane-w-BPO-SSC-270799-150x100crop.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)