Kaspersky Lab: zagrożenia internetowe I kw. 2010

2010-06-11 11:14

Przeczytaj także: Zaawansowane i ukierunkowane cyberataki 2013

Najczęściej atakowane państwa

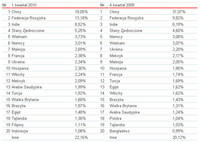

Przyjrzyjmy się liście państw, w których użytkownicy najczęściej padali ofiarą cyberataków. Jak pokazują nasze kwartalne raporty, statystyki te są dość stabilne, ostatnio jednak pojawiło się kilka zmian.

W pierwszym kwartale 2010 r. odnotowaliśmy 327 598 028 prób zainfekowania komputerów użytkowników w różnych państwach na całym świecie. Oznacza to 26,8% wzrost w porównaniu z czwartym kwartałem 2009 roku. Ranking państw zmienił się tylko nieznacznie, jednak odsetek ataków na chińskich użytkowników spadł o 13%. Jednak biorąc pod uwagę fakt, że całkowita liczba ataków wzrosła o ponad 25%, można powiedzieć, że cyberprzestępcy rzadko wybierali inne cele.

fot. mat. prasowe

Rozkład ataków według państw - pierwszy kwartał 2010 oraz 4 kwartał 2009

Zagrożenia internetowe

Internetowe szkodliwe oprogramowanie

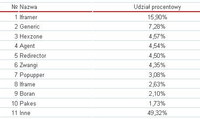

Analizę rozpoczniemy od listy 10 najbardziej rozpowszechnionych rodzin szkodliwego oprogramowania w Internecie.

Większość z tych dziesięciu programów to rodziny wykorzystujące kod lub skrypty HTML, które cyberprzestępcy umieszczają na legalnych stronach internetowych. Do takich rodzin należy Iframer, Iframe, Redirector oraz Generic, z których większość jest wykrywana heurystycznie. Główną koncepcją stojącą za takimi programami jest przekierowywanie użytkowników na cyberprzestępczą stronę zainfekowaną exploitami bez wzbudzania podejrzeń użytkowników. Do osadzania tego rodzaju kodu często wykorzystywane są szkodliwe programy. Na trzecim miejscu znajduje się rodzina o interesującej nazwie ‘Hexzone’, która w rzeczywistości nie ma nic wspólnego z szesnastkowym systemem kojarzonym z systemami komputerowymi; powód jest o wiele bardziej przyziemny.

fot. mat. prasowe

10 najbardziej rozpowszechnionych rodzin szkodliwego oprogramowania w Internecie w pierwszym kwartale 2010r.

Główną funkcją takiego szkodliwego oprogramowania jest wyświetlanie okna zawierającego treści pornograficzne na dole okna przeglądarki. Użytkownik zostaje poinformowany, że okno to można zamknąć tylko wysyłając wiadomość tekstową na krótki numer, który jest różny dla poszczególnych państw. W podobny sposób działają szkodniki z rodziny Popupper. Zasadniczo są to dokumenty HTML wyświetlające natarczywe komunikaty sugerujące użytkownikowi, aby wysłał SMS-a na krótki numer oraz skorzystał z pewnej usługi.

Kolejne dwie rodziny - Zwangi i Boran - łączą różne programy adware. Programy te pozwalają cyberprzestępcom zarobić trochę pieniędzy na szarym rynku, ponieważ bardzo trudno jest udowodnić, że tego rodzaju oprogramowanie narusza jakieś przepisy. Destrukcyjne działanie programów adware nie jest na pierwszy rzut oka oczywiste - gromadzą one dane o preferencjach użytkownika i wyświetlają reklamy - niekiedy jednak stosują w samoobronie taktyki hakerskie. Przykładem może być Boran instalujący sterownik, który działa bardzo podobnie do rootkita: interpretuje funkcje jądra systemu operacyjnego, a przez to utrudnia usuwanie jego głównego komponentu.

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg) Zagrożenia internetowe I kw. 2013

Zagrożenia internetowe I kw. 2013

oprac. : eGospodarka.pl

Przeczytaj także

Najnowsze w dziale Wiadomości

-

![Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony? [© wygenerowane przez AI] Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?]()

Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?

-

![Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne [© wygenerowane przez AI] Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne]()

Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne

-

![Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy [© pexels] Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy]()

Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy

-

![AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC? [© pexels] AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?]()

AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony? [© wygenerowane przez AI] Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?](https://s3.egospodarka.pl/grafika2/ChatGPT/Shadow-AI-ukryte-zagrozenie-Dlaczego-niekontrolowane-narzedzia-moga-kosztowac-miliony-270811-150x100crop.jpg)

![Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne [© wygenerowane przez AI] Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne](https://s3.egospodarka.pl/grafika2/pracownicy-50/Pokolenie-X-niedoceniani-niesluchani-niepotrzebni-Jak-firmy-same-tworza-luki-kompetencyjne-270809-150x100crop.jpg)

![Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy [© pexels] Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy](https://s3.egospodarka.pl/grafika2/ageizm/Ageizm-w-pracy-dotyka-juz-30-latkow-Nowe-dane-z-rynku-pracy-270806-150x100crop.jpg)

![AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC? [© pexels] AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?](https://s3.egospodarka.pl/grafika2/BPO-SSC/AI-zmienia-uslugi-dla-biznesu-Jakie-kompetencje-najbardziej-poszukiwane-w-BPO-SSC-270799-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer [© wygenerowane przez AI] Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer](https://s3.egospodarka.pl/grafika2/lotniska/Kontrola-bezpieczenstwa-na-lotnisku-co-musi-wiedziec-pasazer-270810-150x100crop.jpg)

![Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych? [© pexels] Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych?](https://s3.egospodarka.pl/grafika2/firmy-budowlane/Rosnie-budowlany-klub-miliarderow-jaki-przychod-daje-miejsce-w-TOP-30-firm-budowlanych-270808-150x100crop.jpg)

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)