Kaspersky Lab: szkodliwe programy V 2010

2010-06-10 10:16

Przeczytaj także: Trojan SMS dla smartfonów z Android

Szkodliwe programy w Internecie

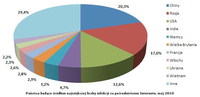

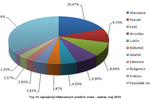

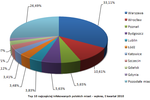

Drugie zestawienie Top20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ze stron internetowych.

Wszystkie szkodliwe programy znajdujące się w tabeli zmieniły swoje miejsca na liście w porównaniu z poprzednim zestawieniem.

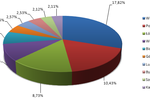

Na pierwszym miejscu uplasował się Trojan-Clicker.JS.Iframe.bb, który w samym maju zainfekował prawie 400 000 stron. Celem tego trojana jest zwiększenie licznika odwiedzin stron internetowych przy użyciu komputera ofiary, który łączy się z danymi stronami bez wiedzy i zgody użytkownika.

fot. mat. prasowe

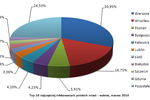

Siedem z dwudziestu szkodliwych programów to exploity. Aż trzy z nich (do tego nowe na liście), a mianowicie Exploit.Java.CVE-2010-0886.a, Exploit.Java.Agent.f, oraz Exploit.Java.CVE-2009-3867.d są exploitami dla Javy.

Jeden z nich - Exploit.Java.CVE-2010-0886.a uplasował się na drugim miejscu. Składa się on z dwóch części: menedżera pobierania napisanego w języku JavaScript oraz apletu Javy. Menedżer pobierania wykorzystuje funkcję Javy Development Toolkit - launch. Funkcja ta używa jako parametru ciągu tekstowego składającego się z kilku kluczy i adresu strony internetowej, na której znajduje się aplet Javy. Kod JavaScript potajemnie uruchamia na komputerze ofiary program Javy, który w większości przypadków jest szkodliwym menedżerem pobierania. Menedżer ten z kolei pobiera szkodliwe pliki wykonywalne i uruchamia je na komputerze.

Drugi nowy exploit - Exploit.Java.CVE-2009-3867.d zajmuje 6 miejsce. Wykorzystuje on technikę przepełnienia stosu przy użyciu funkcji getSoundBank. Funkcja ta stosowana jest do pobierania mediów oraz do uzyskiwania adresu internetowego obiektu soundbank. Luka umożliwia przestępcom internetowym korzystanie z kodu powłoki systemowej, za pomocą którego mogą później uruchomić na komputerze ofiary dowolny kod.

Powyższe exploity są zazwyczaj kojarzone z programami przekierowującymi oraz legalnymi, ale zainfekowanymi stronami internetowymi. Na majowej liście takich "towarzyszących" szkodliwych programów znajdują się: Trojan.JS.Agent.bhr (5 miejsce), Trojan.JS.Zapchast.dv (10 miejsce), Trojan.JS.Iframe.lq (12 miejsce) oraz Trojan-Downloader.JS.Agent.fig (13 miejsce).

fot. mat. prasowe

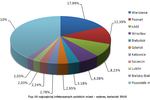

Podsumowanie

W ostatnich miesiącach cyberprzestępcy najczęściej używali exploitów do kradzieży poufnych danych użytkowników. Zmiany zaszły w technikach rozprzestrzeniania szkodliwego oprogramowania oraz w sposobach unikania jego analizy i wykrycia.

Jedenaście z dwudziestu majowych szkodliwych programów to różne exploity i powiązane z nimi trojany. Zajmują one pięć kolejnych miejsc, zaczynając od drugiego, a także znajdują się na innych pozycjach listy.

Należy również zaznaczyć, że użytkownicy oprogramowania firmy Sun powinni regularnie je uaktualniać, gdyż w Sieci krąży duża liczba szkodliwych programów wykorzystujących luki występujące w platformie Java.

Prezenty świąteczne a bezpieczne zakupy online

Prezenty świąteczne a bezpieczne zakupy online

1 2

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Najnowsze w dziale Wiadomości

-

![Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy [© wygenerowane przez AI] Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy]()

Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy

-

![Ponad 120 tys. ukraińskich firm w 4 lata. Co 10. JDG w Polsce należy do Ukraińca [© pexels] Ponad 120 tys. ukraińskich firm w 4 lata. Co 10. JDG w Polsce należy do Ukraińca]()

Ponad 120 tys. ukraińskich firm w 4 lata. Co 10. JDG w Polsce należy do Ukraińca

-

![AI marketing vs. marketing napędzany AI, czyli jak odróżnić buzzword od sztucznej inteligencji [© pexels] AI marketing vs. marketing napędzany AI, czyli jak odróżnić buzzword od sztucznej inteligencji]()

AI marketing vs. marketing napędzany AI, czyli jak odróżnić buzzword od sztucznej inteligencji

-

![Cyberataki ransomware: kosztują mniej, szkodzą więcej? [© pexels] Cyberataki ransomware: kosztują mniej, szkodzą więcej?]()

Cyberataki ransomware: kosztują mniej, szkodzą więcej?

![Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy [© wygenerowane przez AI] Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy](https://s3.egospodarka.pl/grafika2/stopa-bezrobocia/Rynek-pracy-w-Polsce-Bezrobocie-rosnie-ale-AI-tworzy-nowe-miejsca-pracy-270892-150x100crop.jpg)

![Ponad 120 tys. ukraińskich firm w 4 lata. Co 10. JDG w Polsce należy do Ukraińca [© pexels] Ponad 120 tys. ukraińskich firm w 4 lata. Co 10. JDG w Polsce należy do Ukraińca](https://s3.egospodarka.pl/grafika2/JDG/Ponad-120-tys-ukrainskich-firm-w-4-lata-Co-10-JDG-w-Polsce-nalezy-do-Ukrainca-270885-150x100crop.jpg)

![AI marketing vs. marketing napędzany AI, czyli jak odróżnić buzzword od sztucznej inteligencji [© pexels] AI marketing vs. marketing napędzany AI, czyli jak odróżnić buzzword od sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/marketing/AI-marketing-vs-marketing-napedzany-AI-czyli-jak-odroznic-buzzword-od-sztucznej-inteligencji-270888-150x100crop.jpg)

![Cyberataki ransomware: kosztują mniej, szkodzą więcej? [© pexels] Cyberataki ransomware: kosztują mniej, szkodzą więcej?](https://s3.egospodarka.pl/grafika2/ransomware/Cyberataki-ransomware-kosztuja-mniej-szkodza-wiecej-270886-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz? [© wygenerowane przez AI] Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz?](https://s3.egospodarka.pl/grafika2/rezydencja-podatkowa/Kiedy-zakup-nieruchomosci-w-Hiszpanii-moze-uczynic-Cie-rezydentem-podatkowym-i-jakie-podatki-zaplacisz-270891-150x100crop.jpg)

![Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć? [© wygenerowane przez AI] Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć?](https://s3.egospodarka.pl/grafika2/wspolnicy-spolki/Podzial-udzialow-w-spolce-Dlaczego-model-50-50-moze-byc-pulapka-i-jak-jej-uniknac-270887-150x100crop.jpg)

![Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki [© wygenerowane przez AI] Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki](https://s3.egospodarka.pl/grafika2/faktury-w-walutach-obcych/Faktura-w-walucie-obcej-w-KSeF-Co-sie-zmienilo-i-jak-unikac-bledow-Nowe-zasady-i-obowiazki-270879-150x100crop.jpg)

![Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział? [© wygenerowane przez AI] Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział?](https://s3.egospodarka.pl/grafika2/AI/Bezplatne-szkolenia-z-AI-od-Google-i-SGH-Rusza-nowa-edycja-Umiejetnosci-Jutra-AI-Jak-wziac-udzial-270878-150x100crop.jpg)

![Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku [© pexels] Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku](https://s3.egospodarka.pl/grafika2/niewyplacalnosc-firmy/Wzrost-PKB-nie-pomogl-Rekordowa-liczba-niewyplacalnosci-firm-w-2025-roku-270876-150x100crop.jpg)