-

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

Ochrona antywirusowa: ewolucja i metody

12:40 25.11.2007

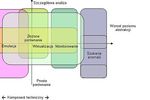

... . Lub może być bliżej punktu 3, jeżeli mówimy o pełnej wirtualizacji funkcji systemu. Metody te zostały szczegółowo omówione poniżej. 1. Skanowanie plików Pierwsze programy antywirusowe analizowały kod pliku traktowany jako sekwencje bajtów. W rzeczywistości, słowo "analizować" nie jest tu prawdopodobnie najlepszym określeniem, ponieważ metoda ta ...

Tematy: złośliwy kod, złośliwe programy, antywirusy, oprogramowanie antywirusowe

Tematy: złośliwy kod, złośliwe programy, antywirusy, oprogramowanie antywirusowe -

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007]()

Panda: adware i spyware najgroźniejsze w listopadzie 2007

01:57 20.11.2007

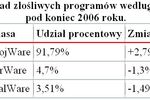

... . Na ponad jednej czwartej przeskanowanych komputerów znajdowało się ukryte złośliwe oprogramowanie, tzn. złośliwy kod zainstalowany był w systemie. „Tradycyjne systemy ... online, które identyfikują znacznie więcej złośliwych kodów niż klasyczne programy antywirusowe” - wyjaśnia Piotr Walas, dyrektor techniczny Panda Security w Polsce. Adware i ...

Tematy: trojany, wirusy, robaki, szkodliwe programy

Tematy: trojany, wirusy, robaki, szkodliwe programy -

![Ewolucja złośliwego oprogramowania I-VI 2007 Ewolucja złośliwego oprogramowania I-VI 2007]()

Ewolucja złośliwego oprogramowania I-VI 2007

03:33 12.11.2007

... klasy szkodliwego oprogramowania: TrojWare: różne programy trojańskie, które nie potrafią samodzielnie się rozprzestrzeniać (backdoory, rootkity i wszystkie typy trojanów); VirWare: samodzielnie rozprzestrzeniające się złośliwe programy (wirusy i robaki); Inne rodzaje MalWare: programy aktywnie wykorzystywane przez szkodliwych użytkowników w celu ...

Tematy: złośliwe programy, wirusy, trojany, adware

Tematy: złośliwe programy, wirusy, trojany, adware -

![Programy dla hakerów już za 1200 USD Programy dla hakerów już za 1200 USD]()

Programy dla hakerów już za 1200 USD

12:25 06.09.2007

... cyberprzestępcy mogą nabyć ukryty plik wykonywalny i wynająć usługę, która ochroni złośliwe oprogramowanie przed systemami zabezpieczeń. Jeżeli będą chcieli wykonać to samodzielnie, za 20 dolarów mogą kupić oprogramowanie do szyfrowania polimorficznego Polaris. Złośliwe programy dystrybuuje się najczęściej za pomocą spamu. Ceny list adresów email ...

Tematy: programy dla hakerów, program dla hakerów, szkodliwe programy, złośliwe oprogramowanie

Tematy: programy dla hakerów, program dla hakerów, szkodliwe programy, złośliwe oprogramowanie -

![Shark 2 - groźny program do tworzenia trojanów Shark 2 - groźny program do tworzenia trojanów]()

Shark 2 - groźny program do tworzenia trojanów

11:25 28.08.2007

... stworzone za pomocą Shark 2 pozwalają nawet początkującym cyberprzestępcom przechwytywać znaki wprowadzane z klawiatury, wykradać hasła bankowe, pobierać na komputer użytkownika złośliwe pliki, a nawet przechwytywać obraz z kamer internetowych i obserwować to, co użytkownicy robią w domu. Wykryte przez Laboratorium Panda Software narzędzie Shark ...

Tematy: trojany, konie trojańskie, Shark 2, program do trojanów

Tematy: trojany, konie trojańskie, Shark 2, program do trojanów -

![Panda: nadchodzi szkodliwy Icepack [© stoupa - Fotolia.com] Panda: nadchodzi szkodliwy Icepack]()

Panda: nadchodzi szkodliwy Icepack

01:02 21.08.2007

Laboratorium Panda Software wykryło nowe niebezpieczne narzędzie - Icepack, wykorzystywane do masowego infekowania komputerów. W odróżnieniu od znanych już wcześniej aplikacji tego typu, Icepack działa automatycznie, bez udziału hakera. Rynek zagrożeń szybko się rozwija - cyberprzestępcy tworzą aplikacje coraz doskonalsze i łatwiejsze w obsłudze, ...

Tematy: Icepack, malware, exploity, złośliwe programy

Tematy: Icepack, malware, exploity, złośliwe programy -

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

11:43 13.08.2007

... grupy, która w przeszłości przeprowadziła podobne ataki na strony internetowe czeczeńskich rebeliantów. Doświadczenie to okazało się cenne i zostało wykorzystane powtórnie. Różne programy, które w ogromnej ilości pojawiły się na forach i stronach internetowych, wysyłały liczne żądania do estońskich stron internetowych. Każdy mógł pobrać taki ...

Tematy: złośliwe programy, wirusy, trojany, adware

Tematy: złośliwe programy, wirusy, trojany, adware -

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

12:50 06.07.2007

... ktoś jest zaznajomiony z mechanizmami ochrony. Informacje takie powodują zaniepokojenie wśród pewnej liczby użytkowników, którzy nie wiedzą, jak działają szkodliwe programy oraz programy antywirusowe ("Czy mój program antywirusowy ochroni mnie przed tym nowym typem zagrożenia?"). W takiej sytuacji osoby tworzące metody autoochrony muszą tylko ...

Tematy: złośliwe programy, wirusy, trojany, adware

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

14:03 17.05.2007

... of concept". Jednak w roku 2007 może nastąpić nagła ewolucja wirusów dla urządzeń innych niż komputery, chociaż prawdopodobieństwo jest niewielkie. Szkodliwe programy będą coraz bardziej zaawansowane technologicznie i będą wykorzystywały nowe metody w celu maskowania swojej obecności w systemie. Polimorfizm, śmieci w kodzie oraz technologie rootkit ...

Tematy: złośliwe programy, wirusy, trojany, adware

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania 2006 Ewolucja złośliwego oprogramowania 2006]()

Ewolucja złośliwego oprogramowania 2006

00:04 11.03.2007

... kolejnych kilku lat. Chociaż nastąpienie poważnych zmian w najbliższej przyszłości jest nieprawdopodobne, ten nowy produkt z pewnością ustanowi przyszłe trendy. Złośliwe programy nadal będą wykorzystywały innowacje technologiczne i różne sposoby maskowania swojej obecności w zainfekowanych systemach. Nowe metody polimorficzne, kod "śmieci" oraz ...

Tematy: złośliwe programy, wirusy, trojany, adware

Tematy: złośliwe programy, wirusy, trojany, adware

Podobne tematy:

- cyberprzestępcy

- zagrożenia internetowe

- ataki hakerów

- phishing

- złośliwe oprogramowanie

- cyberataki

- szkodliwe oprogramowanie

- cyberbezpieczeństwo

- trojany

- wirusy

- ransomware

- sklepy internetowe

- cyberzagrożenia

- spam

- ataki internetowe

- hakerzy

- cyberprzestępczość

- kradzież danych

- bezpieczeństwo w internecie

- branża IT

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007](https://s3.egospodarka.pl/grafika/trojany/Panda-adware-i-spyware-najgrozniejsze-w-listopadzie-2007-apURW9.jpg)

![Panda: nadchodzi szkodliwy Icepack [© stoupa - Fotolia.com] Panda: nadchodzi szkodliwy Icepack](https://s3.egospodarka.pl/grafika/Icepack/Panda-nadchodzi-szkodliwy-Icepack-MBuPgy.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

Rusza budowa osiedla Craft Zabłocie w Krakowie

Rusza budowa osiedla Craft Zabłocie w Krakowie

![Jakie wynagrodzenia w produkcji i logistyce? [© ekenamillwork z Pixabay] Jakie wynagrodzenia w produkcji i logistyce?](https://s3.egospodarka.pl/grafika2/zarobki-pracownikow-produkcji/Jakie-wynagrodzenia-w-produkcji-i-logistyce-259458-150x100crop.jpg)

![Ulga termomodernizacyjna. Podatnicy karani za braki w przepisach [© Alina G - Fotolia.com] Ulga termomodernizacyjna. Podatnicy karani za braki w przepisach](https://s3.egospodarka.pl/grafika2/ulga-termomodernizacyjna/Ulga-termomodernizacyjna-Podatnicy-karani-za-braki-w-przepisach-259439-150x100crop.jpg)

![Wynajem długoterminowy i Rent a Car w I kw. 2024 [© Stephane Bonnel - Fotolia.com] Wynajem długoterminowy i Rent a Car w I kw. 2024](https://s3.egospodarka.pl/grafika2/flota-samochodowa/Wynajem-dlugoterminowy-i-Rent-a-Car-w-I-kw-2024-259435-150x100crop.jpg)

![Najlepsze lokaty i rachunki oszczędnościowe IV 2024 r. [© Mariusz Blach - Fotolia.com] Najlepsze lokaty i rachunki oszczędnościowe IV 2024 r.](https://s3.egospodarka.pl/grafika2/lokaty-bankowe/Najlepsze-lokaty-i-rachunki-oszczednosciowe-IV-2024-r-259421-150x100crop.jpg)

![Renta rodzinna. Możesz pracować, ale pamiętaj o limitach [© Paul G z Pixabay] Renta rodzinna. Możesz pracować, ale pamiętaj o limitach](https://s3.egospodarka.pl/grafika2/renta-rodzinna/Renta-rodzinna-Mozesz-pracowac-ale-pamietaj-o-limitach-259414-150x100crop.jpg)

![IPO w Europie: I kw. 2024 oznaką ożywienia [© moomsabuy - Fotolia.com] IPO w Europie: I kw. 2024 oznaką ożywienia](https://s3.egospodarka.pl/grafika2/debiuty-gieldowe/IPO-w-Europie-I-kw-2024-oznaka-ozywienia-259409-150x100crop.jpg)