-

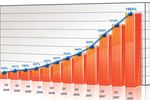

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

12:05 18.03.2008

... klasy szkodliwych programów: TrojWare - są to programy trojańskie, które nie potrafią samodzielnie się rozprzestrzeniać (backdoory, rootkity i wszystkie typy trojanów); VirWare - samodzielnie rozprzestrzeniające się złośliwe programy (wirusy i robaki); Inne rodzaje MalWare - programy aktywnie wykorzystywane przez szkodliwych użytkowników w celu ...

Tematy: złośliwe programy, wirusy, trojany, adware

Tematy: złośliwe programy, wirusy, trojany, adware -

![Trend Micro: ataki internetowe 2007 Trend Micro: ataki internetowe 2007]()

Trend Micro: ataki internetowe 2007

00:50 05.03.2008

... źródło w Chinach. Najbardziej znanym odkryciem wg TrendLabs w dziedzinie szkodliwego oprogramowania były programy WORM_SPYBOT.IS oraz WORM_GAOBOT.DF, które tworzyły botnety ... , nadal będą narażone na zagrożenia treści, takie jak spam obrazami, złośliwe łącza URL oraz załączniki przygotowane z wykorzystaniem metod socjotechnicznych. Strategie ochrony ...

Tematy: cyberprzestępczość, przestępczość internetowa, złośliwe programy, wirusy

Tematy: cyberprzestępczość, przestępczość internetowa, złośliwe programy, wirusy -

![G DATA: szkodliwe oprogramowanie 2007 [© Scanrail - Fotolia.com] G DATA: szkodliwe oprogramowanie 2007]()

G DATA: szkodliwe oprogramowanie 2007

02:14 29.01.2008

... większości ataków rezygnowano z umieszczania załączników w e-mailach, bądź w wiadomościach w komunikatorach, zastępując je linkami do witryn internetowych zawierających złośliwe programy, bądź umożliwiających zainfekowanie komputera, dzięki wykorzystaniu luk w przeglądarkach. Ta relokacja dała przestępcom lepszą kontrolę nad atakami, umożliwiając ...

Tematy: cyberprzestępczość, przestępczość internetowa, złośliwe programy, ataki internetowe

Tematy: cyberprzestępczość, przestępczość internetowa, złośliwe programy, ataki internetowe -

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008]()

Zagrożenia płynące z Internetu 2008

01:46 23.01.2008

... trojańskie. W 2007 r. 56% całego szkodliwego oprogramowania stanowiły programy szpiegujące, 32% — konie trojańskie, 9% — robaki, a 2% — wirusy. Najczęściej występującymi programami szpiegującymi były programy wyświetlające niechciane reklamy (adware), konie trojańskie i programy pobierające pliki bez wiedzy użytkownika. Wśród robaków najbardziej ...

Tematy: cyberprzestępczość, przestępczość internetowa, złośliwe programy, wirusy

Tematy: cyberprzestępczość, przestępczość internetowa, złośliwe programy, wirusy -

![Fortinet: zagrożenia w sieci 2007 Fortinet: zagrożenia w sieci 2007]()

Fortinet: zagrożenia w sieci 2007

00:29 19.01.2008

... , że koń trojański Istbar.PK staje się coraz groźniejszy. Program, który instaluje się w przeglądarkach internetowych użytkowników i w ten sposób może pobierać programy szpiegujące, w grudniu zajął ósme miejsce – to skok z dwudziestego piątego w listopadzie. Analitycy z Fortineta opracowali też podsumowanie zagrożeń minionego roku. Według nich ...

Tematy: cyberprzestępczość, przestępczość internetowa, złośliwe programy, wirusy

Tematy: cyberprzestępczość, przestępczość internetowa, złośliwe programy, wirusy -

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku]()

Rootkity zastępujące MBR dysku

01:12 18.01.2008

... komputera nie zauważy żadnych nieprawidłowości w procesach systemowych, a rootkit załadowany do pamięci będzie stale monitorował dostęp do dysku i sprawiał, że wszelkie złośliwe oprogramowanie pozostanie niewidoczne dla systemu. Jeżeli więc taki rootkit zostanie uruchomiony w systemie, wykona on kopię aktualnego MBR, modyfikując oryginał za ...

Tematy: Rootkity, trojany, złośliwe programy, złośliwy kod

Tematy: Rootkity, trojany, złośliwe programy, złośliwy kod -

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008]()

Panda: złośliwe oprogramowanie 2008

01:17 08.01.2008

... się złośliwe oprogramowanie bardziej zaawansowane technologicznie. To skomplikowanie wynika przede wszystkim z łączenia różnych typów zagrożeń, którego skutkiem jest hybrydowe złośliwe oprogramowanie. Wszystko wskazuje na to, że zjawisko to nie zaniknie również w tym roku. Laboratorium PandaLabs przewiduje ponadto, że złośliwe programy, takie ...

Tematy: cyberprzestępczość, cyberprzestępcy, przestępczość internetowa, spam

Tematy: cyberprzestępczość, cyberprzestępcy, przestępczość internetowa, spam -

![G DATA: zagrożenia internetowe w 2008 [© Scanrail - Fotolia.com] G DATA: zagrożenia internetowe w 2008]()

G DATA: zagrożenia internetowe w 2008

00:30 01.01.2008

... nowej sygnatury. Korzystanie z tej techniki powoduje prawdziwą powódź szkodliwego oprogramowania, co wymusza znaczny wzrost nakładu pracy ze strony firm produkujących programy antywirusowe. 2008 – rok szantażu Ciągła rozbudowa sieci botów oraz powstanie „nietykalnych” usług hostingowych tylko poprawia sytuacje cyberprzestępców. Największa sieć ...

Tematy: cyberprzestępczość, cyberprzestępcy, przestępczość internetowa, spam

Tematy: cyberprzestępczość, cyberprzestępcy, przestępczość internetowa, spam -

![Wyszukiwarki internetowe a exploity [© stoupa - Fotolia.com] Wyszukiwarki internetowe a exploity]()

Wyszukiwarki internetowe a exploity

10:18 11.12.2007

... podręcznej. Zagrożenie wynika z stąd, że w pamięci podręcznej zapisywane są strony z wbudowanymi skryptami i kodem HTML, który może zawierać różne exploity (programy wykorzystujące błędy w oprogramowaniu). W efekcie, nawet jeżeli strona internetowa z niebezpiecznym kodem została zmieniona, w pamięci podręcznej użytkownika nadal może znajdować się ...

Tematy: exploity, wyszukiwarki internetowe, zagrożenia internetowe, złośliwe programy

Tematy: exploity, wyszukiwarki internetowe, zagrożenia internetowe, złośliwe programy -

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

10:43 05.12.2007

... "uniwersalnego kodu", wykorzystywanego w szeregu szkodliwych programów o różnych funkcjach. Trzeci kwartał 2007 nie był tak obfity w wydarzenia jak oczekiwano. Naturalnie szkodliwe programy nie zniknęły, a twórcy wirusów z pewnością nie zresocjalizowali się z dnia na dzień. Mimo to zdarzenia związane z zagrożeniami występowały na mniejszą skalę ...

Tematy: złośliwe programy, wirusy, trojany, adware

Tematy: złośliwe programy, wirusy, trojany, adware

Podobne tematy:

- cyberprzestępcy

- zagrożenia internetowe

- ataki hakerów

- phishing

- złośliwe oprogramowanie

- cyberataki

- szkodliwe oprogramowanie

- cyberbezpieczeństwo

- trojany

- wirusy

- ransomware

- sklepy internetowe

- cyberzagrożenia

- spam

- ataki internetowe

- hakerzy

- cyberprzestępczość

- kradzież danych

- bezpieczeństwo w internecie

- branża IT

![G DATA: szkodliwe oprogramowanie 2007 [© Scanrail - Fotolia.com] G DATA: szkodliwe oprogramowanie 2007](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/G-DATA-szkodliwe-oprogramowanie-2007-apURW9.jpg)

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Zagrozenia-plynace-z-Internetu-2008-apURW9.jpg)

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku](https://s3.egospodarka.pl/grafika/Rootkity/Rootkity-zastepujace-MBR-dysku-MBuPgy.jpg)

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Panda-zlosliwe-oprogramowanie-2008-apURW9.jpg)

![G DATA: zagrożenia internetowe w 2008 [© Scanrail - Fotolia.com] G DATA: zagrożenia internetowe w 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/G-DATA-zagrozenia-internetowe-w-2008-apURW9.jpg)

![Wyszukiwarki internetowe a exploity [© stoupa - Fotolia.com] Wyszukiwarki internetowe a exploity](https://s3.egospodarka.pl/grafika/exploity/Wyszukiwarki-internetowe-a-exploity-MBuPgy.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2024 [© pixabay.com] Dni wolne od pracy i kalendarz świąt 2024](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2024-256340-150x100crop.jpg)

![Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy? [© 金召 步 z Pixabay] Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy? [© 金召 步 z Pixabay]](https://s3.egospodarka.pl/grafika2/rynek-pracy/Chinskie-firmy-zatrudniaja-w-Polsce-Jacy-to-pracodawcy-259418-50x33crop.jpg) Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy?

Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy?

![Mrożenie cen energii. Pomoc publiczna niezgodna z prawem UE [© Victoria z Pixabay] Mrożenie cen energii. Pomoc publiczna niezgodna z prawem UE](https://s3.egospodarka.pl/grafika2/zamrozenie-cen-energii/Mrozenie-cen-energii-Pomoc-publiczna-niezgodna-z-prawem-UE-259582-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyhamowała w kwietniu w oczekiwaniu na nowy program dopłat? [© Kybele - Fotolia.com] Sprzedaż nowych mieszkań wyhamowała w kwietniu w oczekiwaniu na nowy program dopłat?](https://s3.egospodarka.pl/grafika2/mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyhamowala-w-kwietniu-w-oczekiwaniu-na-nowy-program-doplat-259575-150x100crop.jpg)

![Rozliczenie składki zdrowotnej za 2023 rok tylko do 20 maja [© Voyagerix - Fotolia.com] Rozliczenie składki zdrowotnej za 2023 rok tylko do 20 maja](https://s3.egospodarka.pl/grafika2/rozliczenie-skladki-zdrowotnej/Rozliczenie-skladki-zdrowotnej-za-2023-rok-tylko-do-20-maja-259571-150x100crop.jpg)

![Popyt na kredyty mieszkaniowe na wysokim poziomie w IV 2024 [© Magdziak Marcin - Fotolia.com] Popyt na kredyty mieszkaniowe na wysokim poziomie w IV 2024](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Popyt-na-kredyty-mieszkaniowe-na-wysokim-poziomie-w-IV-2024-259570-150x100crop.jpg)