Zagrożenia internetowe I kw. 2012

2012-06-12 09:13

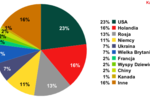

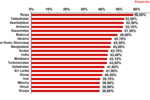

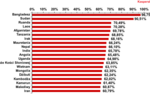

W jaki sposób ewoluują botnety, dlaczego Mac staje się słabym ogniwem w korporacyjnych systemach bezpieczeństwa oraz jakie są najnowsze sztuczki stosowane przez autorów Duqu - eksperci z Kaspersky Lab zajmujący się zwalczaniem szkodliwego oprogramowania omawiają te i inne zagadnienia w raporcie dotyczącym ewolucji szkodliwego ... Przejdź do artykułu ›

fot. mat. prasowe

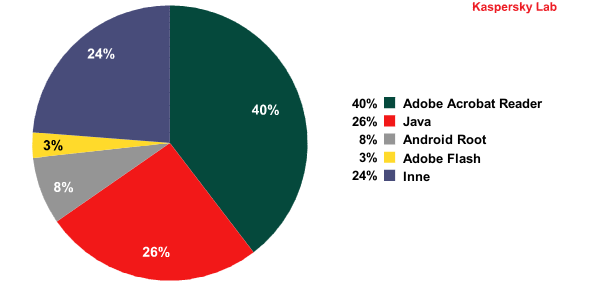

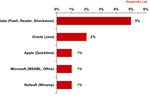

Aplikacje zawierające luki w zabezpieczeniach atakowane przez exploity online I kw. 2012 r. Celem 66% ataków wykorzystujących exploity są dwa programy - Adobe Reader oraz Java

![Transformacja cyfrowa biznesu, czyli szybko i bez strategii [© Freepik] Transformacja cyfrowa biznesu, czyli szybko i bez strategii](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Transformacja-cyfrowa-biznesu-czyli-szybko-i-bez-strategii-267231-150x100crop.jpg)

![Social media: Snapchat, Pinterest i Twitch gonią duopol [© Freepik] Social media: Snapchat, Pinterest i Twitch gonią duopol](https://s3.egospodarka.pl/grafika2/social-media/Social-media-Snapchat-Pinterest-i-Twitch-gonia-duopol-267230-150x100crop.jpg)

![Nowa oferta Usług Łączonych Plusa także dla klientów biznesowych [© Freepik] Nowa oferta Usług Łączonych Plusa także dla klientów biznesowych](https://s3.egospodarka.pl/grafika2/Plus/Nowa-oferta-Uslug-Laczonych-Plusa-takze-dla-klientow-biznesowych-267213-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

![Praca na produkcji: zwolnienia pracowników w co 5. firmie [© industrieblick - Fotolia.com] Praca na produkcji: zwolnienia pracowników w co 5. firmie [© industrieblick - Fotolia.com]](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-na-produkcji-zwolnienia-pracownikow-w-co-5-firmie-229344-50x33crop.jpg) Praca na produkcji: zwolnienia pracowników w co 5. firmie

Praca na produkcji: zwolnienia pracowników w co 5. firmie

![Już nie tylko zarobki przyciągają do pracy za granicą [© simcogroup z Pixabay] Już nie tylko zarobki przyciągają do pracy za granicą](https://s3.egospodarka.pl/grafika2/emigracja-zarobkowa/Juz-nie-tylko-zarobki-przyciagaja-do-pracy-za-granica-267313-150x100crop.jpg)

![Gdzie w Polsce największe prawdopodobieństwo włamania do mieszkania? [© Freepik] Gdzie w Polsce największe prawdopodobieństwo włamania do mieszkania?](https://s3.egospodarka.pl/grafika2/kradziez-z-wlamaniem/Gdzie-w-Polsce-najwieksze-prawdopodobienstwo-wlamania-do-mieszkania-267304-150x100crop.jpg)

![Zadłużenie opieki zdrowotnej spada [© Freepik] Zadłużenie opieki zdrowotnej spada](https://s3.egospodarka.pl/grafika2/opieka-zdrowotna/Zadluzenie-opieki-zdrowotnej-spada-267308-150x100crop.jpg)

![Praca dla nieletnich - bezpieczna i zgodna z prawem [© Freepik] Praca dla nieletnich - bezpieczna i zgodna z prawem](https://s3.egospodarka.pl/grafika2/praca-dla-nieletnich/Praca-dla-nieletnich-bezpieczna-i-zgodna-z-prawem-267305-150x100crop.jpg)

![O 28,8% r/r więcej pożyczek celowych w V 2025 [© Adam Novak z Pixabay] O 28,8% r/r więcej pożyczek celowych w V 2025](https://s3.egospodarka.pl/grafika2/firmy-pozyczkowe/O-28-8-r-r-wiecej-pozyczek-celowych-w-V-2025-267303-150x100crop.jpg)

![Jakie mieszkanie kupimy przy obecnej zdolności kredytowej? [© Freepik] Jakie mieszkanie kupimy przy obecnej zdolności kredytowej?](https://s3.egospodarka.pl/grafika2/zdolnosc-kredytowa/Jakie-mieszkanie-kupimy-przy-obecnej-zdolnosci-kredytowej-267301-150x100crop.jpg)