Nowy szkodliwy program miniFlame

2012-10-16 13:23

Przeczytaj także: Program Flame nadal aktywny

Wnioski

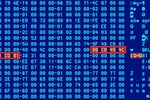

Podczas analizy kodu C&C Flame'a wykryliśmy cztery różne części szkodliwego oprogramowania, które są znane serwerowi: SP, SPE, FL i IP. Szkodliwe oprogramowanie o nazwie kodowej FL to Flame. W dniu dzisiejszym ogłaszamy wykrycie szkodnika SPE.

Na podstawie naszej analizy udało się połączyć kilka głównych wątków działania szkodliwego oprogramowania SPE, które nazywamy również „miniFlame” lub „John” (taka nazwa figuruje w konfiguracji Gaussa):

- Szkodliwe oprogramowanie miniFlame nie jest szeroko rozpowszechnione. Zostało ono wdrożone u niewielkiej ilości ściśle wyselekcjonowanych ofiar.

- W odróżnieniu od Gaussa, SPE / miniFlame implementuje pełną wersję backdoora typu klient / serwer, który pozwala operatorowi na pełny zdalny dostęp do systemu ofiary.

- Kod C&C Flame'a, który analizowaliśmy, wydaje się nie mieć specyficznych modułów do kontrolowania klientów SPE; zakładamy, że istnieje (lub istniał) specjalny serwer C&C SPE, z własnym, unikalnym kodem.

- Rozwój projektu SPE przeprowadzany był równolegle z Flamem i Gaussem w okresie 2010 – 2011.

- Zarówno Flame, jak i Gauss , może używać miniFlame'a / SPE jako własnego modułu.

- Najświeższym wariantem SPE jest wersja 5.00; wersja 4.00 jest wariantem najstarszym.

- Dokładny wektor infekcji SPE nie jest znany; przypuszczamy, że szkodnik zostaje wdrożony z serwera centrum kontroli podczas infekcji Flame'a lub Gaussa.

- Binarna wersja szkodnika o sygnaturze 4.20 zawiera ścieżkę debugowania, która prowadzi do lokalizacji: „C:projectseSP4.2general_vobspReleaseicsvnt32.pdb”. Wskazuje to, że autor nazwał swoje szkodliwe oprogramowanie „SP4.2”, jednak w języku kodu C&C używa klienta typu “SPE”. Bardzo możliwe jest, że „SP” to po prostu wcześniejsza wersja miniFlame'a / SPE (wersja od 1.00 do 3.xx).

- SPE / miniFlame konsoliduje teorię silnego powiązania pomiędzy zespołami pracującymi nad Flamem i Gaussem. miniFlame stanowi wspólny moduł, używany w obu projektach.

- Wszystkie znane wersje 4.xx „SPE” zawierają sekcję informacji o wersji, która odnosi się do strony kodowej 3081, ENG_AUS, Angielski (Australia).

Flame i Gauss były masowymi operacjami cyberszpiegowskimi, infekującymi tysiące użytkowników. SPE / miniFlame jest wysoce precyzyjnym narzędziem szpiegowskim. Liczba ofiar tego szkodliwego oprogramowania jest porównywalna do ofiar infekcji Duqu.

Możemy założyć, że miniFlame był częścią operacji Flame i Gauss, które odbyły się w kilku fazach. Pierwsza faza: zainfekowanie jak największej liczby potencjalnie interesujących ofiar. Druga faza: zbieranie danych od ofiar, pozwalające atakującemu określić profile ofiar i znaleźć najciekawsze cele. Finalna faza: dla „wybranych” celów zastosowanie wyspecjalizowanego narzędzia szpiegowskiego, takiego jak SPE / miniFlame, do prowadzenia nadzoru / monitoringu.

Wewnątrz kodu C&C Flame'a istnieje odniesienie do dwóch dotąd nieznanych części szkodliwego oprogramowania: „SP” i „IP”. „SP” to NAJPRAWDOPODOBNIEJ starszy wariant szkodnika opisanego w tym artykule. „IP” to NAJPRAWDOPODOBNIEJ odrębna część, która do tej pory pozostaje nieznana. Zgodnie z kodem źródłowym C&C, „IP” jest również najnowszym szkodliwym programem z całego pakietu.

Analizując Flame'a, Gaussa i miniFlame'a najprawdopodobniej odkryliśmy czubek góry lodowej masowych operacji cyberszpiegowskich, mających miejsce na Bliskim Wschodzie. Ich prawdziwy cel pozostaje niejasny, a tożsamość ofiar i napastników pozostaje nieznana.

Przeczytaj także:

![Nowy szkodliwy program Gauss Nowy szkodliwy program Gauss]() Nowy szkodliwy program Gauss

Nowy szkodliwy program Gauss

Nowy szkodliwy program Gauss

Nowy szkodliwy program Gauss

oprac. : Katarzyna Sikorska / eGospodarka.pl

Więcej na ten temat:

miniFlame, szkodliwe programy, cyberprzestępcy, złośliwe oprogramowanie, ataki hakerskie, Flame

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![System Android najczęściej atakowany w 2012 roku [© smex - Fotolia.com] System Android najczęściej atakowany w 2012 roku](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/System-Android-najczesciej-atakowany-w-2012-roku-111225-150x100crop.jpg)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Nowy szkodliwy program Flame [© drx - Fotolia.com] Nowy szkodliwy program Flame](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Nowy-szkodliwy-program-Flame-94930-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2012-107269-150x100crop.jpg)

![Droższe bilety lotnicze? Rząd planuje nową opłatę dla pasażerów [© pexels] Droższe bilety lotnicze? Rząd planuje nową opłatę dla pasażerów](https://s3.egospodarka.pl/grafika2/linie-lotnicze/Drozsze-bilety-lotnicze-Rzad-planuje-nowa-oplate-dla-pasazerow-270723-150x100crop.jpg)

![Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków [© wygenerowane przez AI] Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków](https://s3.egospodarka.pl/grafika2/zeby/Cicha-epidemia-popularne-napoje-doslownie-rozpuszczaja-zeby-Polakow-270722-150x100crop.jpg)

![AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację [© pexels] AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację](https://s3.egospodarka.pl/grafika2/HR/AI-gap-coraz-blizej-Firmy-inwestuja-w-technologie-nie-w-rekrutacje-270720-150x100crop.jpg)

![Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji? [© wygenerowane przez AI] Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji?](https://s3.egospodarka.pl/grafika2/kompetencje-przyszlosci/Umiejetnosci-ktorych-nie-zastapi-AI-Jak-budowac-sukces-w-erze-sztucznej-inteligencji-270719-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)