Szkodliwe programy mobilne 2011

2012-04-20 10:28

Przeczytaj także: Szkodliwe programy mobilne 2010

Man-in-the-M(iddle)obile

Pierwszy atak z wykorzystaniem technologii Man-in-the-Mobile miał miejsce w 2010 r. Jednak ich złoty okres przypadł na 2011 rok, gdy pojawiły się wersje ZitMo czy SpitMo dla różnych platform (ZitMo dla Windows Mobile oraz ZitMo i SpitMo dla Androida), a szkodliwi użytkownicy wciąż usprawniali funkcje swoich programów.

Trojany ZitMo (ZeuS-in-the-Mobile) oraz SpitMo (SpyEye-in-the-Mobile) działają w połączeniu ze zwykłymi programami ZeuS i SpyEye i stanowią jedne z najbardziej złożonych mobilnych zagrożeń, jakie zostały ostatnio wykryte. Ich funkcje charakteryzują się:

- Działaniem w tandemie: osobno, ZitMo oraz SpitMo to typowe programy spyware potrafiące wysyłać wiadomości tekstowe. Jednak wykorzystane wraz z „klasycznym” trojanem ZeuS czy SpyEye pozwalają szkodliwym użytkownikom pokonać bariery bezpieczeństwa chroniące użytkowników dokonujących transakcji bankowych z wykorzystaniem kodów mTAN.

- Wąskim obszarem specjalizacji: przesyłanie przychodzących wiadomości z kodem mTAN do szkodliwych użytkowników lub ich serwerów. Kody mTAN są następnie wykorzystywane przez cyberprzestępców do potwierdzania operacji finansowych przy użyciu zhakowanych kont bankowych.

- Działaniem na wielu różnych platformach: wykryto wersje ZitMo dla systemów Symbian, Windows Mobile, BlackBerry oraz Android, z kolei SpitMo pojawił się w wersji dla Symbiana oraz Androida.

Być może jednym z najważniejszych wydarzeń zeszłego roku było potwierdzenie istnienia ZitMo dla BlackBerry oraz pojawienie się wersji ZitMo oraz SpitMo dla Androida. Szczególnie interesujące jest pojawienie się ZitMo oraz SpitMo dla Androida, ponieważ autorzy tych zagrożeń zdawali się pomijać tę najpopularniejszą platformę mobilną przez stosunkowo długi czas.

Ataki przy użyciu ZitMo, SpitMo oraz podobnych zagrożeń będą kontynuowane w przyszłości w celu kradzieży kodów mTAN (lub innych poufnych danych przesyłanych za pośrednictwem wiadomości tekstowych). Jednak ataki te prawdopodobnie staną się bardziej ukierunkowane, a liczba ich ofiar zacznie wzrastać.

Kody QR: nowy sposób rozprzestrzeniania zagrożeń

Kody QR stają się coraz bardziej rozpowszechnione i szeroko wykorzystywane np. w różnych formach reklamy w celu zapewnienia szybkiego, łatwego dostępu do konkretnych informacji. Dlatego też pierwsze ataki z wykorzystaniem kodów QR nie były wielkim zaskoczeniem.

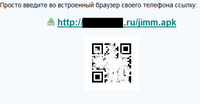

Dzisiaj użytkownicy smartfonów często szukają oprogramowania dla swoich urządzeń przy użyciu tradycyjnych komputerów. W takich przypadkach trzeba ręcznie wprowadzić adres URL do przeglądarki swojego urządzenia mobilnego. Sposób ten może być bardzo niewygodny, dlatego strony internetowe oferujące aplikacje dla smartfonów zwykle posiadają kody QR.

Wiele szkodliwych programów dla urządzeń mobilnych (a zwłaszcza trojany SMS) jest rozprzestrzenianych na stronach internetowych, na których wszystkie programy są zainfekowane. Na stronach tych, oprócz bezpośrednich odsyłaczy prowadzących do zagrożeń, cyberprzestępcy zaczęli również wykorzystywać szkodliwe kody QR z zaszyfrowanym odsyłaczem do tego samego szkodliwego oprogramowania.

Pierwsza próba wykorzystania tej technologii została podjęta przez rosyjskich cyberprzestępców, którzy w kodach QR ukryli trojany SMS dla Androida i J2ME.

fot. mat. prasowe

Na szczęście, ataki wykorzystujące kody QR nadal są rzadkością. Jednak coraz większe rozpowszechnienie tej technologii wśród użytkowników oznacza, że mogą ona stać się równie popularne wśród cyberprzestępców. Co więcej, szkodliwe kody QR są wykorzystywane nie tylko przez twórców wirusów (lub grupy twórców wirusów), ale również coraz częściej są wykorzystywane przez programy partnerskie, co wkrótce może zwiększyć ich popularność wśród cyberprzestępców.

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg) Szkodliwe programy mobilne 2013

Szkodliwe programy mobilne 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Ataki hakerskie: nowy szkodliwy program dla Androida [© Pavel Ignatov - Fotolia.com] Ataki hakerskie: nowy szkodliwy program dla Androida](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-hakerskie-nowy-szkodliwy-program-dla-Androida-115336-150x100crop.jpg)

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Trojan-SMS-dla-smartfonow-z-Android-QhDXHQ.jpg)

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg)

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Jak-zwiekszyc-bezpieczenstwo-smartfona-249062-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe I kw. 2012 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2012](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-kw-2012-MBuPgy.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)

![Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity [© wygenerowane przez AI] Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-od-24-grudnia-2025-co-naprawde-sie-zmienia-Poznaj-fakty-i-mity-270170-150x100crop.jpg)