Zagrożenia internetowe II kw. 2010

2010-09-10 10:54

Przeczytaj także: Kaspersky Lab: zagrożenia internetowe I kw. 2010

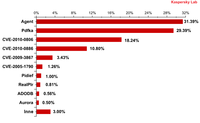

W drugim kwartale 2010 roku wykryto w sumie 8 540 223 exploitów. Tabela poniżej zawiera dziesięć najczęściej wykorzystywanych przez cyberprzestępców rodzin exploitów:

fot. mat. prasowe

10 najbardziej rozpowszechnionych rodzin exploitów wykrywanych w Internecie

10 najbardziej rozpowszechnionych rodzin exploitów wykrywanych w Internecie

Najbardziej rozpowszechnione nadal są exploity wykorzystujące luki w zabezpieczeniach programu Adobe Reader. Jednak w porównaniu z pierwszym kwartałem udział tych programów znacząco spadł (o 17,11%).

Spadek ten jest spowodowany wzrostem rozpowszechnienia rodzin Exploit.JS.CVE-2010-0806 i Exploit.JS.Agent.bab. Te dwie rodziny exploitów wykorzystują lukę CVE-2010-0806 w komponencie Peer Object (zwanym również iepeers.dll) oraz przeglądarce Microsoft Internet Explorer 6 i 7. W raporcie dla pierwszego kwartału opisano sposób rozprzestrzeniania się tych exploitów. Po włączeniu do środowiska metasploita exploity te były dodawane (niemal bez żadnej modyfikacji) do wielu pakietów exploitów; to oznacza, że zostały następnie użyte na dużą skalę. Każdego dnia produkty firmy Kaspersky Lab zwalczały średnio 31 000 ataków tego typu – ataków wykorzystujących lukę CVE-2010-0806 przy użyciu exploitów Exploit.JS.Agent.bab i Exploit.JS.CVE-2010-0806.

Exploity te były wykorzystywane do wielu celów; jednak główny cel stanowiły konta gier online. Badanie pokazuje, że downloadery zainstalowane przez exploita Exploit.JS.CVE-2010-0806 przede wszystkim próbowały pobierać na zainfekowane komputery trojany o nazwie Trojan-GameThief.Win32.Magania oraz Trojan-GameThief.Win32.WOW. Rozkład geograficzny ataków wykorzystujących te exploity również potwierdza hipotezę, że główną nagrodą były konta gier online: wśród pięciu najczęściej atakowanych krajów (odpowiadających za 96,5% wszystkich ataków) znajdują się Chiny, Tajwan, Korea, Stany Zjednoczone i Wietnam. Wszystkie te państwa mają tradycyjnie wysoką liczbę osób grających w gry MMORPG.

Kolejną istotną zmianą jest wzrost udziału exploitów Java, które wykorzystują lukę CVE-2010-0886 i CVE-2009-3867. Dwuprocentowy wzrost udziału szkodliwego oprogramowania stworzonego w języku Java w drugim kwartale 2010 roku możemy przypisać głównie tym exploitom, które były przede wszystkim wykorzystywane do przeprowadzania ataków na użytkowników państw europejskich, takich jak Niemcy, Wielka Brytania, Rosja, Włochy, Ukraina i Hiszpania – oraz krajów Ameryki Północnej, takich jak Stany Zjednoczone i Kanada. Celem tego szkodliwego oprogramowania jest pobieranie i instalowanie innych szkodliwych programów posiadających różne szkodliwe funkcje, od botów spamowych i programów do kradzieży haseł FTP po fałszywe programy antywirusowe

Exploity wykorzystane w ataku Aurora szybko tracą popularność: w drugim kwartale 2010 roku ich udział zmniejszył się o 7,08%. Wygląda na to, że sposób, w jaki media przedstawiły ten atak, wykorzystujący lukę CVE-2010-0249, miał pozytywny efekt: użytkownicy korzystający z przeglądarki Internet Explorer 6.0, w której zidentyfikowano tę lukę, zaczęli ją uaktualniać. Według Net Applications, udział rynkowy przeglądarki Internet Explorer 6.0 zmniejszył się od stycznia o 3%.

Spadek liczby osób wykorzystujących przeglądarkę Internet Explorer 6.0 spowodował spadek udziału exploitów z rodziny Exploit.JS.Adodb, które wykorzystują starą lukę w tej wersji przeglądarki.

Szybko wzrasta liczba exploitów, które wykorzystują lukę w zabezpieczeniach Windows Help oraz Support Center (CVE-2010-1885). W drugim kwartale exploity te uplasowały się na trzynastym miejscu, mimo że luka ta została wykryta dopiero 9 czerwca. Łata została opublikowana ponad miesiąc później, 13 lipca, w biuletynie bezpieczeństwa Microsoft Security Bulletin MS10-042. To oznacza, że cyberprzestępcy mieli mnóstwo czasu na wykorzystanie tej luki. Głównym celem ataków z wykorzystaniem tych exploitów byli użytkownicy z Rosji, Niemiec, Hiszpanii i Ameryki. W większości przypadków były one wykorzystywane w programach partnerskich „pay-per-install”, w których jedna grupa cyberprzestępcza płaci innym za rozprzestrzenianie określonego szkodliwego programu, przy czym wysokość wynagrodzenia zależy od liczby i lokalizacji zainfekowanych maszyn.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : eGospodarka.pl

Przeczytaj także

Najnowsze w dziale Wiadomości

-

![Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy [© wygenerowane przez AI] Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy]()

Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy

-

![Ponad 120 tys. ukraińskich firm w 4 lata. Co 10. JDG w Polsce należy do Ukraińca [© pexels] Ponad 120 tys. ukraińskich firm w 4 lata. Co 10. JDG w Polsce należy do Ukraińca]()

Ponad 120 tys. ukraińskich firm w 4 lata. Co 10. JDG w Polsce należy do Ukraińca

-

![AI marketing vs. marketing napędzany AI, czyli jak odróżnić buzzword od sztucznej inteligencji [© pexels] AI marketing vs. marketing napędzany AI, czyli jak odróżnić buzzword od sztucznej inteligencji]()

AI marketing vs. marketing napędzany AI, czyli jak odróżnić buzzword od sztucznej inteligencji

-

![Cyberataki ransomware: kosztują mniej, szkodzą więcej? [© pexels] Cyberataki ransomware: kosztują mniej, szkodzą więcej?]()

Cyberataki ransomware: kosztują mniej, szkodzą więcej?

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Trojan atakuje smartfony z Android [© stoupa - Fotolia.com] Trojan atakuje smartfony z Android](https://s3.egospodarka.pl/grafika/trojany/Trojan-atakuje-smartfony-z-Android-MBuPgy.jpg)

![Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy [© wygenerowane przez AI] Rynek pracy w Polsce: Bezrobocie rośnie, ale AI tworzy nowe miejsca pracy](https://s3.egospodarka.pl/grafika2/stopa-bezrobocia/Rynek-pracy-w-Polsce-Bezrobocie-rosnie-ale-AI-tworzy-nowe-miejsca-pracy-270892-150x100crop.jpg)

![Ponad 120 tys. ukraińskich firm w 4 lata. Co 10. JDG w Polsce należy do Ukraińca [© pexels] Ponad 120 tys. ukraińskich firm w 4 lata. Co 10. JDG w Polsce należy do Ukraińca](https://s3.egospodarka.pl/grafika2/JDG/Ponad-120-tys-ukrainskich-firm-w-4-lata-Co-10-JDG-w-Polsce-nalezy-do-Ukrainca-270885-150x100crop.jpg)

![AI marketing vs. marketing napędzany AI, czyli jak odróżnić buzzword od sztucznej inteligencji [© pexels] AI marketing vs. marketing napędzany AI, czyli jak odróżnić buzzword od sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/marketing/AI-marketing-vs-marketing-napedzany-AI-czyli-jak-odroznic-buzzword-od-sztucznej-inteligencji-270888-150x100crop.jpg)

![Cyberataki ransomware: kosztują mniej, szkodzą więcej? [© pexels] Cyberataki ransomware: kosztują mniej, szkodzą więcej?](https://s3.egospodarka.pl/grafika2/ransomware/Cyberataki-ransomware-kosztuja-mniej-szkodza-wiecej-270886-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz? [© wygenerowane przez AI] Kiedy zakup nieruchomości w Hiszpanii może uczynić Cię rezydentem podatkowym i jakie podatki zapłacisz?](https://s3.egospodarka.pl/grafika2/rezydencja-podatkowa/Kiedy-zakup-nieruchomosci-w-Hiszpanii-moze-uczynic-Cie-rezydentem-podatkowym-i-jakie-podatki-zaplacisz-270891-150x100crop.jpg)

![Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć? [© wygenerowane przez AI] Podział udziałów w spółce. Dlaczego model 50/50 może być pułapką i jak jej uniknąć?](https://s3.egospodarka.pl/grafika2/wspolnicy-spolki/Podzial-udzialow-w-spolce-Dlaczego-model-50-50-moze-byc-pulapka-i-jak-jej-uniknac-270887-150x100crop.jpg)

![Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki [© wygenerowane przez AI] Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki](https://s3.egospodarka.pl/grafika2/faktury-w-walutach-obcych/Faktura-w-walucie-obcej-w-KSeF-Co-sie-zmienilo-i-jak-unikac-bledow-Nowe-zasady-i-obowiazki-270879-150x100crop.jpg)

![Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział? [© wygenerowane przez AI] Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział?](https://s3.egospodarka.pl/grafika2/AI/Bezplatne-szkolenia-z-AI-od-Google-i-SGH-Rusza-nowa-edycja-Umiejetnosci-Jutra-AI-Jak-wziac-udzial-270878-150x100crop.jpg)

![Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku [© pexels] Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku](https://s3.egospodarka.pl/grafika2/niewyplacalnosc-firmy/Wzrost-PKB-nie-pomogl-Rekordowa-liczba-niewyplacalnosci-firm-w-2025-roku-270876-150x100crop.jpg)