Ewolucja złośliwego oprogramowania 2009

2010-03-04 12:21

Przeczytaj także: Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

Fałszywe rozwiązania antywirusowe pojawiły się, a następnie rozpowszechniły dzięki temu, że można je łatwo stworzyć, istnieje już dojrzały system dystrybucji i mogą być wykorzystywane do osiągnięcia dużych zysków w krótkim czasie. W listopadzie 2009 roku FBI oszacowało, że przy pomocy fałszywych rozwiązań antywirusowych cyberprzestępcy zdołali zarobić średnio 150 milionów dolarów.

Kolekcja firmy Kaspersky Lab zawiera obecnie ponad 300 rodzin fałszywego oprogramowania antywirusowego.

Szkodliwe oprogramowanie dla alternatywnych platform i urządzeń

W 2009 roku cyberprzestępcy nadal badali możliwości oferowane przez alternatywne platformy, takie jak Mac OS oraz mobilne systemy operacyjne. Sam Apple podjął działania zmierzające do wyeliminowania problemu szkodliwego oprogramowania atakującego komputery Mac, integrując skaner antywirusowy w najnowszej wersji swojego systemu operacyjnego - wcześniej firma twierdziła, że szkodliwe oprogramowanie nie stanowi zagrożenia dla systemu Mac OS. Jednak w obszarze mobilnych systemów operacyjnych sytuacja pozostaje niejasna. Z jednej strony, w 2009 roku nastąpiło to, co przewidywano od dawna: pojawił się pierwszy szkodnik dla iPhone'a w postaci robaka Ike, został stworzony pierwszy program spyware atakujący Androida oraz zidentyfikowano pierwszego podpisanego cyfrowo szkodnika dla smartfonów z Symbianem. Z drugiej strony, nadal istnieje rywalizacja o udział w rynku mobilnych systemów operacyjnych, co oznacza, że twórcy wirusów nie potrafią skoncentrować swoich wysiłków na jednej platformie.

fot. mat. prasowe

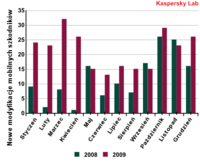

W 2009 roku zidentyfikowano 39 nowych rodzin mobilnego szkodliwego oprogramowania oraz 257 nowych wariantów mobilnych szkodników. Dla porównania, w 2008 roku zidentyfikowano 30 nowych rodzin i 143 nowych modyfikacji. Wykres poniżej pokazuje rozkład według miesiąca:

Najważniejsze wydarzenia dotyczące mobilnego szkodliwego oprogramowania zostały opisane w artykule Ewolucja mobilnego szkodliwego oprogramowania: Przegląd, Część 3. Warto zwrócić uwagę na następujące wydarzenia i trendy 2009 roku:

- mobilne szkodliwe programy są już tworzone z myślą o zarabianiu pieniędzy

- pojawiły się podpisane szkodliwe programy dla systemu Symbian S60 (3rd Edition)

- szereg różnych oszustw za pośrednictwem SMS

- pojawienie się szkodliwych programów stworzonych w celu zarabiania pieniędzy, potrafiących kontaktować się ze zdalnymi serwerami cyberprzestępców.

Do pojawienia się tego rodzaju programów przyczyniła się popularność sieci WiFi oraz dostępność tanich usług Internetu mobilnego: oba te czynniki pozwalają właścicielom telefonów komórkowych oraz smartfonów znacznie częściej korzystać z Internetu. Najważniejszym wydarzeniem drugiej połowy 2009 roku dotyczącym mobilnego szkodliwego oprogramowania było prawdopodobnie pojawienie się szkodliwego oprogramowania potrafiącego kontaktować się ze zdalnymi serwerami.

Szkodliwe oprogramowanie, które potrafi kontaktować się ze zdalnymi serwerami, otworzyło przed cyberprzestępcami nowe możliwości.

- Trojany SMS, które wysyłają wiadomości SMS na numery o podwyższonej opłacie, potrafią uzyskać parametry wiadomości ze zdalnego serwera. Jeżeli określony prefiks zostanie zablokowany, cyberprzestępcy nie będą musieli wykorzystywać innego szkodliwego programu, a jedynie zmienić prefiks na serwerze.

- Szkodliwe oprogramowanie zainstalowane na urządzeniach mobilnych może zostać uaktualnione ze zdalnego serwera.

- Mobilne szkodliwe oprogramowanie, które potrafi połączyć się ze zdalnym serwerem, może być pierwszym krokiem w kierunku stworzenia botnetów składających się z zainfekowanych urządzeń mobilnych.

Trendy te prawdopodobnie utrzymają się do 2010 roku, a branża antywirusowa będzie musiała zmierzyć się z dużą liczbą szkodliwych programów dla urządzeń mobilnych, które będą łączyły się z Internetem w celu dostarczenia swojej szkodliwej funkcji.

Ewolucja złośliwego oprogramowania II kw. 2019

Ewolucja złośliwego oprogramowania II kw. 2019

oprac. : eGospodarka.pl

Przeczytaj także

Najnowsze w dziale Wiadomości

-

![Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony? [© wygenerowane przez AI] Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?]()

Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?

-

![Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne [© wygenerowane przez AI] Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne]()

Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne

-

![Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy [© pexels] Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy]()

Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy

-

![AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC? [© pexels] AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?]()

AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2019-219113-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2018 [© adzicnatasa - Fotolia] Ewolucja złośliwego oprogramowania II kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2018-208672-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2018-205979-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© DD Images - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-184035-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© mbruxelle - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-183608-150x100crop.jpg)

![Plus wprowadza usługę iPlus mailbox [© stoupa - Fotolia.com] Plus wprowadza usługę iPlus mailbox](https://s3.egospodarka.pl/grafika/Plus/Plus-wprowadza-usluge-iPlus-mailbox-MBuPgy.jpg)

![Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony? [© wygenerowane przez AI] Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?](https://s3.egospodarka.pl/grafika2/ChatGPT/Shadow-AI-ukryte-zagrozenie-Dlaczego-niekontrolowane-narzedzia-moga-kosztowac-miliony-270811-150x100crop.jpg)

![Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne [© wygenerowane przez AI] Pokolenie X: niedoceniani, niesłuchani, niepotrzebni? Jak firmy same tworzą luki kompetencyjne](https://s3.egospodarka.pl/grafika2/pracownicy-50/Pokolenie-X-niedoceniani-niesluchani-niepotrzebni-Jak-firmy-same-tworza-luki-kompetencyjne-270809-150x100crop.jpg)

![Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy [© pexels] Ageizm w pracy dotyka już 30-latków. Nowe dane z rynku pracy](https://s3.egospodarka.pl/grafika2/ageizm/Ageizm-w-pracy-dotyka-juz-30-latkow-Nowe-dane-z-rynku-pracy-270806-150x100crop.jpg)

![AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC? [© pexels] AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?](https://s3.egospodarka.pl/grafika2/BPO-SSC/AI-zmienia-uslugi-dla-biznesu-Jakie-kompetencje-najbardziej-poszukiwane-w-BPO-SSC-270799-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer [© wygenerowane przez AI] Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer](https://s3.egospodarka.pl/grafika2/lotniska/Kontrola-bezpieczenstwa-na-lotnisku-co-musi-wiedziec-pasazer-270810-150x100crop.jpg)

![Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych? [© pexels] Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych?](https://s3.egospodarka.pl/grafika2/firmy-budowlane/Rosnie-budowlany-klub-miliarderow-jaki-przychod-daje-miejsce-w-TOP-30-firm-budowlanych-270808-150x100crop.jpg)

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)