trojany - wiadomości i porady tematyczne

-

![Android na celowniku. Trojan Asacub atakuje Android na celowniku. Trojan Asacub atakuje]()

Android na celowniku. Trojan Asacub atakuje

13:35 22.01.2016

Użytkownicy Androida znowu muszą obawiać się o swoje finanse - zespół specjalistów z Kaspersky Lab wykrył nowy rodzaj szkodliwego oprogramowania o nazwie Asacub. To zagrożenie było już znane jako kradnące informacje, teraz jednak okazuje się, że niektóre wersje tego trojana wycelowane są w rosyjskich, ukraińskich i amerykańskich klientów ...

Tematy: trojany, Android, zagrożenia internetowe, szkodliwe oprogramowanie -

![Ewolucja złośliwego oprogramowania 2015 [© santiago silver - Fotolia.com] Ewolucja złośliwego oprogramowania 2015]()

Ewolucja złośliwego oprogramowania 2015

00:35 23.12.2015

... mobilnej, która w rzeczywistości okazuje się trojanem służącym do przechwytywania jednorazowych kodów służących potwierdzaniu transakcji bankowych. Po zainfekowaniu urządzenia trojany z rodziny Marcher śledzą uruchomienie jedynie dwóch programów – aplikacji bankowości mobilnej jednego z europejskich banków oraz Google Play. Jeśli użytkownik ...

Tematy: złośliwe programy, szkodliwe oprogramowanie, spam, wirusy -

![Trend Micro: zagrożenia internetowe III kw. 2015 [© anyaberkut - Fotolia.com] Trend Micro: zagrożenia internetowe III kw. 2015]()

Trend Micro: zagrożenia internetowe III kw. 2015

10:44 23.11.2015

Cyberprzestępcze metody działania z dnia na dzień stają się coraz bardziej wyrafinowane, a liczba ataków stale rośnie, co ma związek m.in. z podłączaniem do sieci coraz większej ilości urządzeń. III kwartał bieżącego roku wyraźnie pokazał wymierny wpływ cyberprzestępczości na rzeczywistość. W najnowszym raporcie zatytułowanym "W obliczu ...

Tematy: Trend Micro, zagrożenia w internecie, ataki internetowe, botnet -

![Trend Micro: zagrożenia internetowe 2016 [© igor - Fotolia.com] Trend Micro: zagrożenia internetowe 2016]()

Trend Micro: zagrożenia internetowe 2016

12:01 09.11.2015

Trend Micro Incorporated opublikował najnowszą prognozę na temat cyberzagrożeń, z którymi przyjdzie nam się zmagać w nadchodzącym roku. Opracowanie „The Fine Line: 2016 Security Predictions” nie pozostawia złudzeń - na spadek aktywności cyberprzestępczej raczej nie mamy co liczyć. Autorzy raportu spodziewają się większej liczby wymuszeń online ...

Tematy: Trend Micro, zagrożenia w internecie, ataki internetowe, botnet -

![Ewolucja złośliwego oprogramowania III kw. 2015 Ewolucja złośliwego oprogramowania III kw. 2015]()

Ewolucja złośliwego oprogramowania III kw. 2015

11:58 04.11.2015

... wykorzystywanie jego uprawnień, czemu zdecydowanie sprzyjają luki w zabezpieczeniach wynikające z braku aktualizacji systemu operacyjnego. W analizowanym okresie tego rodzaju trojany stanowiły ponad połowę najpopularniejszego mobilnego szkodliwego oprogramowania. Ataki finansowe oparte zasobach online W badanym okresie odnotowano ponad 5,6 miliona ...

Tematy: złośliwe programy, szkodliwe oprogramowanie, spam, wirusy -

![Nie tylko w Halloween możesz stać się zombie Nie tylko w Halloween możesz stać się zombie]()

Nie tylko w Halloween możesz stać się zombie

17:53 30.10.2015

Zombie to nie tylko ulubione przebranie podczas Halloween czy postaci znane z horrorów. Tą nazwą określa się również komputery, nad którymi kontrolę przejął cyberprzestępca i które bez wiedzy i zgody użytkownika wykonują jego polecenia. Przykładem zagrożenia, które zamienia komputer w zombie jest Liberpy, przed którym eksperci z firmy ESET ...

Tematy: Eset, zagrożenia internetowe, komputery zombie, botnety -

![Sklep internetowy IKEA na celowniku spamerów Sklep internetowy IKEA na celowniku spamerów]()

Sklep internetowy IKEA na celowniku spamerów

09:54 29.10.2015

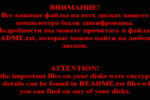

... .doc niekoniecznie musi zawierać tylko plik tekstowy. Najczęściej w takich wypadkach jest to spreparowany plik wykonywalny, który uruchamia złośliwe oprogramowanie – trojany, śledzący phishing, albo najgroźniejsze ostatnimi czasy odmiany szyfrującego ransomware. IKEA na swoich stronach także umieściła ostrzeżenie o innych e-mailach podszywających ...

Tematy: zagrożenia internetowe, phishing, ransomware, ataki internetowe -

![Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie? Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?]()

Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?

00:59 03.10.2015

... pokerowych rozgrywek. Wykonane zrzuty przesyła cyberprzestępcom, umożliwiając im oszukiwanie podczas gry. Bardzo niebezpiecznymi i niestety dość częstymi wirusami są bankowe trojany. Aplikacje tego typu potrafią przechwytywać środki pieniężne internautów. Zazwyczaj po uruchomieniu intruz tworzy w Windowsach nowy serwer DNS i instaluje certyfikat ...

Tematy: zagrożenia internetowe, zagrożenia mobilne, trojany, wirusy -

![Android.Backdoor.114 ukrywa się w oficjalnym firmware [© andriano_cz - Fotolia.com] Android.Backdoor.114 ukrywa się w oficjalnym firmware]()

Android.Backdoor.114 ukrywa się w oficjalnym firmware

13:30 01.10.2015

Zazwyczaj cyberprzestępcy używają dość trywialnej procedury, aby zainfekować urządzenia mobilne z Androidem — zmuszają swoje ofiary do samodzielnej instalacji złośliwych aplikacji. Jednakże ten algorytm nie jest jedynym, który twórcy wirusów mają do dyspozycji. Analitycy bezpieczeństwa Doctor Web wciąż kontynuują rejestrowanie nowych przypadków ...

Tematy: Android.Backdoor.114, zagrożenia internetowe, szkodliwe programy, wirusy -

![Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła]()

Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła

11:58 18.09.2015

... programy, m.in. trojan Brute, który łamie metodą siłową hasła do serwisów online przechowywane na zainfekowanym komputerze i przesyła je do cyberprzestępców. Trojany z rodziny Shade są w dalszym ciągu aktywne, a eksperci z Kaspersky Lab zidentyfikowali infekcje m.in. w następujących krajach: Rosja, Niemcy, Ukraina, Austria, Szwajcaria, Polska ...

Tematy: Kaspersky Lab, zagrożenia internetowe, trojany, wirusy

Podobne tematy:

- smartfony

- cyberprzestępcy

- zagrożenia internetowe

- cyberataki

- ataki hakerów

- phishing

- cyberbezpieczeństwo

- złośliwe oprogramowanie

- zakupy online

- cyberzagrożenia

- przemysł

- urządzenia mobilne

- sztuczna inteligencja

- szkodliwe oprogramowanie

- ransomware

- koronawirus

- rok 2018

- telefony komórkowe

- rok 2017

- rok 2019

![Ewolucja złośliwego oprogramowania 2015 [© santiago silver - Fotolia.com] Ewolucja złośliwego oprogramowania 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2015-168267-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe III kw. 2015 [© anyaberkut - Fotolia.com] Trend Micro: zagrożenia internetowe III kw. 2015](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-III-kw-2015-166792-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe 2016 [© igor - Fotolia.com] Trend Micro: zagrożenia internetowe 2016](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2016-166094-150x100crop.jpg)

![Android.Backdoor.114 ukrywa się w oficjalnym firmware [© andriano_cz - Fotolia.com] Android.Backdoor.114 ukrywa się w oficjalnym firmware](https://s3.egospodarka.pl/grafika2/Android-Backdoor-114/Android-Backdoor-114-ukrywa-sie-w-oficjalnym-firmware-164038-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

![Ile można dorobić do emerytury i renty? Nowe limity od 1 marca 2026 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 marca 2026](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-marca-2026-270857-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE? [© wygenerowane przez AI] Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE?](https://s3.egospodarka.pl/grafika2/OZE/Farmy-wiatrowe-i-fotowoltaika-co-powinien-wiedziec-wlasciciel-gruntu-przed-podpisaniem-umowy-OZE-270902-150x100crop.jpg)

![Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych [© wygenerowane przez AI] Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych](https://s3.egospodarka.pl/grafika2/Iran/Wojna-w-Iranie-i-wzrost-cen-ropy-moga-zjesc-zyski-firm-transportowych-270933-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-150x100crop.jpg)

![Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik [© wygenerowane przez AI] Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik](https://s3.egospodarka.pl/grafika2/faktura-VAT/Faktura-VAT-w-2026-zasady-wystawiania-KSeF-korekty-paragon-z-NIP-zaliczki-i-waluty-obce-Kompletny-przewodnik-270930-150x100crop.jpg)

![Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną? [© wygenerowane przez AI] Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną?](https://s3.egospodarka.pl/grafika2/procedury-zamowien-publicznych/Bledy-w-dokumentacji-przetargowej-kosztuja-miliony-Jak-skutecznie-przygotowac-inwestycje-publiczna-270901-150x100crop.jpg)