Jak działają metody socjotechniczne hakerów?

2009-05-10 13:17

Przeczytaj także: Metody socjotechniki: świąteczny ranking

2. Słownictwo

Kolejnym czynnikiem, który ma przekonać użytkownika do tego, że program, który jest uruchomiony na jego komputerze jest profesjonalny, jest fachowe słownictwo ("oprogramowanie antywirusowe", "skanowanie plików i rejestru", "ochrona w czasie rzeczywistym"). Nie bez znaczenia są zwroty używane w wyskakujących komunikatach, takich jak: „Ten komputer jest atakowany przez wirusa internetowego. To może być próba wykradzenia haseł. Atak pochodzi z adresu: 118.178.6.252, port: 51527”.

Jest to próba wystraszenia użytkownika, wzbudzenia w nim niepokoju. Osoba, która co chwile otrzymuje ostrzeżenia o atakach z sieci lub widzi, że na jej komputerze wykryto szereg programów kradnących hasła, czuje się zagrożona. Wie, że nie może zalogować się do banku, na forum, sprawdzić poczty, ponieważ wszystkie te informacje mogą być przechwycone. W takiej sytuacji niejedna osoba będzie wolała zapłacić by mieć spokój i pseudoochronę „w czasie rzeczywistym”.

3. Definicje i wyjaśnienia

Program przeładowany jest różnego typu informacjami. Główna ich tematyka to niebezpieczeństwo czające się na każdym kroku. W samym głównym oknie programu, podczas skanowania na bieżąco jesteśmy informowani o rodzaju szkodliwego oprogramowania, które zostało wykryte oraz jego przeznaczeniu. I tak kolejno:

- LdPinch V - ranga: krytyczny - Rodzaj keyloggera przechwytującego hasła.

- Advanced Stealth Email - ranga: krytyczny - Zaawansowany program przekierowujący.

- CNNIC Update U - ranga: bardzo ważny - Program pobierający szkodliwe oprogramowanie.

4. Gwarancje bezpieczeństwa

Ostatnim aspektem związanym z tą aplikacją jest zapewnienie potencjalnego nabywcy programu, że wraz z wykupieniem subskrypcji na aplikację, skończą się jego kłopoty dotyczące bezpieczeństwa komputera.

fot. mat. prasowe

Podobne ataki miały już miejsce w przeszłości. Były one oczywiście skutkiem działania innego szkodnika, jednak cel był ten sam - zachęcić do pobrania lub kupna „oprogramowania”. Nawet metoda informowania o infekcji była podobna, a nawet bardziej nachalna. W jej przypadku zablokowana została możliwość zmiany tapety pulpitu, a jako domyśla ustawiana była czerwona z wielkim napisem o zagrożeniu (obrazek z boku). Do tego dochodziła lista wykrytych niebezpieczeństw (np. 3 infekcje programami typu spyware, 95 śladów stron tylko dla dorosłych itp.).

![Uwaga na świąteczne ataki internetowe [© stoupa - Fotolia.com] Uwaga na świąteczne ataki internetowe](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Uwaga-na-swiateczne-ataki-internetowe-MBuPgy.jpg) Uwaga na świąteczne ataki internetowe

Uwaga na świąteczne ataki internetowe

oprac. : Regina Anam / eGospodarka.pl

Przeczytaj także

-

![Starbucks prosi o wypełnienie ankiety? To pułapka [© dantien - Fotolia.com] Starbucks prosi o wypełnienie ankiety? To pułapka]()

Starbucks prosi o wypełnienie ankiety? To pułapka

-

![Kradzież danych osobowych jest powszechna Kradzież danych osobowych jest powszechna]()

Kradzież danych osobowych jest powszechna

-

![Oszustwa internetowe - tendencje w 2011 [© stoupa - Fotolia.com] Oszustwa internetowe - tendencje w 2011]()

Oszustwa internetowe - tendencje w 2011

-

![Najpopularniejsze oszustwa internetowe [© stoupa - Fotolia.com] Najpopularniejsze oszustwa internetowe]()

Najpopularniejsze oszustwa internetowe

-

![Sklepy online obwiniane za oszustwa internetowe Sklepy online obwiniane za oszustwa internetowe]()

Sklepy online obwiniane za oszustwa internetowe

-

![Życzenia świąteczne od cyberprzestępców [© stoupa - Fotolia.com] Życzenia świąteczne od cyberprzestępców]()

Życzenia świąteczne od cyberprzestępców

-

![Hakerzy wykorzystują ciekawe wydarzenia Hakerzy wykorzystują ciekawe wydarzenia]()

Hakerzy wykorzystują ciekawe wydarzenia

-

![Drastycznie wzrasta ilość rogueware Drastycznie wzrasta ilość rogueware]()

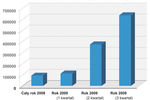

Drastycznie wzrasta ilość rogueware

-

![Wakacyjne zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] Wakacyjne zagrożenia internetowe 2009]()

Wakacyjne zagrożenia internetowe 2009

![Starbucks prosi o wypełnienie ankiety? To pułapka [© dantien - Fotolia.com] Starbucks prosi o wypełnienie ankiety? To pułapka](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Starbucks-prosi-o-wypelnienie-ankiety-To-pulapka-161901-150x100crop.jpg)

![Oszustwa internetowe - tendencje w 2011 [© stoupa - Fotolia.com] Oszustwa internetowe - tendencje w 2011](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Oszustwa-internetowe-tendencje-w-2011-MBuPgy.jpg)

![Najpopularniejsze oszustwa internetowe [© stoupa - Fotolia.com] Najpopularniejsze oszustwa internetowe](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Najpopularniejsze-oszustwa-internetowe-MBuPgy.jpg)

![Życzenia świąteczne od cyberprzestępców [© stoupa - Fotolia.com] Życzenia świąteczne od cyberprzestępców](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Zyczenia-swiateczne-od-cyberprzestepcow-MBuPgy.jpg)

![Wakacyjne zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] Wakacyjne zagrożenia internetowe 2009](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Wakacyjne-zagrozenia-internetowe-2009-apURW9.jpg)

![Inflacja IV 2024. Ceny wzrosły o 2,4% r/r [© Monkey Business - Fotolia.com] Inflacja IV 2024. Ceny wzrosły o 2,4% r/r](https://s3.egospodarka.pl/grafika2/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-IV-2024-Ceny-wzrosly-o-2-4-r-r-259706-150x100crop.jpg)

![Włosi najbliżsi naszym sercom, Niemcom zaufamy w biznesie [© Oliver Lechner z Pixabay] Włosi najbliżsi naszym sercom, Niemcom zaufamy w biznesie](https://s3.egospodarka.pl/grafika2/badania-Polakow/Wlosi-najblizsi-naszym-sercom-Niemcom-zaufamy-w-biznesie-259705-150x100crop.jpg)

![ESG - gorący temat w internecie [© THỌ VƯƠNG HỒNG z Pixabay] ESG - gorący temat w internecie](https://s3.egospodarka.pl/grafika2/ESG/ESG-goracy-temat-w-internecie-259701-150x100crop.jpg)

![Jakie alternatywne metody potwierdzania tożsamości? [© Tumisu z Pixabay] Jakie alternatywne metody potwierdzania tożsamości?](https://s3.egospodarka.pl/grafika2/haslo/Jakie-alternatywne-metody-potwierdzania-tozsamosci-259695-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

![Budownictwo mieszkaniowe I-III 2024: o 55,8% więcej rozpoczętych budów [© Fotoksa - Fotolia.com] Budownictwo mieszkaniowe I-III 2024: o 55,8% więcej rozpoczętych budów [© Fotoksa - Fotolia.com]](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-III-2024-o-55-8-wiecej-rozpoczetych-budow-259294-50x33crop.jpg) Budownictwo mieszkaniowe I-III 2024: o 55,8% więcej rozpoczętych budów

Budownictwo mieszkaniowe I-III 2024: o 55,8% więcej rozpoczętych budów

![Zadłużenie Polaków: skąd biorą się długi i ile wynoszą? [© Africa Studio - Fotolia.com] Zadłużenie Polaków: skąd biorą się długi i ile wynoszą?](https://s3.egospodarka.pl/grafika2/zadluzenie-Polakow/Zadluzenie-Polakow-skad-biora-sie-dlugi-i-ile-wynosza-259702-150x100crop.jpg)

![Wydłużenie terminu płatności w wyniku opóźnienia w przesłaniu dokumentów przewozowych [© Freepik] Wydłużenie terminu płatności w wyniku opóźnienia w przesłaniu dokumentów przewozowych](https://s3.egospodarka.pl/grafika2/umowa-przewozu/Wydluzenie-terminu-platnosci-w-wyniku-opoznienia-w-przeslaniu-dokumentow-przewozowych-259694-150x100crop.jpg)

![Wypłacono pierwsze świadczenia wspierające [© pixabay.com] Wypłacono pierwsze świadczenia wspierające](https://s3.egospodarka.pl/grafika2/swiadczenie-wspierajace/Wyplacono-pierwsze-swiadczenia-wspierajace-259693-150x100crop.jpg)

![Branża edukacyjna ma 280 mln zł zaległości [© Gerd Altmann z Pixabay] Branża edukacyjna ma 280 mln zł zaległości](https://s3.egospodarka.pl/grafika2/branza-edukacyjna/Branza-edukacyjna-ma-280-mln-zl-zaleglosci-259692-150x100crop.jpg)

![Ochrona konsumentów. Oto rekomendacje ECC-Net na lata 2024–2029 [© Jakub Jirsák - Fotolia.com] Ochrona konsumentów. Oto rekomendacje ECC-Net na lata 2024–2029](https://s3.egospodarka.pl/grafika2/ochrona-konsumentow/Ochrona-konsumentow-Oto-rekomendacje-ECC-Net-na-lata-2024-2029-259690-150x100crop.jpg)

![Rynek mieszkań na wynajem z rekordem [© Brian Jackson - Fotolia.com] Rynek mieszkań na wynajem z rekordem](https://s3.egospodarka.pl/grafika2/PRS/Rynek-mieszkan-na-wynajem-z-rekordem-259689-150x100crop.jpg)