Jakie aplikacje podatne na ataki hakerskie?

2012-11-22 12:25

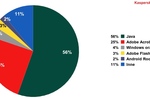

Większość ataków internetowych jest obecnie przeprowadzanych przy pomocy exploitów – szkodliwego kodu wykorzystującego luki w popularnych aplikacjach w celu przeniknięcia do komputerów. Exploity atakują systemy operacyjne, przeglądarki, pakiety aplikacji biurowych oraz odtwarzacze muzyki w celu dostarczenia swoich szkodliwych funkcji ... Przejdź do artykułu ›

fot. lina0486 - Fotolia.com

Wirusy komputerowe Exploity atakują systemy operacyjne, przeglądarki, pakiety aplikacji biurowych oraz odtwarzacze muzyki w celu dostarczenia swoich szkodliwych funkcji.

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ewolucja-spamu-VII-IX-2012-108860-50x33crop.jpg)

![Spam w X 2012 r. [© Photosani - Fotolia.com] Spam w X 2012 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-X-2012-r-109370-50x33crop.jpg)

![Polki pod presją i w stresie. Dobrostan kobiet to rzadkość? [© freepik] Polki pod presją i w stresie. Dobrostan kobiet to rzadkość?](https://s3.egospodarka.pl/grafika2/dobrostan-psychiczny/Polki-pod-presja-i-w-stresie-Dobrostan-kobiet-to-rzadkosc-267498-150x100crop.jpg)

![Polacy lekceważą zagrożenia w sieci - 97% akceptuje politykę prywatności bez czytania [© wygenerowane przez AI] Polacy lekceważą zagrożenia w sieci - 97% akceptuje politykę prywatności bez czytania](https://s3.egospodarka.pl/grafika2/prywatnosc-w-sieci/Polacy-lekcewaza-zagrozenia-w-sieci-97-akceptuje-polityke-prywatnosci-bez-czytania-267493-150x100crop.png)

![Boty w dziale obsługi klienta: oswojone czy nie? [© freepik] Boty w dziale obsługi klienta: oswojone czy nie?](https://s3.egospodarka.pl/grafika2/boty/Boty-w-dziale-obslugi-klienta-oswojone-czy-nie-267451-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

Jak poznać wysokość przyszłej emerytury?

Jak poznać wysokość przyszłej emerytury?

![Ile kosztuje mieszkanie w najwyższych wieżowcach Polski? Ceny apartamentów zapierają dech w piersiach - podobnie jak widoki [© wygenerowane przez AI] Ile kosztuje mieszkanie w najwyższych wieżowcach Polski? Ceny apartamentów zapierają dech w piersiach - podobnie jak widoki](https://s3.egospodarka.pl/grafika2/drapacze-chmur/Ile-kosztuje-mieszkanie-w-najwyzszych-wiezowcach-Polski-Ceny-apartamentow-zapieraja-dech-w-piersiach-podobnie-jak-widoki-267512-150x100crop.png)

![Nowy Jeep Compass. Co oferuje amerykański SUV? [© Wojciech Krzemiński] Nowy Jeep Compass. Co oferuje amerykański SUV?](https://s3.egospodarka.pl/grafika2/Jeep-Compass/Nowy-Jeep-Compass-Co-oferuje-amerykanski-SUV-267508-150x100crop.jpg)

![Dlaczego jedne firmy zyskują na AI, a inne nie potrafią jej wykorzystać? [© wygenerowane przez AI] Dlaczego jedne firmy zyskują na AI, a inne nie potrafią jej wykorzystać?](https://s3.egospodarka.pl/grafika2/AI/Dlaczego-jedne-firmy-zyskuja-na-AI-a-inne-nie-potrafia-jej-wykorzystac-267501-150x100crop.png)

![Lichwa, oszustwa i ryzyko - jak wygląda szara strefa pożyczek według najnowszego raportu? [© wygenerowane przez AI] Lichwa, oszustwa i ryzyko - jak wygląda szara strefa pożyczek według najnowszego raportu?](https://s3.egospodarka.pl/grafika2/szara-strefa/Lichwa-oszustwa-i-ryzyko-jak-wyglada-szara-strefa-pozyczek-wedlug-najnowszego-raportu-267500-150x100crop.png)

![300 mln zł z programu STEP dla polskich firm. Sprawdź, kto może ubiegać się o wsparcie dla biotechnologii [© wygenerowane przez AI] 300 mln zł z programu STEP dla polskich firm. Sprawdź, kto może ubiegać się o wsparcie dla biotechnologii](https://s3.egospodarka.pl/grafika2/STEP/300-mln-zl-z-programu-STEP-dla-polskich-firm-Sprawdz-kto-moze-ubiegac-sie-o-wsparcie-dla-biotechnologii-267499-150x100crop.png)