Pracownik biurowy a bezpieczeństwo danych firmy

2008-01-21 13:03

Przeczytaj także: Ochrona danych firmy: istotne szyfrowanie

Fizyczne zabezpieczenia dostępu nie zawsze są wystarczające, by zagwarantować dostęp wyłącznie uprawnionych osób do pomieszczeń organizacji. Co więcej, nawet jeśli fizyczna kontrola dostępu działa bez zarzutu, niekoniecznie wszyscy uprawnieni do przebywania w budynku powinni mieć dostęp do danych w systemach komputerowych. Minimalizacja zagrożenia wymaga połączenia zabezpieczeń fizycznych z logiczną kontrolą dostępu. Organizacje mogą się przyczynić do zwiększenia bezpieczeństwa poufnych danych poprzez wprowadzenie dwuelementowego uwierzytelniania dostępu do wewnętrznych sieci bezprzewodowych, komputerów biurkowych, domen, portów i aplikacji, wraz z kontrolą dostępu.Pracownicy często zmieniają role

Zmiana jest w organizacjach czynnikiem stałym. Codziennie zachodzą zmiany zarówno w rolach wewnątrz firmy, jak i grupie podwykonawców i konsultantów. Badania pokazały, że aktualizacje zabezpieczeń często nie dotrzymują kroku zmianom.

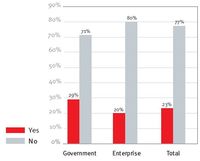

- 33% respondentów zdarzyło się po wewnętrznej zmianie stanowiska nadal mieć dostęp do nieużywanych już kont lub zasobów

- 72% respondentów stwierdziło, że w ich firmie/organizacji zatrudniani są pracownicy tymczasowi lub podwykonawcy, których obowiązki wymagają dostępu do kluczowych danych i systemów organizacji

- 23% zdarzyło się wejść do obszaru sieci korporacyjnej, do którego we własnej ocenie nie powinni mieć dostępu.

fot. mat. prasowe

Czy kiedykolwiek zdarzyło Ci się wejść do obszaru sieci korporacyjnej, do którego we własnej ocenie

Czy kiedykolwiek zdarzyło Ci się wejść do obszaru sieci korporacyjnej, do którego we własnej ocenie nie powinieneś mieć dostępu?

„Całościowa strategia bezpieczeństwa zorientowana na informację uwzględnia ludzi, procesy i rozwiązania techniczne, a dodatkowo posiada mechanizm przekazywania informacji zwrotnych” – powiedział Christopher Young, wiceprezes i dyrektor grupy bezpieczeństwa tożsamości i dostępu w firmie RSA. „Samo określenie polityki bezpieczeństwa to za mało. Trzeba też rejestrować faktyczne działania użytkowników i porównywać je z przyjętymi zasadami, by zapewnić dopasowanie zabezpieczeń do wymagań działalności”.

Informacje o badaniu

Badanie zostało przeprowadzone za pomocą ankiety na początku listopada 2007 roku wśród pracowników biurowych z firm prywatnych i organizacji rządowych w Bostonie i Waszyngtonie.

Bezpieczeństwo danych w firmach 2007

Bezpieczeństwo danych w firmach 2007

oprac. : Regina Anam / eGospodarka.pl

Przeczytaj także

-

![Ochrona danych firmy: pracownik słabym ogniwem [© violetkaipa - Fotolia.com] Ochrona danych firmy: pracownik słabym ogniwem]()

Ochrona danych firmy: pracownik słabym ogniwem

-

![Kradzież danych: jak zapobiegać? [© violetkaipa - Fotolia.com] Kradzież danych: jak zapobiegać?]()

Kradzież danych: jak zapobiegać?

-

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA]()

Ochrona danych firmy: 18 zasad G DATA

-

![Kradzież danych: poważne ryzyko biznesowe [© Scanrail - Fotolia.com] Kradzież danych: poważne ryzyko biznesowe]()

Kradzież danych: poważne ryzyko biznesowe

-

![Bezpieczeństwo sieci firmowej - porady [© stoupa - Fotolia.com] Bezpieczeństwo sieci firmowej - porady]()

Bezpieczeństwo sieci firmowej - porady

-

![Dark web monitoring - dlaczego należy kontrolować ciemną sieć? Dark web monitoring - dlaczego należy kontrolować ciemną sieć?]()

Dark web monitoring - dlaczego należy kontrolować ciemną sieć?

-

![Firma odporna na wyciek danych - jak to zrobić? [© pixabay.com] Firma odporna na wyciek danych - jak to zrobić?]()

Firma odporna na wyciek danych - jak to zrobić?

-

![Ochrona danych osobowych - groźne incydenty [© Imillian - Fotolia.com] Ochrona danych osobowych - groźne incydenty]()

Ochrona danych osobowych - groźne incydenty

-

![Wyciek poufnych danych firmy traktują poważnie Wyciek poufnych danych firmy traktują poważnie]()

Wyciek poufnych danych firmy traktują poważnie

![Ochrona danych firmy: pracownik słabym ogniwem [© violetkaipa - Fotolia.com] Ochrona danych firmy: pracownik słabym ogniwem](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Ochrona-danych-firmy-pracownik-slabym-ogniwem-SdaIr2.jpg)

![Kradzież danych: jak zapobiegać? [© violetkaipa - Fotolia.com] Kradzież danych: jak zapobiegać?](https://s3.egospodarka.pl/grafika/kradziez-danych/Kradziez-danych-jak-zapobiegac-SdaIr2.jpg)

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Ochrona-danych-firmy-18-zasad-G-DATA-MBuPgy.jpg)

![Kradzież danych: poważne ryzyko biznesowe [© Scanrail - Fotolia.com] Kradzież danych: poważne ryzyko biznesowe](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Kradziez-danych-powazne-ryzyko-biznesowe-apURW9.jpg)

![Bezpieczeństwo sieci firmowej - porady [© stoupa - Fotolia.com] Bezpieczeństwo sieci firmowej - porady](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-sieci-firmowej-porady-MBuPgy.jpg)

![Firma odporna na wyciek danych - jak to zrobić? [© pixabay.com] Firma odporna na wyciek danych - jak to zrobić?](https://s3.egospodarka.pl/grafika2/wyciek-danych/Firma-odporna-na-wyciek-danych-jak-to-zrobic-245988-150x100crop.jpg)

![Ochrona danych osobowych - groźne incydenty [© Imillian - Fotolia.com] Ochrona danych osobowych - groźne incydenty](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Ochrona-danych-osobowych-grozne-incydenty-142545-150x100crop.jpg)

![Polski rynek mieszkaniowy 2007 [© Scanrail - Fotolia.com] Polski rynek mieszkaniowy 2007](https://s3.egospodarka.pl/grafika/rynek-nieruchomosci/Polski-rynek-mieszkaniowy-2007-apURW9.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku? [© Sergey Nivens - Fotolia.com] Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku?](https://s3.egospodarka.pl/grafika2/maly-ZUS/Ile-wyniosa-skladki-Maly-ZUS-i-Duzy-ZUS-w-2024-roku-257052-150x100crop.jpg)

![Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy? [© 金召 步 z Pixabay] Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy? [© 金召 步 z Pixabay]](https://s3.egospodarka.pl/grafika2/rynek-pracy/Chinskie-firmy-zatrudniaja-w-Polsce-Jacy-to-pracodawcy-259418-50x33crop.jpg) Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy?

Chińskie firmy zatrudniają w Polsce. Jacy to pracodawcy?

![OC w życiu prywatnym najemcy - dlaczego warto je mieć? [© Alexander Raths - Fotolia.com] OC w życiu prywatnym najemcy - dlaczego warto je mieć?](https://s3.egospodarka.pl/grafika2/OC-w-zyciu-prywatnym/OC-w-zyciu-prywatnym-najemcy-dlaczego-warto-je-miec-259516-150x100crop.jpg)

![Kolizja ze zwierzęciem? Najłatwiej o odszkodowanie z polisy AC [© pexels-izafi] Kolizja ze zwierzęciem? Najłatwiej o odszkodowanie z polisy AC](https://s3.egospodarka.pl/grafika2/kolizja-ze-zwierzeciem/Kolizja-ze-zwierzeciem-Najlatwiej-o-odszkodowanie-z-polisy-AC-259398-150x100crop.jpg)

![Oferta mieszkań na wynajem znowu się kurczy? [© Piotr Adamowicz - Fotolia.com] Oferta mieszkań na wynajem znowu się kurczy?](https://s3.egospodarka.pl/grafika2/rynek-najmu/Oferta-mieszkan-na-wynajem-znowu-sie-kurczy-259532-150x100crop.jpg)

![Dopłaty do używanych samochodów elektrycznych coraz bliżej? [© Stefan Schweihofer z Pixabay] Dopłaty do używanych samochodów elektrycznych coraz bliżej?](https://s3.egospodarka.pl/grafika2/samochody-elektryczne/Doplaty-do-uzywanych-samochodow-elektrycznych-coraz-blizej-259521-150x100crop.jpg)

![Ubezpieczenie dla zwierząt także w ramach polisy mieszkaniowej [© Alexander Taoussanidis z Pixabay] Ubezpieczenie dla zwierząt także w ramach polisy mieszkaniowej](https://s3.egospodarka.pl/grafika2/ubezpieczenie-zwierzat-domowych/Ubezpieczenie-dla-zwierzat-takze-w-ramach-polisy-mieszkaniowej-259494-150x100crop.jpg)

![Rozporządzenie DORA. Surowe kary dla firm za nieprzestrzeganie przepisów [© igor - Fotolia.com] Rozporządzenie DORA. Surowe kary dla firm za nieprzestrzeganie przepisów](https://s3.egospodarka.pl/grafika2/rozporzadzenie-DORA/Rozporzadzenie-DORA-Surowe-kary-dla-firm-za-nieprzestrzeganie-przepisow-259512-150x100crop.jpg)