Cyberprzestępcy a luki w oprogramowaniu

2010-11-28 00:16

Przeczytaj także: Zagrożenia internetowe II kw. 2010

Oni tego dokonali

W ostatnim czasie najistotniejsze wydarzenia związane z bezpieczeństwem informatycznym miały zazwyczaj związek z wykorzystaniem przez cyberprzestępców różnych luk w zabezpieczeniach.

Nie będzie przesadą, jeśli powiemy, że pojawienie się robaka sieciowego Kido/Conficker było najważniejszym wydarzeniem w branży IT minionej dekady. Tym, co wyróżnia to zagrożenie, jest łatwość, z jaką szkodnik rozprzestrzenia się, a mianowicie poprzez wykorzystanie luki MS08-067 w systemie Windows Server. Trzeba jedynie wysłać specjalny pakiet sieciowy do atakowanego komputera i jeśli system operacyjny nie jest załatany, szkodliwy kod zostanie uruchomiony.

Kolejnym istotnym incydentem w ostatnim czasie był atak ukierunkowany na firmy Microsoft i Google, którego celem była kradzież poufnych danych tych firm. Atak został przeprowadzony przy użyciu szkodliwego skryptu Aurora i wykorzystywał lukę CVE-2010-0249 w Eksploratorze Windows.

Innym, stosunkowo nowym zagrożeniem jest robak Stuxnet. Szkodnik ten wykorzystuje lukę CVE-2010-2568 w obsłudze plików LNK. W celu rozprzestrzeniania tego programu generowany jest specjalny skrót LNK, który następnie trafia na atakowane komputery. Szkodliwy program uruchamia się, gdy użytkownik otwiera pakiet sieciowy zawierający skrót. Skróty mogą być również rozprzestrzeniane za pośrednictwem poczty elektronicznej. Gdy klient pocztowy spróbuje wyświetlić ikonę, komputer rozpoczyna pobieranie szkodliwego programu. Obecnie pojawia się coraz więcej zagrożeń, które wykorzystują luki w obsłudze plików LNK. Przykładem są wykryte niedawno droppery Sality.ag, które są rozprzestrzeniane za pomocą spreparowanych skrótów.

fot. mat. prasowe

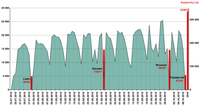

Statystyki dotyczące wykrytych exploitów wykorzystujących lukę CVE-2010-2568

Statystyki dotyczące wykrytych exploitów wykorzystujących lukę CVE-2010-2568

Sądząc po liczbie wykrytych exploitów wykorzystujących lukę CVE-2010-2568, która nie zmniejszyła się pomimo opublikowania przez Microsoft oficjalnej łaty 2 sierpnia 2010 r. (MS10 – 046), można wnioskować, że luka ta wciąż jest popularna wśród cyberprzestępców. Co ciekawe, wykorzystanie tej luki zmniejsza się każdej niedzieli, co prawdopodobnie wynika z tego, że rzadziej korzystamy z komputerów w weekendy.

Łaty na programy

Niezałatane luki w powszechnie wykorzystywanym oprogramowaniu mogą mieć niepożądane konsekwencje. Dlatego producenci oprogramowania publikują łaty – niewielkie programy usuwające luki.

Automatyczne aktualizacje programów instalowane na komputerach użytkowników mają kluczowe znaczenie i znacząco wpływają na bezpieczeństwo systemu operacyjnego jako całości. Produkty Microsoftu są wykorzystywane na przeważającej większości komputerów na całym świecie, a firma ta jest liderem pod względem publikacji łat. Począwszy od Windows 98 użytkownicy tego systemu operacyjnego mogą korzystać z darmowej usługi Windows Update. Oprócz uaktualnionych sterowników i dodatkowych komponentów dla system Windows usługa ta dostarcza łaty na dziurawe aplikacje i zachęca użytkowników do ich zainstalowania na swoich komputerach. Z czasem usługa ta ewoluowała do bardziej globalnej usługi Microsoft Update. Usługa ta - również darmowa – skanuje system użytkownika w poszukiwaniu niezbędnych aktualizacji dla produktów firmy Microsoft, takich jak SQL Server, Visual Studio, MS Office itp.

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg) Zaawansowane i ukierunkowane cyberataki 2013

Zaawansowane i ukierunkowane cyberataki 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku [© pexels] Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku](https://s3.egospodarka.pl/grafika2/sprzedaz/Agenci-AI-w-sprzedazy-odpowiedz-na-luke-produktywnosci-w-2026-roku-270778-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy [© wygenerowane przez AI] Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy](https://s3.egospodarka.pl/grafika2/preferencyjne-skladki/Maly-ZUS-Plus-od-2026-roku-nowe-zasady-dluzsza-ulga-i-wazne-terminy-270249-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)