Zagrożenia w sieci: zasady bezpieczeństwa

2013-10-07 12:16

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-w-sieci-zasady-bezpieczenstwa-125286-200x133crop.jpg)

Popularne hasła to złe hasła © ra2 studio - Fotolia.com

Przeczytaj także: Bezpieczeństwo sieci w 2012

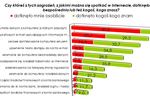

Jakie hasła sprawdzają hakerzy najpierw? W jaki sposób szkoleni są pracownicy w zakresie polityki bezpieczeństwa w firmie? Czy pracownicy są świadomi niebezpieczeństw płynących z korzystania z portali społecznościowych?’ – na te pytania odpowiada najnowszy raport Check Point, w którym zdefiniowano największe zagrożenia i metody ochrony komputerów dla użytkowników sieci w 2013 roku.1. Popularne hasła to złe hasła

Hasła to pierwsza linia ochrony, jeżeli chodzi o bezpieczeństwo IT. Cyberprzestępcy włamujący się do sieci będą na początku próbować najpopularniejszych haseł. SplashData opublikował ostatnio listę 25 popularnych haseł. Trudno uwierzyć, że niektórzy ich używają.

Lista 25 najpopularniejszych haseł:

- password

- 123456

- 12345678

- abc123

- qwerty

- monkey

- letmein

- dragon

- 111111

- baseball

- iloveyou

- trustno1

- 1234567

- sunshine

- master

- 123123

- welcome

- shadow

- ashley

- football

- jesus

- michael

- ninja

- mustang

- password1

fot. ra2 studio - Fotolia.com

Popularne hasła to złe hasła

Hasła to pierwsza linia ochrony, jeżeli chodzi o bezpieczeństwo IT. Cyberprzestępcy włamujący się do sieci będą na początku próbować najpopularniejszych haseł. SplashData opublikował ostatnio listę 25 popularnych haseł. Trudno uwierzyć, że niektórzy ich używają.

2. Zabezpiecz każde wejście

Wystarczą tylko jedne otwarte drzwi, aby haker dostał się do sieci. Sieć należy zabezpieczyć tak samo jak zabezpiecza się dom - zamykając wszystkie możliwe wejścia do naszego komputera.

- Stosuj silne hasła na laptopach, smartfonach, tabletach i punktach dostępu WiFi

- Korzystaj z Firewalla oraz rozwiązań ThreatPrevention do zabezpieczenia sieci (takich jak Check Point 600 Appliance)

- Zabezpiecz stacje robocze (laptopy, komputery stacjonarne) za pomocą programów antywirusowych, antyspamowych i antyphishingowych

- Poinstruuj pracowników, aby nie podłączali nieznanych urządzeń USB – jest to popularna metoda ataku

3. Segmentacja sieci

Jedną z metod ochrony sieci jest podzielenie jej na strefy i odpowiednie zabezpieczenie każdej z nich. Jedna ze stref może obejmować obszar krytyczny dla działania przedsiębiorstwa, a z kolei inna może być strefą dla gości, w której klienci będą mogli korzystać z Internetu, jednak bez możliwości połączenia się z siecią wewnętrzną.

- Publiczne serwery web nie powinny mieć dostępu do sieci wewnętrznej

- Można zezwolić na dostęp do Internetu dla gości, ale nie należy pozwalać gościom na dostęp do sieci wewnętrznej

- Warto rozważyć segmentację sieci biorąc pod uwagę kryterium funkcji biznesowych (dane klientów, finanse, dane dotyczące pracowników)

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-2013-r-131367-150x100crop.jpg) Największe zagrożenia w sieci 2013 r.

Największe zagrożenia w sieci 2013 r.

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

-

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013]()

Największe zagrożenia w sieci III kw. 2013

-

![Polscy internauci a bezpieczeństwo internetowe Polscy internauci a bezpieczeństwo internetowe]()

Polscy internauci a bezpieczeństwo internetowe

-

![Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci? Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?]()

Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?

-

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze]()

Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze

-

![Zagrożenia w sieci: spokój mąci nie tylko phishing [© pixabay.com] Zagrożenia w sieci: spokój mąci nie tylko phishing]()

Zagrożenia w sieci: spokój mąci nie tylko phishing

-

![5 wskazówek, jak zachować bezpieczeństwo w sieci [© pixabay.com] 5 wskazówek, jak zachować bezpieczeństwo w sieci]()

5 wskazówek, jak zachować bezpieczeństwo w sieci

-

![Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci? [© pixabay.com] Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci?]()

Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci?

-

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu]()

CERT Orange Polska: 2020 rok pod znakiem phishingu

-

![Trickbot nowym królem malware’u Trickbot nowym królem malware’u]()

Trickbot nowym królem malware’u

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-III-kw-2013-125412-150x100crop.jpg)

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepcy-sie-profesjonalizuja-cyberataki-coraz-dotkliwsze-244892-150x100crop.jpg)

![Zagrożenia w sieci: spokój mąci nie tylko phishing [© pixabay.com] Zagrożenia w sieci: spokój mąci nie tylko phishing](https://s3.egospodarka.pl/grafika2/CERT/Zagrozenia-w-sieci-spokoj-maci-nie-tylko-phishing-244620-150x100crop.jpg)

![5 wskazówek, jak zachować bezpieczeństwo w sieci [© pixabay.com] 5 wskazówek, jak zachować bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/5-wskazowek-jak-zachowac-bezpieczenstwo-w-sieci-243295-150x100crop.jpg)

![Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci? [© pixabay.com] Dzień Bezpiecznego Komputera. Jak zachować ostrożność w sieci?](https://s3.egospodarka.pl/grafika2/Dzien-Bezpiecznego-Komputera/Dzien-Bezpiecznego-Komputera-Jak-zachowac-ostroznosc-w-sieci-240934-150x100crop.jpg)

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu](https://s3.egospodarka.pl/grafika2/CERT/CERT-Orange-Polska-2020-rok-pod-znakiem-phishingu-237354-150x100crop.jpg)

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT](https://s3.egospodarka.pl/grafika2/ataki-APT/Fortinet-ataki-APT-125237-150x100crop.jpg)

![20 lat członkostwa Europy Środkowej w UE. Jaki bilans? [© Dušan Cvetanović z Pixabay] 20 lat członkostwa Europy Środkowej w UE. Jaki bilans?](https://s3.egospodarka.pl/grafika2/wejscie-do-UE/20-lat-czlonkostwa-Europy-Srodkowej-w-UE-Jaki-bilans-259224-150x100crop.jpg)

![Chiny vs Niemcy, czyli zmiana układu sił w handlu [© Christian Dorn z Pixabay] Chiny vs Niemcy, czyli zmiana układu sił w handlu](https://s3.egospodarka.pl/grafika2/Chiny/Chiny-vs-Niemcy-czyli-zmiana-ukladu-sil-w-handlu-259223-150x100crop.png)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku? [© Sergey Nivens - Fotolia.com] Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku?](https://s3.egospodarka.pl/grafika2/maly-ZUS/Ile-wyniosa-skladki-Maly-ZUS-i-Duzy-ZUS-w-2024-roku-257052-150x100crop.jpg)

Nowa Pabianicka we Wrocławiu: nowe mieszkania już w sprzedaży

Nowa Pabianicka we Wrocławiu: nowe mieszkania już w sprzedaży

![Zdolność kredytowa IV 2024 odbudowuje się [© bzyxx - Fotolia.com] Zdolność kredytowa IV 2024 odbudowuje się](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-IV-2024-odbudowuje-sie-259234-150x100crop.jpg)

![Teatry zwiększają zadłużenie [© 12019 z Pixabay] Teatry zwiększają zadłużenie](https://s3.egospodarka.pl/grafika2/teatry/Teatry-zwiekszaja-zadluzenie-259230-150x100crop.jpg)

![Umowa leasingu wreszcie w wersji elektronicznej? [© nito - Fotolia.com] Umowa leasingu wreszcie w wersji elektronicznej?](https://s3.egospodarka.pl/grafika2/umowa-leasingu/Umowa-leasingu-wreszcie-w-wersji-elektronicznej-259221-150x100crop.jpg)

![14 346 mieszkań kupili cudzoziemcy w 2023 roku [© aytuncoylum - Fotolia.com] 14 346 mieszkań kupili cudzoziemcy w 2023 roku](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/14-346-mieszkan-kupili-cudzoziemcy-w-2023-roku-259228-150x100crop.jpg)

![Na rynku materiałów budowlanych przecena zagościła na dobre [© Thomas z Pixabay] Na rynku materiałów budowlanych przecena zagościła na dobre](https://s3.egospodarka.pl/grafika2/ceny-materialow-budowlanych/Na-rynku-materialow-budowlanych-przecena-zagoscila-na-dobre-259212-150x100crop.jpg)