Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

2013-06-11 11:06

Przeczytaj także: Trojan Obad rozprzestrzenia się przy użyciu botnetów

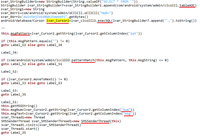

Informacje te są wysyłane do aktualnego serwera C&C za każdym razem, gdy zostanie ustanowione połączenie. Ponadto, szkodliwy program zgłasza swój obecny status swojemu właścicielowi: wysyła aktualną tabelę numerów premium i prefiksów, na które należy wysyłać wiadomości tekstowe (parametr “aos”), listę zadań (“task”) i listę serwerów C&C. Podczas pierwszej sesji komunikacyjnej z C&C wysyła pustą tabelę oraz listę adresów C&C, które zostały odszyfrowane w opisany wyżej sposób. Podczas sesji komunikacyjnej trojan może otrzymać uaktualnioną tabelę numerów premium oraz nową listę adresów C&C.

W odpowiedzi serwer C&C wysyła kolejny obiekt JSON, który po odszyfrowaniu może wyglądać tak:

{ "nextTime":1,"conf":{ "key_con":"oKzDAglGINy","key_url":"3ylOp9UQwk", "key_die":"ar8aW9YTX45TBeY","key_cip":"lRo6JfLq9CRNd6F7IsZTyDKKg8UGE5EICh4xjzk"}}

NextTime to kolejne połączenie z serwerem C&C, conf to ciągi konfiguracyjne.

Ciągi konfiguracyjne mogą zawierać instrukcje łączenia się z nowymi serwerami C&C, tablicami numerów z prefiksami oraz kluczami z adresami docelowymi dla wiadomości tekstowych oraz nowe zadania z parametrami. Ponadto, klucze do szyfrowania ruchu (key_cip) mogą być wysłane do conf.

Cyberprzestępcy mogą również wykorzystywać wiadomości tekstowe w celu kontrolowania trojana. Ciągi konfiguracyjne mogą również zawierać ciągi kluczy (key_con, key_url, key_die), których trojan będzie szukał w przychodzących wiadomościach tekstowych.

Każda przychodząca wiadomość tekstowa jest analizowana pod kątem obecności któregoś z tych kluczy. W przypadku znalezienia klucza wykonywane jest odpowiednie działanie:

- key_con: natychmiast ustanawia połączenie C&C;

- key_die: usuwa zadania z bazy danych;

- key_url: łączy się z nowym serwerem C&C. Po tej instrukcji musi zostać podany adres nowego serwera C&C. W ten sposób cyberprzestępcy mogą stworzyć nowy serwer C&C i wysłać jego adres do zainfekowanego urządzenia w wiadomościach tekstowych zawierających ten klucz. To spowoduje, że wszystkie zainfekowane urządzenia połączą się na nowo z nowym serwerem.

Jeżeli klucz instrukcji „send text message” zostanie znaleziony w conf, trojan wyśle wiadomość na numery dostarczone przez serwer C&C. W ten sposób zainfekowane urządzenia nie będą nawet potrzebowały połączenia internetowego, aby otrzymywać instrukcję wysyłania płatnych wiadomości tekstowych.

fot. mat. prasowe

Backdoor.AndroidOS.Obad.a (10)

Trojan otrzymuje instrukcje z serwera C&C i zapisuje je w bazie danych

Instrukcje C&C

Trojan otrzymuje instrukcje z serwera C&C i zapisuje je w bazie danych. Każda instrukcja zarejestrowana w bazie danych zawiera swój numer sekwencyjny, czas, kiedy ma zostać wykonana oraz parametry.

Lista poleceń:

- Wyślij wiadomość tekstową. Parametry zawierają liczbę i tekst. Odpowiedzi są usuwane.

- PING.

- Otrzymuj saldo konta za pośrednictwem USSD.

- Działaj jako proxy (wysyłaj określone dane na określone adresy i przekazuj odpowiedź).

- Łącz się określonymi adresami (clicker).

- Pobierz plik z serwera i zainstaluj go.

- Wyślij listę aplikacji zainstalowanych w smartfonie do serwera.

- Wyślij informacje o zainstalowanej aplikacji określonej przez serwer C&C.

- Wyślij dane kontaktowe użytkownika do serwera.

- Zdalna powłoka. Wykonaj polecenia w konsoli określone przez cyberprzestępcę.

- Wyślij plik do wszystkich wykrytych urządzeń z Bluetoothem.

Ta lista poleceń dla Obad.a pozwala szkodliwemu programowi rozprzestrzeniać pliki za pośrednictwem Bluetootha. Serwer C&C wysyła trojanowi lokalny adres pliku, który należy pobrać na zainfekowane urządzenie. Na polecenie serwera C&C szkodliwy program skanuje w poszukiwaniu najbliższych urządzeń z włączonym połączeniem Bluetooth i próbuje wysłać do nich pobrane pliki.

Mimo tak imponujących możliwości Backdoor.AndroidOS.Obad.a nie jest bardzo rozpowszechniony. W ciągu 3-dniowego okresu obserwacyjnego na podstawie danych z Kaspersky Security Network ustalono, że próby instalacji trojana Obad.a stanowiły nie więcej niż 0,15% wszystkich prób infekowania urządzeń mobilnych różnym szkodliwym oprogramowaniem.

Na zakończenie chcielibyśmy dodać, że Backdoor.AndroidOS.Obad.a bardziej przypomina szkodliwe oprogramowanie dla systemu Windows niż inne trojany dla Androida pod względem swojej złożoności i liczby nieopublikowanych luk, jakie wykorzystuje. To oznacza, że złożoność szkodliwych programów tworzonych dla Androida wzrasta w szybkim tempie, podobnie jak ich liczba.

Roman Unuchek

![Trojan Android.Pincer.2.origin wykrada SMS-y [© NOBU - Fotolia.com] Trojan Android.Pincer.2.origin wykrada SMS-y](https://s3.egospodarka.pl/grafika2/Doctor-Web/Trojan-Android-Pincer-2-origin-wykrada-SMS-y-118327-150x100crop.jpg) Trojan Android.Pincer.2.origin wykrada SMS-y

Trojan Android.Pincer.2.origin wykrada SMS-y

oprac. : eGospodarka.pl

Przeczytaj także

-

![System Android: kolejne szkodliwe aplikacje System Android: kolejne szkodliwe aplikacje]()

System Android: kolejne szkodliwe aplikacje

-

![Kolejne trojany atakują Android [© Artur Marciniec - Fotolia.com] Kolejne trojany atakują Android]()

Kolejne trojany atakują Android

-

![Google Play: aplikacje erotyczne z wirusami Google Play: aplikacje erotyczne z wirusami]()

Google Play: aplikacje erotyczne z wirusami

-

![Google Bouncer a szkodliwe programy z Android Market Google Bouncer a szkodliwe programy z Android Market]()

Google Bouncer a szkodliwe programy z Android Market

-

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida]()

TOP 10 zagrożeń na Androida

-

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida]()

Trojan bankowy podszywa się pod legalną aplikację na Androida

-

![Trojan.Rbrute atakuje routery WiFi [© Warakorn - Fotolia.com] Trojan.Rbrute atakuje routery WiFi]()

Trojan.Rbrute atakuje routery WiFi

-

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

-

![Eskalacja zagrożeń na urządzenia mobilne Eskalacja zagrożeń na urządzenia mobilne]()

Eskalacja zagrożeń na urządzenia mobilne

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Kolejne trojany atakują Android [© Artur Marciniec - Fotolia.com] Kolejne trojany atakują Android](https://s3.egospodarka.pl/grafika2/trojany/Kolejne-trojany-atakuja-Android-135883-150x100crop.jpg)

![TOP 10 zagrożeń na Androida [© neo tam z Pixabay] TOP 10 zagrożeń na Androida](https://s3.egospodarka.pl/grafika2/Android/TOP-10-zagrozen-na-Androida-258296-150x100crop.jpg)

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Trojan-bankowy-podszywa-sie-pod-legalna-aplikacje-na-Androida-157982-150x100crop.jpg)

![Trojan.Rbrute atakuje routery WiFi [© Warakorn - Fotolia.com] Trojan.Rbrute atakuje routery WiFi](https://s3.egospodarka.pl/grafika2/trojany/Trojan-Rbrute-atakuje-routery-WiFi-133682-150x100crop.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Sieć Wi-Fi może okazać się niebezpieczna [© Mila Supynska - Fotolia.com] Sieć Wi-Fi może okazać się niebezpieczna](https://s3.egospodarka.pl/grafika2/siec-bezprzewodowa/Siec-Wi-Fi-moze-okazac-sie-niebezpieczna-119029-150x100crop.jpg)

![Wakacje „last minute”: uwaga na spam [© motorradcbr - Fotolia.com] Wakacje „last minute”: uwaga na spam](https://s3.egospodarka.pl/grafika2/last-minute/Wakacje-last-minute-uwaga-na-spam-119204-150x100crop.jpg)

![Praca na emeryturze: rząd ma pomysł na aktywizację zawodową seniorów [© goodluz - Fotolia.com] Praca na emeryturze: rząd ma pomysł na aktywizację zawodową seniorów](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-na-emeryturze-rzad-ma-pomysl-na-aktywizacje-zawodowa-seniorow-259283-150x100crop.jpg)

![Czy kryzys na rynku nieruchomości komercyjnych uderzy w banki w Polsce? [© Mircea Iancu z Pixabay] Czy kryzys na rynku nieruchomości komercyjnych uderzy w banki w Polsce?](https://s3.egospodarka.pl/grafika2/rynek-nieruchomosci/Czy-kryzys-na-rynku-nieruchomosci-komercyjnych-uderzy-w-banki-w-Polsce-259243-150x100crop.jpg)

![Majówka 2024 może być tańsza [© juli_zmachynskaya z Pixabay] Majówka 2024 może być tańsza](https://s3.egospodarka.pl/grafika2/majowka/Majowka-2024-moze-byc-tansza-259282-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Działalność nierejestrowana - wyższy limit przychodu w 2024 roku [© patpitchaya - Fotolia.com] Działalność nierejestrowana - wyższy limit przychodu w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-nierejestrowa/Dzialalnosc-nierejestrowana-wyzszy-limit-przychodu-w-2024-roku-257135-150x100crop.jpg)

![Majówka 2024 może być tańsza [© juli_zmachynskaya z Pixabay] Majówka 2024 może być tańsza [© juli_zmachynskaya z Pixabay]](https://s3.egospodarka.pl/grafika2/majowka/Majowka-2024-moze-byc-tansza-259282-50x33crop.jpg) Majówka 2024 może być tańsza

Majówka 2024 może być tańsza

![Jakie koszty budowy domu w 2024 roku? [© Cécile Haupas - Fotolia.com] Jakie koszty budowy domu w 2024 roku?](https://s3.egospodarka.pl/grafika2/koszty-budowy-domu/Jakie-koszty-budowy-domu-w-2024-roku-259261-150x100crop.jpg)

![Nowe stawki celne w Wielkiej Brytanii szansą dla eksporterów z Polski? [© Elias z Pixabay] Nowe stawki celne w Wielkiej Brytanii szansą dla eksporterów z Polski?](https://s3.egospodarka.pl/grafika2/Wielka-Brytania/Nowe-stawki-celne-w-Wielkiej-Brytanii-szansa-dla-eksporterow-z-Polski-259271-150x100crop.jpg)

![Zwolnienia grupowe: pracownicy muszą pamiętać o swoich prawach [© Andrey Popov - Fotolia.com] Zwolnienia grupowe: pracownicy muszą pamiętać o swoich prawach](https://s3.egospodarka.pl/grafika2/zwolnienia-grupowe/Zwolnienia-grupowe-pracownicy-musza-pamietac-o-swoich-prawach-259265-150x100crop.jpg)

![Przewóz nielegalnych imigrantów do Wielkiej Brytanii zagrożony wysokimi karami [© Depositphotos] Przewóz nielegalnych imigrantów do Wielkiej Brytanii zagrożony wysokimi karami](https://s3.egospodarka.pl/grafika2/nielegalni-imigranci/Przewoz-nielegalnych-imigrantow-do-Wielkiej-Brytanii-zagrozony-wysokimi-karami-259237-150x100crop.jpg)

![Ubezpiecz mieszkanie, nadchodzi święto kradzieży z włamaniem [© Gina Sanders - Fotolia.com] Ubezpiecz mieszkanie, nadchodzi święto kradzieży z włamaniem](https://s3.egospodarka.pl/grafika2/kradziez-z-wlamaniem/Ubezpiecz-mieszkanie-nadchodzi-swieto-kradziezy-z-wlamaniem-259238-150x100crop.jpg)