F-Secure: zagrożenia internetowe II poł. 2012

2013-02-15 13:38

Przeczytaj także: F-Secure: zagrożenia internetowe 2013

Środowisko twórców złośliwego oprogramowania jest w pełni profesjonalne i nastawione na zysk – mówi Mikko Hypponen, Chief Research Officer w F-Secure. – To nie są zwykli hakerzy, ale całe grupy przestępcze, stosujące autorskie metody ataku. Było to szczególnie wyraźnie widoczne w drugiej połowie ubiegłego roku. Zaobserwowaliśmy wtedy upodabnianie się zagrożeń do siebie nawzajem, a także częstsze użycie zautomatyzowanych zestawów exploitów.Exploity – Polska w pierwszej dziesiątce

Nieaktualne wersje oprogramowania to - zdaniem specjalistów F-Secure - duży problem i „zaproszenie do ataku”. To właśnie luki stały się najpopularniejszym sposobem na uzyskanie dostępu do cudzego urządzenia. W drugiej połowie 2012 roku wykryte przypadki aktywności exploitów stanowiły 28% wszystkich zaobserwowanych ataków. Aż 68% tych przypadków dotyczyło prób wykorzystania luk w zabezpieczeniach Java.

fot. mat. prasowe

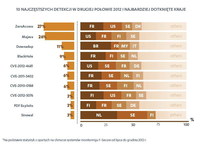

10 NAJCZĘSTSZYCH DETEKCJI W DRUGIEJ POŁOWIE 2012 I NAJBARDZIEJ DOTKNIĘTE KRAJE

W drugiej połowie 2012 r., dwie spośród nich, które reprezentują próbki wykorzystujące specyficzne dla Javy luki CVE-2012-4681 i CVE-2012-5076, stanowią 9 proc. spośród najczęściej wykrywanych złośliwych programów

Większość wykrytych exploitów brała na cel cztery rodzaje luk w zabezpieczeniach (dwa występujące w systemie Windows i dwa związane z Javą). Miało to związek z faktem, że najpopularniejsze obecnie zestawy exploitów – BlackHole i Cool Exploit – zawierają programy wykorzystujące te właśnie słabe punkty zaatakowanego oprogramowania. Specjaliści bezpieczeństwa określają te luki jako Common Vulnerabilities and Exposures (CVE). Wprawdzie zostały one wykryte w ciągu ostatnich dwóch lat i doczekały się już łatek zabezpieczających – jednak nie wszyscy użytkownicy je zainstalowali.

fot. mat. prasowe

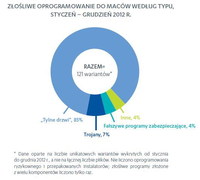

Złośliwe oprogramowanie dla MAC wg typów I-XII 2012r.

Przez cały rok wykryto 121 nowych, unikatowych wariantów, z czego większość należała do kategorii tzw. backdoors, czyli luk w zabezpieczeniach systemu utworzonych umyślnie w celu późniejszego wykorzystania

Statystyki dotyczące Polski nie są optymistyczne. Nasz kraj znalazł się na szóstym miejscu pod względem częstości występowania exploitów (liczby detekcji związanych z CVE na 1000 użytkowników). Polska zajęła również 14 miejsce na liście krajów europejskich najczęściej atakowanych przez exploity.

Exploity są wytrychem, przy pomocy którego wirtualni złodzieje próbują otworzyć „drzwi” naszych komputerów - mówi Michał Iwan, dyrektor zarządzający F-Secure w Polsce. – Dlatego tak ważne jest używanie wyłącznie sprawdzonego, legalnego oprogramowania i jego regularna aktualizacja.

fot. mat. prasowe

INFEKCJE ZEROACCESS WG KRAJU, PROCENTOWO (%)

INFEKCJE ZEROACCESS - 35% w Stanach Zjednoczonych

Android: 79 procent nowych wariantów zagrożeń

Złośliwe oprogramowanie atakujące system Android stanowiło w 2012 r. aż 79% wszystkich nowych, unikalnych wariantów malware. Liczba ta potwierdza dominację platformy na rynku urządzeń mobilnych. Drugim w kolejności najczęstszym celem ataków był Symbian, ofiara 19% wykrytych wariantów złośliwego oprogramowania.

W drugiej połowie ubiegłego roku dostawcy rozwiązań bezpieczeństwa informatycznego ostrzegali, że zagrożenia dla Androida zaczęto liczyć już nie w dziesiątkach, ale setkach tysięcy. Nie jest to jednak problem czysto ilościowy, ale znacznie poważniejszy. Zdaniem Seana Sullivana, doradcy ds. bezpieczeństwa w F-Secure, próbki stanowią tylko nową strukturę zewnętrzną kryjącą to samo zagrożenie.

Wewnątrz mamy do czynienia z wciąż tą samą rodziną złośliwego oprogramowania, która jednak może występować w niezliczonych odmianach, opracowanych w celu lepszego zamaskowania zagrożenia. Dlatego też wolimy koncentrować naszą uwagę na liczbie rodzin i wariantów – mówi Sean Sullivan. Zwraca także uwagę, że wzrost liczby próbek jest dowodem na komercjalizację i automatyzację „produkcji” tego typu programów, niekoniecznie objawem pojawiania się nowych rodzin złośliwego oprogramowania.

W F-Secure postrzegamy krajobraz bezpieczeństwa informatycznego w bardziej całościowy sposób, nie ograniczając się wyłącznie do analizy jednego punktu danych – mówi Sullivan - Sporządzenie analizy bezpieczeństwa na podstawie pojedynczego punktu danych jest albo przejawem nieroztropności, albo wydmuszką marketingową.

fot. HaywireMedia - Fotolia.com

Zagrożenia

Botnety, których rozwój został w ostatnich latach zahamowany, powróciły w 2012 roku w nowej postaci i z nowymi metodami działania. Pojawiają się ich nowe „modele biznesowe”, których przykładem mogą być „botnety do wynajęcia”.

Miliony komputerów zarażonych przez botnet

Botnety, których rozwój został w ostatnich latach zahamowany, powróciły w 2012 roku w nowej postaci i z nowymi metodami działania. Pojawiają się ich nowe „modele biznesowe”, których przykładem mogą być „botnety do wynajęcia”. Dzięki nim cyberprzestępcy mogą dokonywać ataków przy użyciu całych sieci zainfekowanych komputerów. ZeroAccess, najszybciej rozwijający się botnet, w 2012 r. zaraził miliony komputerów na całym świecie, atakując nawet 140 000 unikalnych adresów IP w USA i Europie. Swoją ekspansję kontynuuje również Zeus, botnet będący jednocześnie trojanem bankowym, najczęściej biorąc na cel komputery we Włoszech, Niemczech i USA.

Autorzy raportu omawiają także kwestie zarządzania hasłami. Każdy z użytkowników ma ich przynajmniej kilka, ale zazwyczaj są to zabezpieczenia łatwe do złamania. Odpowiednio silne hasła są z kolei zbyt trudne do zapamiętania, a sprawę dodatkowo komplikuje fakt, że do każdego konta należałoby używać oddzielnego hasła. Jednak nawet silne hasła można złamać, stosując odpowiednie triki socjotechniczne. F-Secure zamieszcza w raporcie kilka praktycznych wskazówek dla użytkowników, którzy chcą wiedzieć, jak się chronić przed zagrożeniami tego typu.

Raport F-Secure o zagrożeniach internetowych w drugim półroczu 2012 r. zawiera ponadto szczegółowe informacje na temat najnowszych trendów w obszarze zagrożeń informatycznych (w tym złośliwego oprogramowania atakującego komputery Mac), szpiegostwa przemysłowego oraz złośliwych aplikacji hostowanych w Internecie.

![F-Secure: zagrożenia internetowe 2011 [© stoupa - Fotolia.com] F-Secure: zagrożenia internetowe 2011](https://s3.egospodarka.pl/grafika/F-Secure/F-Secure-zagrozenia-internetowe-2011-MBuPgy.jpg) F-Secure: zagrożenia internetowe 2011

F-Secure: zagrożenia internetowe 2011

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

-

![F-Secure: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] F-Secure: zagrożenia internetowe 2010]()

F-Secure: zagrożenia internetowe 2010

-

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013]()

Zaawansowane i ukierunkowane cyberataki 2013

-

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013]()

KasperskyLab: ataki hakerskie na firmy 2013

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

-

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm]()

Ataki DoS i botnety najgroźniejsze dla firm

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (2)

-

bert88 / 2013-02-19 02:01:47

W przypadku danych firmowych wartość przechowywanych danych jest wielokrotnie większa, więc i prawdopodobieństwo ataku większe. W firmach powinno się ze szczególną uwagą podchodzić do tematu bezpieczeństwa, paradoksalnie nie musi tak być... zwłaszcza w firmach, gdzie nie ma admina. [ odpowiedz ] [ cytuj ]

-

Memfis / 2013-02-19 06:23:09

Zastanawiam się z czego wynikają takie mało optymistyczne statystyki i mam wrażenie, że to zwykła niedbałość i nieprzystosowanie się do gwałtownie rozrastającego się rynku urządzeń mobilnych. Świadomość konieczności zabezpieczenia smartfona jest zbyt niska, a należy pamiętać, że jako narzędzie pracy jest on nośnikiem wielu cennych danych. [ odpowiedz ] [ cytuj ]

![F-Secure: zagrożenia internetowe II poł. 2012 [© HaywireMedia - Fotolia.com] F-Secure: zagrożenia internetowe II poł. 2012](https://s3.egospodarka.pl/grafika2/exploity/F-Secure-zagrozenia-internetowe-II-pol-2012-113262-200x133crop.jpg)

![F-Secure: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] F-Secure: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/F-Secure/F-Secure-zagrozenia-internetowe-2010-MBuPgy.jpg)

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DoS-i-botnety-najgrozniejsze-dla-firm-94854-150x100crop.jpg)

![Serwisy randkowe: uwaga na "honey trap" [© Ammentorp - Fotolia.com] Serwisy randkowe: uwaga na "honey trap"](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Serwisy-randkowe-uwaga-na-honey-trap-113206-150x100crop.jpg)

![Urządzenia mobilne słabo zabezpieczone [© Ben Chams - Fotolia.com] Urządzenia mobilne słabo zabezpieczone](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Urzadzenia-mobilne-slabo-zabezpieczone-113297-150x100crop.jpg)

![Brand phishing w I kw. 2024. Cyberprzestępcy podszywają się pod Airbnb [© weerapat1003 - Fotolia.com] Brand phishing w I kw. 2024. Cyberprzestępcy podszywają się pod Airbnb](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Brand-phishing-w-I-kw-2024-Cyberprzestepcy-podszywaja-sie-pod-Airbnb-259253-150x100crop.jpg)

![Majówka 2024. Co planują Polacy? [© ????♡????♡???? Julita ????♡????♡???? z Pixabay] Majówka 2024. Co planują Polacy?](https://s3.egospodarka.pl/grafika2/majowka/Majowka-2024-Co-planuja-Polacy-259252-150x100crop.jpg)

![UOKiK wziął pod lupę rynek odpadów medycznych [© alexroma z Pixabay] UOKiK wziął pod lupę rynek odpadów medycznych](https://s3.egospodarka.pl/grafika2/odpady-medyczne/UOKiK-wzial-pod-lupe-rynek-odpadow-medycznych-259251-150x100crop.jpg)

![Jakie nastroje konsumentów w kwietniu 2024? [© Stepan Popov - Fotolia.com] Jakie nastroje konsumentów w kwietniu 2024?](https://s3.egospodarka.pl/grafika2/koniunktura-konsumencka/Jakie-nastroje-konsumentow-w-kwietniu-2024-259250-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Podatki i opłaty lokalne w 2024 r. wzrosną o 15% [© adam wasilewski - fotolia.com] Podatki i opłaty lokalne w 2024 r. wzrosną o 15%](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Podatki-i-oplaty-lokalne-w-2024-r-wzrosna-o-15-255598-150x100crop.jpg)

Nowa Pabianicka we Wrocławiu: nowe mieszkania już w sprzedaży

Nowa Pabianicka we Wrocławiu: nowe mieszkania już w sprzedaży

![Trzeba opóźnić raportowanie JPK_CIT - apeluje Konfederacja Lewiatan [© Tim - Fotolia.com] Trzeba opóźnić raportowanie JPK_CIT - apeluje Konfederacja Lewiatan](https://s3.egospodarka.pl/grafika2/CIT/Trzeba-opoznic-raportowanie-JPK-CIT-apeluje-Konfederacja-Lewiatan-259258-150x100crop.jpg)

![Ceny OC i AC w I kwartale 2024 roku [© Sychugina Elena - Fotolia.com] Ceny OC i AC w I kwartale 2024 roku](https://s3.egospodarka.pl/grafika2/OC/Ceny-OC-i-AC-w-I-kwartale-2024-roku-259249-150x100crop.jpg)

![6,5 tys. mieszkań w Polsce do wyburzenia [© ????♡????♡???? Julita ????♡????♡???? z Pixabay] 6,5 tys. mieszkań w Polsce do wyburzenia](https://s3.egospodarka.pl/grafika2/rozbiorka/6-5-tys-mieszkan-w-Polsce-do-wyburzenia-259247-150x100crop.jpg)

![Ustawa o pomocy obywatelom Ukrainy - ważne zmiany [© Stephen Finn - Fotolia.com] Ustawa o pomocy obywatelom Ukrainy - ważne zmiany](https://s3.egospodarka.pl/grafika2/ustawa-o-pomocy-obywatelom-Ukrainy/Ustawa-o-pomocy-obywatelom-Ukrainy-wazne-zmiany-259240-150x100crop.jpg)

![Matczyna emerytura - ile, dla kogo i jak ją otrzymać? [© Aaron Cabrera z Pixabay] Matczyna emerytura - ile, dla kogo i jak ją otrzymać?](https://s3.egospodarka.pl/grafika2/Mama-4-plus/Matczyna-emerytura-ile-dla-kogo-i-jak-ja-otrzymac-259239-150x100crop.jpg)