Niebezpieczeństwa w Internecie

2010-11-03 12:43

Atak internetowy, w którym jest pobierany i instalowany szkodliwy plik © fot. mat. prasowe

Przeczytaj także: Kaspersky Lab: szkodliwe programy IX 2010

W ostatnich latach zagrożenie infekcją z Internetu stale wzrasta. Częściowo wynika to z rosnącej liczby internautów oraz zasobów online. Z drugiej strony wiąże się z faktem, że cyberprzestępcy chcą zarobić jak najwięcej pieniędzy. Obecnie ataki przeprowadzane za pośrednictwem Internetu są zarówno najliczniejszym jak i najniebezpieczniejszym typem zagrożeń. Nasze miesięczne statystyki dotyczące szkodliwego oprogramowania potwierdzają istnienie ogromnej liczby ataków online, które stają się coraz bardziej zaawansowane. Do najbardziej złożonych zagrożeń, jakie pojawiły się w ostatnim czasie, należą ZeuS, Sinowal oraz TDSS, z których wszystkie rozprzestrzeniają się za pośrednictwem Internetu. W sieci panuje również plaga fałszywych rozwiązań antywirusowych oraz programów blokujących. Operacja Aurora, ukierunkowany atak, który cieszył się sporym zainteresowaniem mediów, również został przeprowadzony przy użyciu strony internetowej. Jest to zaledwie wierzchołek góry lodowej.W atakach internetowych głównym celem cyberprzestępców jest umieszczenie i zainstalowanie szkodliwego pliku wykonywalnego na komputerze ofiary. Naturalnie, istnieją ataki, takie jak Cross-Site Scripting zwane również XSS oraz Cross-Site Forgery Requests, które nie wymagają pobierania i instalowania plików wykonywalnych na komputerach ofiar. Jednak możliwość kontrolowania zainfekowanego systemu od wewnątrz otwiera wiele możliwości; skuteczny atak zapewnia cyberprzestępcom dostęp do danych użytkownika i zasobów systemowych. Cyberprzestępcy wykorzystają to, w ten czy inny sposób, do zarabiania pieniędzy na swoich ofiarach.

Atak

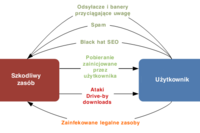

Ogólnie, atak składa się z dwóch kroków: przekierowania użytkownika do zainfekowanego zasobu oraz pobrania szkodliwego pliku wykonywalnego na jego komputer.

Cyberprzestępcy wykorzystują każdy możliwy kanał do zwabienia użytkowników do swoich zainfekowanych zasobów: e-mail, komunikatory internetowe, portale społecznościowe, wyszukiwarki, reklama – szkodliwe odsyłacze można znaleźć wszędzie. Czasami cyberprzestępcy nie muszą nic robić, aby przyciągnąć użytkowników – po prostu włamują się na legalną stronę internetową o dużej odwiedzalności. Ostatnio cyberprzestępcy coraz częściej uciekają się do tej metody.

Gdy użytkownik otworzy zainfekowany zasób, pozostaje tylko pobranie i zainstalowanie szkodliwego programu na jego komputerze. Cyberprzestępcy mają dwie możliwości: nakłonić użytkownika, aby samodzielnie pobrał program, lub przeprowadzić atak drive-by download. W pierwszym przypadku, powszechnie stosowane są metody socjotechniki, w których cyberprzestępcy żerują na naiwności i/lub braku doświadczenia użytkowników. W drugim przypadku, cyberprzestępcy wykorzystują lukę w oprogramowaniu działającym na komputerze ofiary.

Na schemacie poniżej pokazano, w jaki sposób w atakach internetowych są pobierane i instalowane szkodliwe pliki:

fot. mat. prasowe

Atak internetowy, w którym jest pobierany i instalowany szkodliwy plik

Atak internetowy, w którym jest pobierany i instalowany szkodliwy plik

Spam

Spam jest jedną z najczęściej stosowanych taktyk przez cyberprzestępców w celu zwabienia użytkowników na zainfekowaną stronę. Ten rodzaj spamu w pełni wykorzystuje możliwości dzisiejszego Internetu. Kilka lat temu słowo „spam” kojarzyło się tylko z e-mailami reklamowymi. Obecnie spam jest rozprzestrzeniany za pośrednictwem wielu różnych kanałów: komunikatorów internetowych, portali społecznościowych, blogów, forów, a nawet wiadomości SMS.

Często wiadomości spamowe zawierają szkodliwe pliki wykonywalne lub odsyłacze do zainfekowanych zasobów. Cyberprzestępcy agresywnie wykorzystują socjotechnikę w celu przekonania użytkowników do kliknięcia odsyłaczy i/lub pobrania szkodliwych plików: umieszczają w wiadomościach odsyłacze, które rzekomo prowadzą do gorących newsów lub popularnych zasobów i firm internetowych. Ogólnie, cyberprzestępcy żerują na ludzkich słabościach: strachu, ciekawości i ekscytacji. Celem tego artykułu nie jest szczegółowe zbadanie metod socjotechniki.

Nowa fałszywa aktualizacja Flash Player

Nowa fałszywa aktualizacja Flash Player

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

-

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?]()

Jakie aplikacje podatne na ataki hakerskie?

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

-

![Kaspersky Lab: szkodliwe programy IV 2012 Kaspersky Lab: szkodliwe programy IV 2012]()

Kaspersky Lab: szkodliwe programy IV 2012

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

-

![Kaspersky Lab: szkodliwe programy II 2012 Kaspersky Lab: szkodliwe programy II 2012]()

Kaspersky Lab: szkodliwe programy II 2012

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Rotacja na rynku pracy pozostaje stabilna [© Jakub Jirsák - Fotolia.com] Rotacja na rynku pracy pozostaje stabilna](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rotacja-na-rynku-pracy-pozostaje-stabilna-259336-150x100crop.jpg)

![Fuzje i przejęcia: co stoi za osłabioną koniunkturą? [© krung99 - Fotolia.com] Fuzje i przejęcia: co stoi za osłabioną koniunkturą?](https://s3.egospodarka.pl/grafika2/fuzje-i-przejecia/Fuzje-i-przejecia-co-stoi-za-oslabiona-koniunktura-259334-150x100crop.jpg)

![Coface: niewypłacalności firm w I kw. 2024 wzrosły o 31% r/r [© patpitchaya - Fotolia.com] Coface: niewypłacalności firm w I kw. 2024 wzrosły o 31% r/r](https://s3.egospodarka.pl/grafika2/niewyplacalnosc-firmy/Coface-niewyplacalnosci-firm-w-I-kw-2024-wzrosly-o-31-r-r-259316-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2024? [© pixabay.com] Długie weekendy - jak wygląda kalendarz 2024?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2024-256367-150x100crop.jpg)

![Nowe mieszkania to ponad połowa rynku mieszkaniowego w Polsce [© Jason Goh z Pixabay] Nowe mieszkania to ponad połowa rynku mieszkaniowego w Polsce [© Jason Goh z Pixabay]](https://s3.egospodarka.pl/grafika2/nowe-mieszkania/Nowe-mieszkania-to-ponad-polowa-rynku-mieszkaniowego-w-Polsce-258819-50x33crop.jpg) Nowe mieszkania to ponad połowa rynku mieszkaniowego w Polsce

Nowe mieszkania to ponad połowa rynku mieszkaniowego w Polsce

![Podkarpacie liderem rzetelności płatniczej, Śląsk na końcu [© Kaspars Grinvalds - Fotolia.com] Podkarpacie liderem rzetelności płatniczej, Śląsk na końcu](https://s3.egospodarka.pl/grafika2/rzetelnosc-platnicza/Podkarpacie-liderem-rzetelnosci-platniczej-Slask-na-koncu-259335-150x100crop.jpg)

![Pożyczki pozabankowe w III 2024 - wzrost o 251% r/r [© whitelook - Fotolia.com] Pożyczki pozabankowe w III 2024 - wzrost o 251% r/r](https://s3.egospodarka.pl/grafika2/firmy-pozyczkowe/Pozyczki-pozabankowe-w-III-2024-wzrost-o-251-r-r-259333-150x100crop.jpg)

![PIT-y 2024: ostatni moment na rozliczenie [© sakura - Fotolia.com] PIT-y 2024: ostatni moment na rozliczenie](https://s3.egospodarka.pl/grafika2/rozliczenia-z-urzedem-skarbowym/PIT-y-2024-ostatni-moment-na-rozliczenie-259317-150x100crop.jpg)

![4796 wniosków o przeniesienie konta bankowego w I kw. 2024 r. [© Ammentorp - Fotolia.com] 4796 wniosków o przeniesienie konta bankowego w I kw. 2024 r.](https://s3.egospodarka.pl/grafika2/przeniesienie-konta-bankowego/4796-wnioskow-o-przeniesienie-konta-bankowego-w-I-kw-2024-r-259299-150x100crop.jpg)

![Pierwotny rynek mieszkaniowy w I kw. w dobrej formie [© vivoo - Fotolia.com] Pierwotny rynek mieszkaniowy w I kw. w dobrej formie](https://s3.egospodarka.pl/grafika2/deweloperzy/Pierwotny-rynek-mieszkaniowy-w-I-kw-w-dobrej-formie-259296-150x100crop.jpg)