Sieci botnet: dochodowy interes

2008-07-30 12:59

Przeczytaj także: Komputer zombie - zagrożenie nie tylko w Halloween

Co to jest botnet?Botnet to sieć komputerów złożona z maszyn zainfekowanych szkodliwym backdoorem. Backdoor umożliwia cyberprzestępcom zdalną kontrolę nad zainfekowanymi komputerami (może to oznaczać kontrolowanie pojedynczej maszyny, niektórych komputerów tworzących sieć lub całą sieć).

Botami nazywamy szkodliwe backdoory stworzone po to, aby mogły zostać użyte do budowania botnetów. Właściciel botnetu może kontrolować komputery tworzące sieć z dowolnego miejsca na świecie - z innego miasta, państwa, a nawet kontynentu. Internet jest skonstruowany w taki sposób, że możliwe jest kontrolowanie botnetu anonimowo.

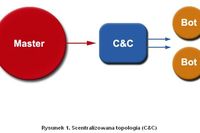

Komputery zainfekowane botem mogą być kontrolowane bezpośrednio albo pośrednio. W przypadku pośredniej kontroli, cyberprzestępca ustanawia połączenie z zainfekowaną maszyną i zarządza nią za pomocą wbudowanych do programu bota poleceń. W przypadku bezpośredniej kontroli, bot łączy się z centrum kontroli lub z innymi maszynami w sieci, wysyła żądanie, a następnie wykonuje zwrócone polecenie.

Właściciel zainfekowanej maszyny zwykle nawet nie podejrzewa, że komputer jest wykorzystywany przez cyberprzestępców. To dlatego komputery zainfekowane botem i potajemnie kontrolowane przez cyberprzestępców nazywane są również zombie. Sieci złożone z zainfekowanych maszyn określane są jako sieci zombie. Większość maszyn zombie to komputery PC użytkowników domowych.

W jaki sposób wykorzystywane są botnety?

Wysyłanie spamu. Jest to najpowszechniejszy, a zarazem najprostszy sposób wykorzystywania botnetów. Eksperci szacują, że ponad 80% spamu wysyłają komputery zombie. Należy zauważyć, że spam nie zawsze jest wysyłany przez właścicieli botnetów: spamerzy często wypożyczają botnety.

Spamerzy znają prawdziwą wartość botnetów. Według danych Kaspersky Lab, przeciętny spamer zarabia 50 000 – 100 000 dolarów rocznie. Botnety złożone z tysięcy komputerów pozwalają spamerom w ciągu bardzo krótkiego czasu wysłać z zainfekowanych maszyn miliony wiadomości. Oprócz prędkości i ilości spamu, jaki może zostać wysłany, botnety dają spamerom jeszcze jedną korzyść. Adresy wykorzystywane do wysyłania spamu często zamieszczane są na czarnych listach, a wiadomości przychodzące z tych adresów są blokowane lub automatycznie oflagowywane przez serwery pocztowe jako spam. Jednak spamerzy mogą obejść ten problem wysyłając spam z setek tysięcy adresów e-mail ("pożyczonych" od właścicieli maszyn zombie).

Kolejną korzyścią, jaką dają botnety spamerom, jest możliwość przechwycenia adresów e-mail z zainfekowanych komputerów. Skradzione adresy są sprzedawane spamerom lub wykorzystywane przez właścicieli botnetów do rozsyłania spamu. Rosnący botnet będzie dodawał coraz więcej nowych adresów do swojego zbioru.

Szantaż. Drugą pod względem popularności metodą zarabiania pieniędzy za pośrednictwem botnetów jest wykorzystywanie dziesiątek lub nawet setek tysięcy komputerów do przeprowadzania ataków DDoS (Distributed Denial of Service). Polega to na wysyłaniu strumienia fałszywych żądań z maszyn zainfekowanych botem na atakowany serwer sieciowy. W rezultacie, serwer zostanie przeciążony i będzie niedostępny. W zamian za powstrzymania ataku cyberprzestępcy żądają zwykle pieniędzy od właściciela serwera.

Obecnie wiele firm pracuje wyłącznie z wykorzystaniem Internetu. Wyłączone serwery powodują przestoje w biznesie, przynosząc straty finansowe. Aby możliwe najszybciej przywrócić stabilność serwerom, takie firmy będą wolały ulec szantażowi niż poprosić o pomoc policję. Dokładnie na to liczą cyberprzestępcy. Z tego powodu również ataki DDoS stają się coraz bardziej rozpowszechnione.

Ataki DDoS mogą być również wykorzystywane jako narzędzie polityczne. Celem tych ataków są zwykle serwery organizacji rządowych. Są one szczególnie niebezpieczne, ponieważ mogą być wykorzystywane do prowokacji. Cyberatak na jedno państwo przeprowadzany jest z serwerów zlokalizowanych w drugim państwie, natomiast kontrolowany jest z trzeciego państwa.

![Trend Micro: czym są sieci botnet? [© stoupa - Fotolia.com] Trend Micro: czym są sieci botnet?](https://s3.egospodarka.pl/grafika/botnet/Trend-Micro-czym-sa-sieci-botnet-MBuPgy.jpg) Trend Micro: czym są sieci botnet?

Trend Micro: czym są sieci botnet?

oprac. : eGospodarka.pl

Przeczytaj także

-

![Ataki DDoS: botnety działają na zainfekowanych serwerach linuksowych [© Kaspersky Lab] Ataki DDoS: botnety działają na zainfekowanych serwerach linuksowych]()

Ataki DDoS: botnety działają na zainfekowanych serwerach linuksowych

-

![MaControl - kolejny atak na Mac OS X MaControl - kolejny atak na Mac OS X]()

MaControl - kolejny atak na Mac OS X

-

![Backdoor SabPub infekuje Mac OS X [© stoupa - Fotolia.com] Backdoor SabPub infekuje Mac OS X]()

Backdoor SabPub infekuje Mac OS X

-

![Spam i komputery zombie I-III 2009 Spam i komputery zombie I-III 2009]()

Spam i komputery zombie I-III 2009

-

![Spam i komputery zombie VII-IX 2008 Spam i komputery zombie VII-IX 2008]()

Spam i komputery zombie VII-IX 2008

-

![Komputery zombie IV-VI 2008 [© Scanrail - Fotolia.com] Komputery zombie IV-VI 2008]()

Komputery zombie IV-VI 2008

-

![Poczta e-mail a szkodliwe programy Poczta e-mail a szkodliwe programy]()

Poczta e-mail a szkodliwe programy

-

![DreamSystem - groźny program dla hakerów DreamSystem - groźny program dla hakerów]()

DreamSystem - groźny program dla hakerów

-

![Groźny bot Barracuda.A Groźny bot Barracuda.A]()

Groźny bot Barracuda.A

![Ataki DDoS: botnety działają na zainfekowanych serwerach linuksowych [© Kaspersky Lab] Ataki DDoS: botnety działają na zainfekowanych serwerach linuksowych](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DDoS-botnety-dzialaja-na-zainfekowanych-serwerach-linuksowych-179552-150x100crop.jpg)

![Backdoor SabPub infekuje Mac OS X [© stoupa - Fotolia.com] Backdoor SabPub infekuje Mac OS X](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Backdoor-SabPub-infekuje-Mac-OS-X-MBuPgy.jpg)

![Komputery zombie IV-VI 2008 [© Scanrail - Fotolia.com] Komputery zombie IV-VI 2008](https://s3.egospodarka.pl/grafika/komputery-zombie/Komputery-zombie-IV-VI-2008-apURW9.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![Wirusy: atak na Facebook i MySpace [© stoupa - Fotolia.com] Wirusy: atak na Facebook i MySpace](https://s3.egospodarka.pl/grafika/robaki/Wirusy-atak-na-Facebook-i-MySpace-MBuPgy.jpg)

![Fuzje i przejęcia: co stoi za osłabioną koniunkturą? [© krung99 - Fotolia.com] Fuzje i przejęcia: co stoi za osłabioną koniunkturą?](https://s3.egospodarka.pl/grafika2/fuzje-i-przejecia/Fuzje-i-przejecia-co-stoi-za-oslabiona-koniunktura-259334-150x100crop.jpg)

![Coface: niewypłacalności firm w I kw. 2024 wzrosły o 31% r/r [© patpitchaya - Fotolia.com] Coface: niewypłacalności firm w I kw. 2024 wzrosły o 31% r/r](https://s3.egospodarka.pl/grafika2/niewyplacalnosc-firmy/Coface-niewyplacalnosci-firm-w-I-kw-2024-wzrosly-o-31-r-r-259316-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Podatki i opłaty lokalne w 2024 r. wzrosną o 15% [© adam wasilewski - fotolia.com] Podatki i opłaty lokalne w 2024 r. wzrosną o 15%](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Podatki-i-oplaty-lokalne-w-2024-r-wzrosna-o-15-255598-150x100crop.jpg)

![Oferta mieszkań na sprzedaż odbudowuje się [© BartekMagierowski - Fotolia.com] Oferta mieszkań na sprzedaż odbudowuje się [© BartekMagierowski - Fotolia.com]](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Oferta-mieszkan-na-sprzedaz-odbudowuje-sie-258715-50x33crop.jpg) Oferta mieszkań na sprzedaż odbudowuje się

Oferta mieszkań na sprzedaż odbudowuje się

![Pożyczki pozabankowe w III 2024 - wzrost o 251% r/r [© whitelook - Fotolia.com] Pożyczki pozabankowe w III 2024 - wzrost o 251% r/r](https://s3.egospodarka.pl/grafika2/firmy-pozyczkowe/Pozyczki-pozabankowe-w-III-2024-wzrost-o-251-r-r-259333-150x100crop.jpg)

![PIT-y 2024: ostatni moment na rozliczenie [© sakura - Fotolia.com] PIT-y 2024: ostatni moment na rozliczenie](https://s3.egospodarka.pl/grafika2/rozliczenia-z-urzedem-skarbowym/PIT-y-2024-ostatni-moment-na-rozliczenie-259317-150x100crop.jpg)

![4796 wniosków o przeniesienie konta bankowego w I kw. 2024 r. [© Ammentorp - Fotolia.com] 4796 wniosków o przeniesienie konta bankowego w I kw. 2024 r.](https://s3.egospodarka.pl/grafika2/przeniesienie-konta-bankowego/4796-wnioskow-o-przeniesienie-konta-bankowego-w-I-kw-2024-r-259299-150x100crop.jpg)

![Pierwotny rynek mieszkaniowy w I kw. w dobrej formie [© vivoo - Fotolia.com] Pierwotny rynek mieszkaniowy w I kw. w dobrej formie](https://s3.egospodarka.pl/grafika2/deweloperzy/Pierwotny-rynek-mieszkaniowy-w-I-kw-w-dobrej-formie-259296-150x100crop.jpg)

![Budownictwo mieszkaniowe I-III 2024: o 55,8% więcej rozpoczętych budów [© Fotoksa - Fotolia.com] Budownictwo mieszkaniowe I-III 2024: o 55,8% więcej rozpoczętych budów](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-III-2024-o-55-8-wiecej-rozpoczetych-budow-259294-150x100crop.jpg)