Ewolucja złośliwego oprogramowania I-VI 2006

2006-10-23 01:23

Przeczytaj także: Ewolucja złośliwego oprogramowania IV-VI 2006

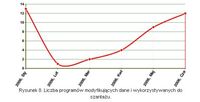

Szantaż - niebezpieczny trendJednym z najniebezpieczniejszych trendów w ostatnich miesiącach był wzrost liczby incydentów, polegających na tym, że szkodliwi użytkownicy wykorzystywali określony program do zmodyfikowania danych na komputerze ofiary, a następnie szantażowali użytkownika. Wiele z tych programów jest bardzo podobnych do siebie, a ich celem jest uszkodzenie funkcji komputera ofiary lub zablokowanie dostępu do danych. Wzrost liczby nowych modyfikacji takich programów przedstawia Rysunek 8.

fot. mat. prasowe

Komputerowi szantażyści zaczęli zwracać naszą uwagę od lutego 2006 roku: pojawiały się wtedy nowe rodzaje złośliwego oprogramowania z tej grupy, tworzone przez różnych autorów. Jednak pod względem nowych modyfikacji Krotten wciąż pozostaje na prowadzeniu.

Pod koniec stycznia pojawił się następca Krottena - Virus.Win32.Gpcode. Trojan.Win32.Krotten nigdy nie modyfikował plików użytkownika (a jedynie rejestr systemowy, aby utrudnić użytkownikowi usunięcie trojana oraz korzystanie z zainfekowanego komputera). To oznaczało, przynajmniej teoretycznie, możliwość przywrócenia komputera ofiary do stanu sprzed infekcji. Gpcode nie pozostawił użytkownikowi tej szansy. Przez pierwsze sześć miesięcy 2006 roku program ten gwałtownie rozwijał się: autor odszedł od typowego symetrycznego algorytmu szyfrowania na rzecz niesymetrycznego, zwiększając długość wykorzystywanego klucza z 56 bitów do 64, 260, 330 i tak dalej, aż do 660.

W ciągu pierwszej połowy tego roku liczba trojanów wykorzystywanych do szantażu zwiększyła się z dwóch do sześciu (Krotten, Daideneg, Schoolboys, Cryzip, MayArchive, Gpcode). W okresie ich największego rozwoju ataki tych trojanów ograniczały się do Rosji i Wspólnoty Niepodległych Państw. Jednak pod koniec lipca ich autorzy lub użytkownicy wyraźnie zwiększyli zasięg - podobne przypadki szantażu pojawiły się w Niemczech, Wielkiej Brytanii i kilku innych państwach.

Nic nie stoi na przeszkodzie dalszego rozwoju złośliwych programów tego typu - fakt ten stanowi szczególny powód do niepokoju. Znamy przypadki, gdy początkujący użytkownicy, którzy zaledwie dzień wcześniej ledwo potrafili posługiwać się myszką, próbują teraz szczęścia w cyberszantażu. Niektóre z takich prób są zupełnie absurdalne - zdarzało się, że złośliwy użytkownik zażądał określoną kwotę okupu i powiadomił, w jaki sposób należy przekazać pieniądze, ale zapomniał o zamieszczeniu swoich danych kontaktowych. Przykładem takiego trojana jest Trojan.WinREG.Schoolboys.a.

Ewolucja złośliwego oprogramowania 2008

Ewolucja złośliwego oprogramowania 2008

oprac. : Aleksander Walczak / eGospodarka.pl

Przeczytaj także

-

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

-

![Ewolucja złośliwego oprogramowania I-VI 2007 Ewolucja złośliwego oprogramowania I-VI 2007]()

Ewolucja złośliwego oprogramowania I-VI 2007

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

-

![Wirusy, robaki i trojany dla systemów Unix w 2005 Wirusy, robaki i trojany dla systemów Unix w 2005]()

Wirusy, robaki i trojany dla systemów Unix w 2005

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Technologia podzieli rasę ludzką? [© Scanrail - Fotolia.com] Technologia podzieli rasę ludzką?](https://s3.egospodarka.pl/grafika/nowe-technologie/Technologia-podzieli-rase-ludzka-apURW9.jpg)

![Brand phishing w I kw. 2024. Cyberprzestępcy podszywają się pod Airbnb [© weerapat1003 - Fotolia.com] Brand phishing w I kw. 2024. Cyberprzestępcy podszywają się pod Airbnb](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Brand-phishing-w-I-kw-2024-Cyberprzestepcy-podszywaja-sie-pod-Airbnb-259253-150x100crop.jpg)

![Majówka 2024. Co planują Polacy? [© ????♡????♡???? Julita ????♡????♡???? z Pixabay] Majówka 2024. Co planują Polacy?](https://s3.egospodarka.pl/grafika2/majowka/Majowka-2024-Co-planuja-Polacy-259252-150x100crop.jpg)

![UOKiK wziął pod lupę rynek odpadów medycznych [© alexroma z Pixabay] UOKiK wziął pod lupę rynek odpadów medycznych](https://s3.egospodarka.pl/grafika2/odpady-medyczne/UOKiK-wzial-pod-lupe-rynek-odpadow-medycznych-259251-150x100crop.jpg)

![Jakie nastroje konsumentów w kwietniu 2024? [© Stepan Popov - Fotolia.com] Jakie nastroje konsumentów w kwietniu 2024?](https://s3.egospodarka.pl/grafika2/koniunktura-konsumencka/Jakie-nastroje-konsumentow-w-kwietniu-2024-259250-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Punkty karne 2023. Sprawdź taryfikator [© pixabay.com] Punkty karne 2023. Sprawdź taryfikator](https://s3.egospodarka.pl/grafika2/punkty-karne/Punkty-karne-2023-Sprawdz-taryfikator-249808-150x100crop.jpg)

Nowa Pabianicka we Wrocławiu: nowe mieszkania już w sprzedaży

Nowa Pabianicka we Wrocławiu: nowe mieszkania już w sprzedaży

![Trzeba opóźnić raportowanie JPK_CIT - apeluje Konfederacja Lewiatan [© Tim - Fotolia.com] Trzeba opóźnić raportowanie JPK_CIT - apeluje Konfederacja Lewiatan](https://s3.egospodarka.pl/grafika2/CIT/Trzeba-opoznic-raportowanie-JPK-CIT-apeluje-Konfederacja-Lewiatan-259258-150x100crop.jpg)

![Ceny OC i AC w I kwartale 2024 roku [© Sychugina Elena - Fotolia.com] Ceny OC i AC w I kwartale 2024 roku](https://s3.egospodarka.pl/grafika2/OC/Ceny-OC-i-AC-w-I-kwartale-2024-roku-259249-150x100crop.jpg)

![6,5 tys. mieszkań w Polsce do wyburzenia [© ????♡????♡???? Julita ????♡????♡???? z Pixabay] 6,5 tys. mieszkań w Polsce do wyburzenia](https://s3.egospodarka.pl/grafika2/rozbiorka/6-5-tys-mieszkan-w-Polsce-do-wyburzenia-259247-150x100crop.jpg)

![Ustawa o pomocy obywatelom Ukrainy - ważne zmiany [© Stephen Finn - Fotolia.com] Ustawa o pomocy obywatelom Ukrainy - ważne zmiany](https://s3.egospodarka.pl/grafika2/ustawa-o-pomocy-obywatelom-Ukrainy/Ustawa-o-pomocy-obywatelom-Ukrainy-wazne-zmiany-259240-150x100crop.jpg)

![Matczyna emerytura - ile, dla kogo i jak ją otrzymać? [© Aaron Cabrera z Pixabay] Matczyna emerytura - ile, dla kogo i jak ją otrzymać?](https://s3.egospodarka.pl/grafika2/Mama-4-plus/Matczyna-emerytura-ile-dla-kogo-i-jak-ja-otrzymac-259239-150x100crop.jpg)