Rootkity: jak z nimi walczyć

2005-09-05 00:11

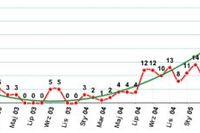

Wykres 1. Zwiększenie zastosowania rootkitów w złośliwych programach © fot. mat. prasowe

Przeczytaj także: Groźny rootkit Win32/Rustock powraca

Jedną z największych trudności napotykanych przez twórców wirusów jest ukrycie obecności złośliwego kodu przed użytkownikiem zainfekowanego komputera. Dla autora wirusów idealnie byłoby, gdyby złośliwy program nie został wykryty także przez rozwiązania antywirusowe. Teraz, gdy pisanie wirusów przestaje być jedynie hobby i coraz częściej staje się zajęciem przynoszącym korzyści finansowe, zacieranie śladów ma coraz większe znaczenie dla hakerów, którzy piszą złośliwe programy dla pieniędzy. Jak można więc ukryć program, który kradnie informacje dotyczące konta bankowego lub instaluje serwer proxy w celu rozsyłania spamu bez wiedzy właściciela komputera?Współcześni cyber-przestępcy przyjmują podejście stosowane przez cybernetycznych wandali 10-15 lat temu. Jednym z pierwszych znanych wirusów dla komputerów PC był Virus.Boot.Brain.a. Ten wirus sektora startowego przechwytywał systemowe funkcje dostępu do dysku. Podczas odczytywania sektora startowego (np. przez rozwiązanie antywirusowe) wirus zamieniał zainfekowane dane oryginalnymi. Od tej pory takie mechanizmy ukrywania (przechwytywanie funkcji systemu i zamienianie danych) stosowane były w wirusach dla systemu Windows. (Virus.Win32.Cabanas.a).

Obecnie złośliwe programy dla systemu UNIX nie są tak rozpowszechnione jak te dla środowiska DOS i Windows. Termin "rootkit" został zapoczątkowany w świecie Uniksa. Obecnie jednak stosowany jest na określenie technologii ukrywania stosowanych przez autorów koni trojańskich dla systemów Windows. Początkowo "rootkit" oznaczał zestaw programów, które pozwalały hakerowi na uniknięcie wykrycia. W tym celu należy zastąpić wykonywalne pliki systemowe (takie jak ligin, ps, ls, netstat itd.) lub biblioteki systemowe (libproc.a) lub zainstalować moduł jądra. Obydwa sposoby służą temu samemu: uniemożliwiają użytkownikom otrzymanie dokładnych informacji o tym, co się dzieje w komputerze.

Jak pokazuje Wykres 1, coraz częściej stosuje się rootkity w celu zamaskowania obecności złośliwego kodu w zainfekowanych systemach.

fot. mat. prasowe

Wykres 1. Zwiększenie zastosowania rootkitów w złośliwych programach

Wykres 1. Zwiększenie zastosowania rootkitów w złośliwych programach

Wzrost popularności rootkitów spowodowany jest częściowo dostępnością w Internecie ich kodu źródłowego. Twórcy wirusów bez trudu dokonają niewielkich modyfikacji takiego kodu. Innym czynnikiem wpływającym na rozpowszechnienie rootkitów jest to, że większość użytkowników systemu Windows używa konta administratora zamiast tworzenia oddzielnego konta użytkownika. Znacznie ułatwia to zainstalowanie rootkita na komputerze ofiary.

Twórcy wirusów i producenci pseudo-legalnego oprogramowania typu spyware widzą dla siebie unikatową reklamę w możliwości wykorzystania rootkitów do ukrycia obecności złośliwego kodu zarówno przed użytkownikami, jak i rozwiązaniami antywirusowymi.

Przyjrzyjmy się bliżej rootkitom dla systemów Windows i UNIX.

Uwaga! Już co 3. bot jest złośliwy

Uwaga! Już co 3. bot jest złośliwy

oprac. : eGospodarka.pl

Przeczytaj także

-

![Bezpieczeństwo danych - trendy 2023 Bezpieczeństwo danych - trendy 2023]()

Bezpieczeństwo danych - trendy 2023

-

![Cyberzagrożenia mobilne: mniej ataków, więcej szkód? Cyberzagrożenia mobilne: mniej ataków, więcej szkód?]()

Cyberzagrożenia mobilne: mniej ataków, więcej szkód?

-

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci]()

Jak przestępcy wyłudzają pieniądze w sieci

-

![Ransomware: 30 lat nieprzerwanych sukcesów [© pixabay.com] Ransomware: 30 lat nieprzerwanych sukcesów]()

Ransomware: 30 lat nieprzerwanych sukcesów

-

![Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie]()

Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie

-

![Cyberataki ransomware: okup nie gwarantuje odzyskania danych Cyberataki ransomware: okup nie gwarantuje odzyskania danych]()

Cyberataki ransomware: okup nie gwarantuje odzyskania danych

-

![Największe cyberzagrożenia, które stoją przed biznesami w tym roku [© yuri arcurs - fotolia.com] Największe cyberzagrożenia, które stoją przed biznesami w tym roku]()

Największe cyberzagrożenia, które stoją przed biznesami w tym roku

-

![Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie [© Andrea Danti - Fotolia.com] Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie]()

Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie

-

![Złośliwe oprogramowanie. Ransomware uderza w dyski NAS Złośliwe oprogramowanie. Ransomware uderza w dyski NAS]()

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

![Jak przestępcy wyłudzają pieniądze w sieci [© Andrea Danti - Fotolia.com] Jak przestępcy wyłudzają pieniądze w sieci](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-przestepcy-wyludzaja-pieniadze-w-sieci-239886-150x100crop.jpg)

![Ransomware: 30 lat nieprzerwanych sukcesów [© pixabay.com] Ransomware: 30 lat nieprzerwanych sukcesów](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-30-lat-nieprzerwanych-sukcesow-238428-150x100crop.jpg)

![Największe cyberzagrożenia, które stoją przed biznesami w tym roku [© yuri arcurs - fotolia.com] Największe cyberzagrożenia, które stoją przed biznesami w tym roku](https://s3.egospodarka.pl/grafika2/phishing/Najwieksze-cyberzagrozenia-ktore-stoja-przed-biznesami-w-tym-roku-232254-150x100crop.jpg)

![Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie [© Andrea Danti - Fotolia.com] Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-nie-przespali-swiat-Zaatakowali-m-in-linie-lotnicze-i-kopalnie-225847-150x100crop.jpg)

![Wirusy i robaki VIII 2005 [© Scanrail - Fotolia.com] Wirusy i robaki VIII 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-robaki-VIII-2005-apURW9.jpg)

![Notebooki coraz tańsze [© Scanrail - Fotolia.com] Notebooki coraz tańsze](https://s3.egospodarka.pl/grafika/rynek-notebookow/Notebooki-coraz-tansze-apURW9.jpg)

![Praca na emeryturze: rząd ma pomysł na aktywizację zawodową seniorów [© goodluz - Fotolia.com] Praca na emeryturze: rząd ma pomysł na aktywizację zawodową seniorów](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-na-emeryturze-rzad-ma-pomysl-na-aktywizacje-zawodowa-seniorow-259283-150x100crop.jpg)

![Czy kryzys na rynku nieruchomości komercyjnych uderzy w banki w Polsce? [© Mircea Iancu z Pixabay] Czy kryzys na rynku nieruchomości komercyjnych uderzy w banki w Polsce?](https://s3.egospodarka.pl/grafika2/rynek-nieruchomosci/Czy-kryzys-na-rynku-nieruchomosci-komercyjnych-uderzy-w-banki-w-Polsce-259243-150x100crop.jpg)

![Majówka 2024 może być tańsza [© juli_zmachynskaya z Pixabay] Majówka 2024 może być tańsza](https://s3.egospodarka.pl/grafika2/majowka/Majowka-2024-moze-byc-tansza-259282-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Podatek od najmu w 2024 roku: czy będą duże zmiany? [© Africa Studio - Fotolia.com] Podatek od najmu w 2024 roku: czy będą duże zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-najmu-w-2024-roku-czy-beda-duze-zmiany-258221-150x100crop.jpg)

![Majówka 2024 może być tańsza [© juli_zmachynskaya z Pixabay] Majówka 2024 może być tańsza [© juli_zmachynskaya z Pixabay]](https://s3.egospodarka.pl/grafika2/majowka/Majowka-2024-moze-byc-tansza-259282-50x33crop.jpg) Majówka 2024 może być tańsza

Majówka 2024 może być tańsza

![Jakie koszty budowy domu w 2024 roku? [© Cécile Haupas - Fotolia.com] Jakie koszty budowy domu w 2024 roku?](https://s3.egospodarka.pl/grafika2/koszty-budowy-domu/Jakie-koszty-budowy-domu-w-2024-roku-259261-150x100crop.jpg)

![Nowe stawki celne w Wielkiej Brytanii szansą dla eksporterów z Polski? [© Elias z Pixabay] Nowe stawki celne w Wielkiej Brytanii szansą dla eksporterów z Polski?](https://s3.egospodarka.pl/grafika2/Wielka-Brytania/Nowe-stawki-celne-w-Wielkiej-Brytanii-szansa-dla-eksporterow-z-Polski-259271-150x100crop.jpg)

![Zwolnienia grupowe: pracownicy muszą pamiętać o swoich prawach [© Andrey Popov - Fotolia.com] Zwolnienia grupowe: pracownicy muszą pamiętać o swoich prawach](https://s3.egospodarka.pl/grafika2/zwolnienia-grupowe/Zwolnienia-grupowe-pracownicy-musza-pamietac-o-swoich-prawach-259265-150x100crop.jpg)

![Przewóz nielegalnych imigrantów do Wielkiej Brytanii zagrożony wysokimi karami [© Depositphotos] Przewóz nielegalnych imigrantów do Wielkiej Brytanii zagrożony wysokimi karami](https://s3.egospodarka.pl/grafika2/nielegalni-imigranci/Przewoz-nielegalnych-imigrantow-do-Wielkiej-Brytanii-zagrozony-wysokimi-karami-259237-150x100crop.jpg)

![Ubezpiecz mieszkanie, nadchodzi święto kradzieży z włamaniem [© Gina Sanders - Fotolia.com] Ubezpiecz mieszkanie, nadchodzi święto kradzieży z włamaniem](https://s3.egospodarka.pl/grafika2/kradziez-z-wlamaniem/Ubezpiecz-mieszkanie-nadchodzi-swieto-kradziezy-z-wlamaniem-259238-150x100crop.jpg)